Bilgisayar korsanları, kurumsal ağları ihlal etmek ve veri hırsızlığı saldırıları gerçekleştirmek için Cleo tarafından yönetilen dosya aktarım yazılımındaki sıfır gün güvenlik açığından aktif olarak yararlanıyor.

Kusur, şirketin güvenli dosya aktarım ürünleri Cleo LexiCom, VLTrader ve Harmony’de bulunuyor ve CVE-2023-34362 olarak izlenen bir uzaktan kod yürütme kusuru.

Cleo MFT güvenlik açığı, 5.8.0.21 ve önceki sürümleri etkiliyor ve Cleo’nun Ekim 2024’te giderdiği daha önce düzeltilen CVE-2024-50623 kusuruna yönelik bir atlamadır. Ancak düzeltme eksikti ve tehdit aktörlerinin onu atlayıp devam etmesine olanak tanıyordu. saldırılarda bundan yararlanın.

Cleo, yazılımının aralarında Target, Walmart, Lowes, CVS, The Home Depot, FedEx, Kroger, Wayfair, Dollar General, Victrola ve Duraflame’in de bulunduğu dünya çapında 4.000 şirket tarafından kullanıldığını söylüyor.

Bu saldırılar, MOVEit Transfer’in 2023’teki toplu istismarı, GoAnywhere MFT sıfır gün kullanan saldırılar ve Aralık 2020’deki sıfır gün istismarı da dahil olmak üzere, yönetilen dosya aktarım ürünlerindeki sıfır günleri istismar eden önceki Clop veri hırsızlığı saldırılarını anımsatıyor. Accellion FTA sunucuları.

Ancak siber güvenlik uzmanı Kevin Beaumont, bu Cleo veri hırsızlığı saldırılarının, yakın zamanda dünya çapında birçok şirket tarafından kullanılan tedarik zinciri yazılım sağlayıcısı Blue Yonder’ı ihlal eden yeni Termite fidye yazılımı çetesiyle bağlantılı olduğunu iddia ediyor.

Beaumont, Mastodon’a şunları yazdı: “Termit fidye yazılımı grubu operatörleri (ve belki diğer gruplar) Cleo LexiCom, VLTransfer ve Harmony için sıfır gün istismarına sahip.”

Vahşi saldırılar

Cleo MFT yazılımının aktif kullanımı ilk olarak Huntress güvenlik araştırmacıları tarafından fark edildi ve onlar aynı zamanda kullanıcıları acil eyleme geçmeleri konusunda uyaran yeni bir yazıda bir kavram kanıtı (PoC) istismarı yayınladı.

Huntress, “Bu güvenlik açığından aktif olarak yararlanılıyor ve 5.8.0.21 çalıştıran tam yama uygulanmış sistemler hâlâ kullanılabilir durumda” diye açıklıyor.

“Yeni bir yama yayınlanana kadar internete açık tüm Cleo sistemlerini bir güvenlik duvarının arkasına taşımanızı şiddetle tavsiye ederiz.”

CVE-2024-50623’ün aktif olarak kullanıldığına dair kanıtlar 3 Aralık 2024’te başladı ve 8 Aralık’ta gözlemlenen saldırıların hacminde önemli bir artış yaşandı.

İlişkilendirme belirsizliğini korusa da saldırılar Amerika Birleşik Devletleri, Kanada, Hollanda, Litvanya ve Moldova’daki aşağıdaki IP adresleriyle bağlantılıdır.

176.123.5.126 - AS 200019 (AlexHost SRL) - Moldova

5.149.249.226 - AS 59711 (HZ Hosting Ltd) - Netherlands

185.181.230.103 - AS 60602 (Inovare-Prim SRL) - Moldova

209.127.12.38 - AS 55286 (SERVER-MANIA / B2 Net Solutions Inc) - Canada

181.214.147.164 - AS 15440 (UAB Baltnetos komunikacijos) - Lithuania

192.119.99.42 - AS 54290 (HOSTWINDS LLC) - United States

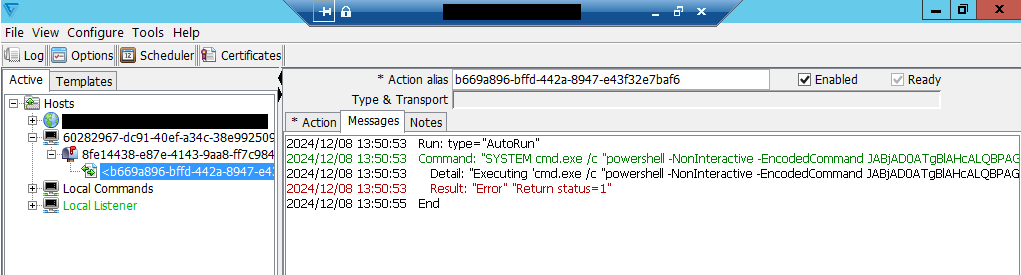

Saldırılar, Cleo yazılımı tarafından otomatik olarak işlenen hedef uç noktaların ‘autorun’ dizinine ‘healthchecktemplate.txt’ veya ‘healthcheck.txt’ adlı dosyaları yazmak için Cleo kusurundan yararlanıyor.

Bu gerçekleştiğinde dosyalar, yürütülecek PowerShell komutlarını içeren XML yapılandırmalarını (‘main.xml’) içeren ZIP dosyaları gibi ek yükleri yüklemek için yerleşik içe aktarma işlevlerini çağırır.

Kaynak: Avcı

PowerShell komutları uzak IP adreslerine geri arama bağlantıları kurar, ek JAR yükleri indirir ve adli soruşturmayı engellemek için kötü amaçlı dosyaları siler.

Huntress, istismar sonrası aşamada, saldırganların Active Directory etki alanlarını numaralandırmak, güvenliği ihlal edilmiş sistemlere kalıcı uzaktan erişim için web kabukları dağıtmak ve sonuçta verileri çalmak için TCP kanallarını kullanmak için ‘nltest.exe’yi kullandığını söylüyor.

Huntress’in telemetrisi, bu saldırıların, Cleo yazılım ürünlerini kullanan, bazıları tüketici ürünleri, gıda endüstrisi, kamyon taşımacılığı ve nakliye alanlarında iş yapan en az on kuruluşu etkilediğini gösteriyor.

Huntress, Shodan internet taramalarının Cleo yazılım ürünleri için 390 sonuç döndürmesiyle, görünürlüğünün ötesinde daha fazla potansiyel kurbanın bulunduğunu belirtiyor. Savunmasız sunucuların büyük çoğunluğu (298) Amerika Birleşik Devletleri’nde bulunuyor.

Macnica’da tehdit araştırmacısı olan Yutaka Sejiyama, BleepingComputer’a taramalarının Harmony için 379, VLTrader için 124 ve LexiCom için 240 sonuç döndürdüğünü söyledi.

İşlem gerekli

CVE-2024-50623’ün aktif kullanımı ve mevcut yamanın (sürüm 5.8.0.21) etkisizliği göz önüne alındığında, kullanıcıların güvenlik ihlali riskini azaltmak için acil adımlar atması gerekiyor.

Huntress, internete açık sistemlerin bir güvenlik duvarının arkasına taşınmasını ve Cleo sistemlerine harici erişimin kısıtlanmasını öneriyor.

Ayrıca aşağıdaki adımları izleyerek otomatik çalıştırma özelliğini kapatmanız önerilir:

- Cleo uygulamasını açın (LexiCom, VLTrader veya Harmony)

- Şuraya gidin: Yapılandır > Seçenekler > Diğer Bölme

- Otomatik Çalıştırma Dizini etiketli alanı temizleyin

- Değişiklikleri kaydet

‘C:\LexiCom’, ‘C:\VLTrader’ ve ‘C:\Harmony’ dizinlerinde şüpheli TXT ve XML dosyalarını arayarak güvenlik ihlali olup olmadığını kontrol edin ve PowerShell komut yürütmesi için günlükleri inceleyin.

Huntress, Cleo’nun bu kusura yönelik yeni bir güvenlik güncellemesinin bu haftanın sonlarında yayınlanmasını beklediğini söyledi.

BleepingComputer ek soruları için Cleo ile iletişime geçti ve yanıt alır almaz bu gönderiyi güncelleyeceğiz.