Horizon3 güvenlik araştırmacıları, Clop fidye yazılımı çetesi tarafından veri hırsızlığı saldırılarında kötüye kullanılan MOVEit Transfer yönetilen dosya aktarımı (MFT) çözümündeki bir uzaktan kod yürütme (RCE) hatası için kavram kanıtı (PoC) istismar kodu yayınladı.

Bu kritik kusur (CVE-2023-34362 olarak izlenir), kimliği doğrulanmamış saldırganların yama uygulanmamış MOVEit sunucularına erişim kazanmasına ve uzaktan rasgele kod yürütmesine olanak tanıyan bir SQL enjeksiyon güvenlik açığıdır.

31 Mayıs’ta, Clop fidye yazılımı çetesinin onu sıfır gün olarak büyük ölçekte istismar etmeye başlamasından günler sonra, Progress, hatayı yamalamak için güvenlik güncellemeleri yayınladı ve tüm müşterilere istismar girişimlerini engellemek için bunları hemen uygulamalarını tavsiye etti.

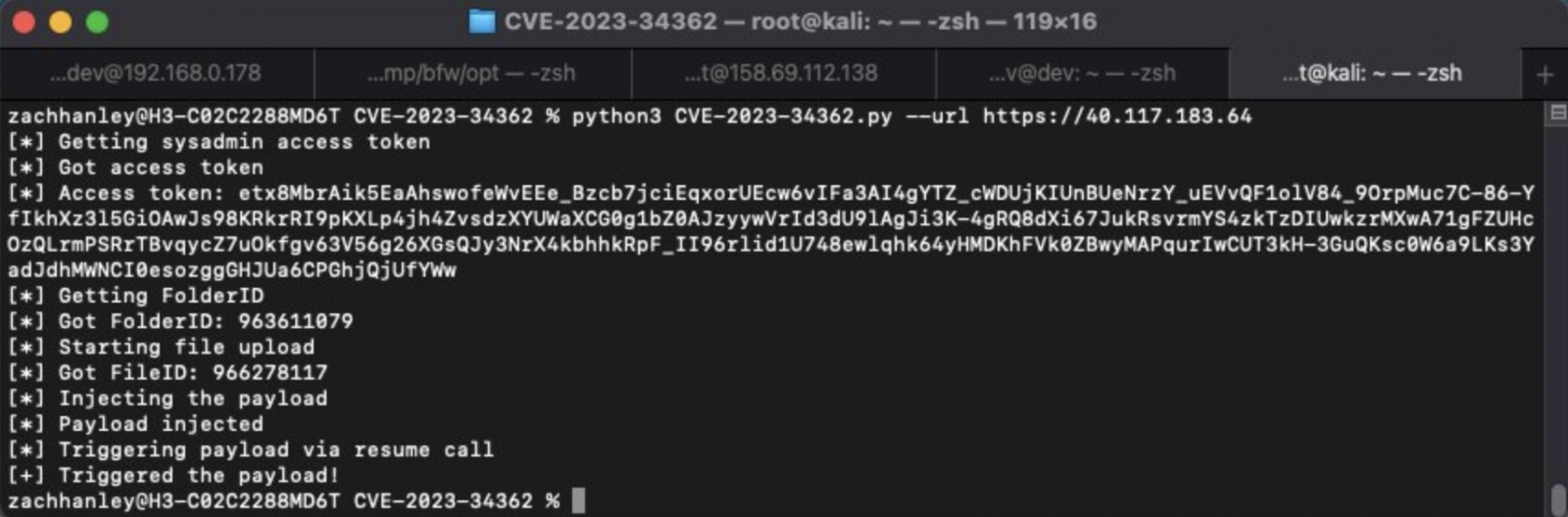

Horizon3, Cuma günü bir kavram kanıtı (PoC) istismarı ve güvenlik açığının teknik analizini ve ayrıca ağ savunucularının savunmasız sunuculardaki istismarı tespit etmek için kullanabilecekleri uzlaşma göstergelerinin (IOC’ler) bir listesini yayınladı.

Horizon3 araştırmacıları, “Bu POC, bir sysadmin API erişim belirteci elde etmek için bir SQL enjeksiyonunu kötüye kullanıyor ve ardından bu erişimi, uzaktan kod yürütme elde etmek için bir seri durumdan çıkarma çağrısını kötüye kullanmak için kullanıyor” diye açıklıyor.

“Bu POC’nin, rastgele kullanıcı belirteçleri oluşturmak için kullanılan uygun RS256 sertifikalarını barındıran bir Kimlik Sağlayıcı uç noktasına ulaşması gerekiyor – varsayılan olarak bu POC, AWS’de barındırılan IDP uç noktamızı kullanıyor.”

Bu RCE PoC istismarının piyasaya sürülmesiyle birlikte, daha fazla tehdit aktörü, muhtemelen bunu saldırılarda kullanmak için hızla hareket edecek veya İnternet erişimine açık bırakılan yama uygulanmamış sunucuları hedeflemek için kendi özel sürümlerini oluşturacaktır.

Ancak, güvenlik açığından yararlanan saldırıların medyada geniş yer bulması göz önüne alındığında, Clop’un açıktan yararlanmaya başlamasından bu yana internetteki güvenli olmayan MOVEit Transfer sunucularının sayısının keskin bir şekilde azalması bekleniyor.

2021’den beri Clop’un ellerinde sıfır gün

Clop fidye yazılımı çetesi, “yüzlerce şirketi” etkilediği iddia edilen Bleepingcomputer’a gönderilen bir mesajda sıfır gün CVE-2023-34362 MOVEit Transfer’den yararlanan veri hırsızlığı saldırılarının sorumluluğunu üstlendi.

Clop ayrıca, bu veri hırsızlığı kampanyasını FIN11 ve TA505 etkinliğiyle örtüşen Lace Tempest bilgisayar korsanlığı grubuna bağlayan Microsoft’un saldırılarıyla da bağlantılıydı.

Bir Kroll raporuna göre, kanıtlar Clop’un 2021’den beri yamalı MOVEit sıfır gün güvenlik açığından yararlanmak için aktif olarak fırsatlar aradığını gösteriyor. Ayrıca en az Nisan 2022’den beri güvenliği ihlal edilmiş MOVEit sunucularından veri ayıklamak için yöntemler arıyorlar.

Bu saldırıların ardından veri ihlallerini ifşa eden kuruluşların listesi arasında, diğerlerinin yanı sıra çok uluslu İngiliz EY, İrlanda Sağlık Hizmetleri Yöneticisi (HSE) kamu sağlık sistemi, Birleşik Krallık merkezli maaş bordrosu ve İK çözümleri sağlayıcısı Zellis ve bazı müşterileri ( yani Birleşik Krallık’ın bayrak taşıyıcısı British Airways, İrlanda bayraklı hava yolu şirketi Aer Lingus ve Minnesota Eğitim Bakanlığı).

Veri hırsızlığı kampanyaları düzenleme geçmişiyle tanınan bu siber suç grubu, son birkaç yılda birden fazla yönetilen dosya aktarım platformundaki güvenlik açıklarını hedef aldı.

Dikkate değer örnekler arasında Aralık 2020’de Accellion FTA sunucularının sıfır gün ihlali, 2021 SolarWinds Serv-U Yönetilen Dosya Aktarımı saldırıları ve Ocak 2023’te yaygın saldırılarda GoAnywhere MFT sıfır gün istismarı sayılabilir.

Cuma günü Progress, MOVEit Transfer’de yeni bulunan kritik SQL enjeksiyon güvenlik açıklarına yama uyguladı ve müşterileri uyararak kimliği doğrulanmamış saldırganların müşterilerin veritabanlarından bilgi çalmasına olanak sağladı.