VanHelsing Hizmet Olarak Fidye Yazılımı İşlemi, eski bir geliştirici rampa sibercrime forumunda satmaya çalıştıktan sonra bağlı kuruluş paneli, veri sızıntı blogu ve Windows şifreleme oluşturucusu için kaynak kodunu yayınladı.

VanHelsing, Mart 2025’te başlatılan ve Windows, Linux, BSD, ARM ve ESXI sistemlerini hedefleme yeteneğini teşvik eden bir RAAS operasyonudur.

O zamandan beri, operasyon fidye yazılımı ile bazı başarı gösterdi.

VanHelsing kaynak kodu siber suç forumunda sızdı

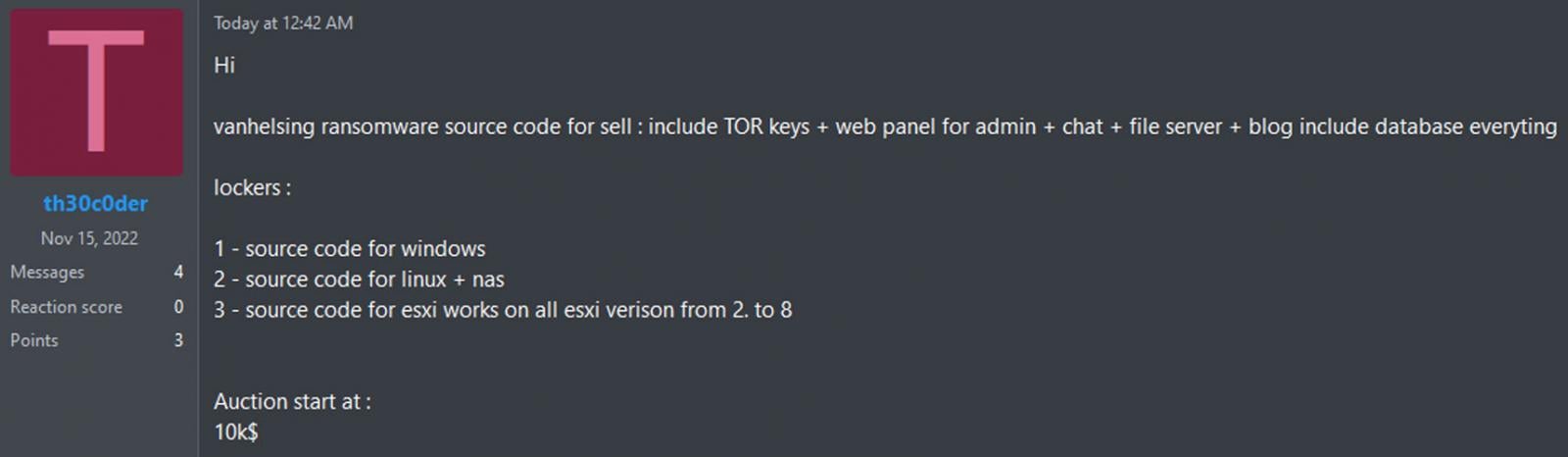

Bu sabahın erken saatlerinde, ‘Th30C0der’ takma adını kullanan bir kişi, VanHelsing bağlı kuruluş paneli ve veri sızıntısı Tor siteleri için kaynak kodunu ve Windows ve Linux şifrelemelerinin inşaatçılarını 10.000 dolara satmaya çalıştı.

“VanHelsing fidye yazılımı SATIŞ KODU: Yönetici + Sohbet + Dosya Sunucusu + Blog için Tor Keys + Web Panelini Dahil Edin Her Şey Veritabanı Her Şeyi Dahil Et,”

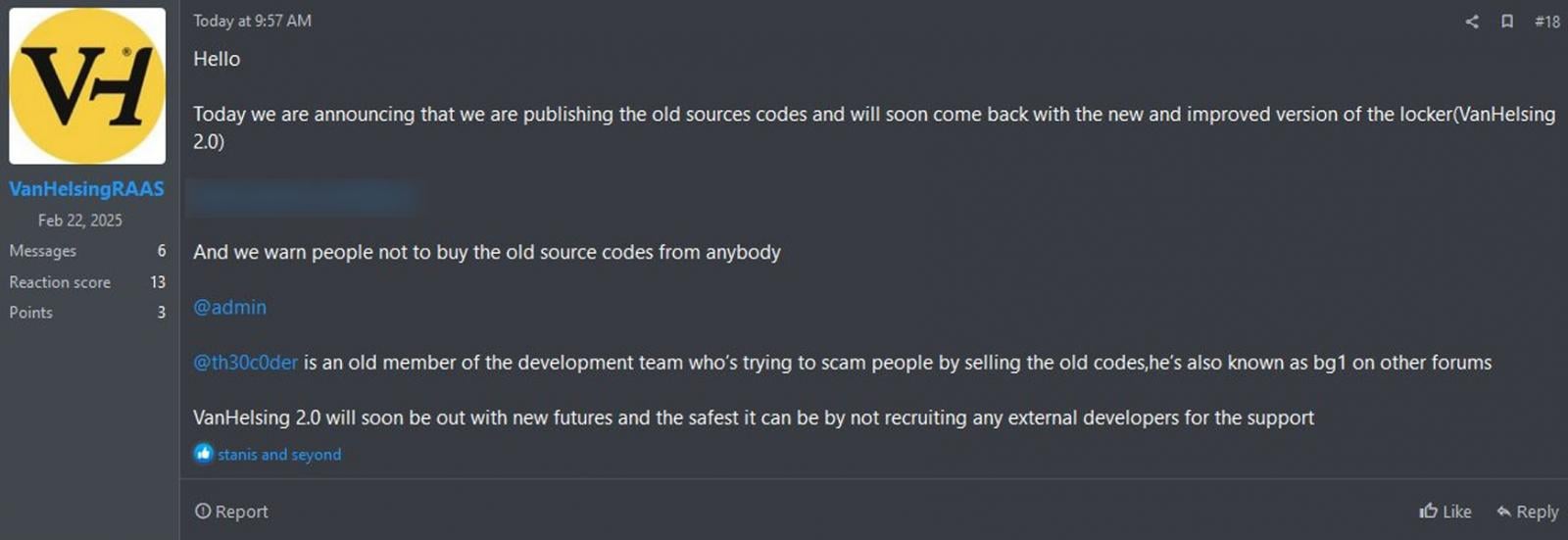

İlk olarak Emanuele de Lucia tarafından bildirildiği gibi, VanHelsing operatörleri satıcıyı yumruklamak için dövmeye karar vererek kaynak kodunu kendileri serbest bırakmaya ve Th30C0der’in insanları dolandırmaya çalışan eski geliştiricilerinden biri olduğunu belirtti.

Vanhelsing operatörü Rampa’ya gönderilen “Bugün eski kaynak kodlarını yayınladığımızı ve yakında dolabın yeni ve geliştirilmiş versiyonuyla (VanHelsing 2.0) geri döneceğimizi duyuruyoruz.”

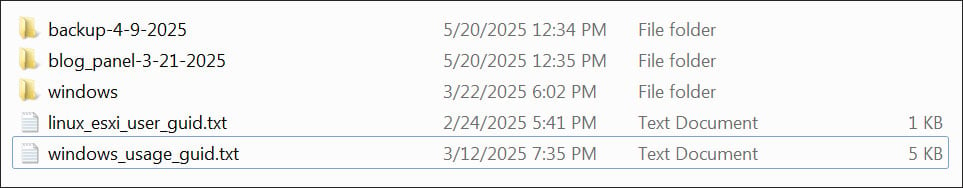

Bununla birlikte, bu sızdırılan veriler, 30C0der’in söylediklerine kıyasla eksiktir, çünkü Linux Builder veya herhangi bir veritabanını içermediği için, kolluk kuvvetleri ve siber güvenlik araştırmacıları için çok daha yararlı olacaktır.

BleepingComputer sızdırılmış kaynak kodunu elde etti ve Windows şifrelemesi için meşru oluşturucu ve bağlı panel ve veri sızıntı sitesi için kaynak kodunu içerdiğini doğruladı.

Kaynak: BleepingComputer

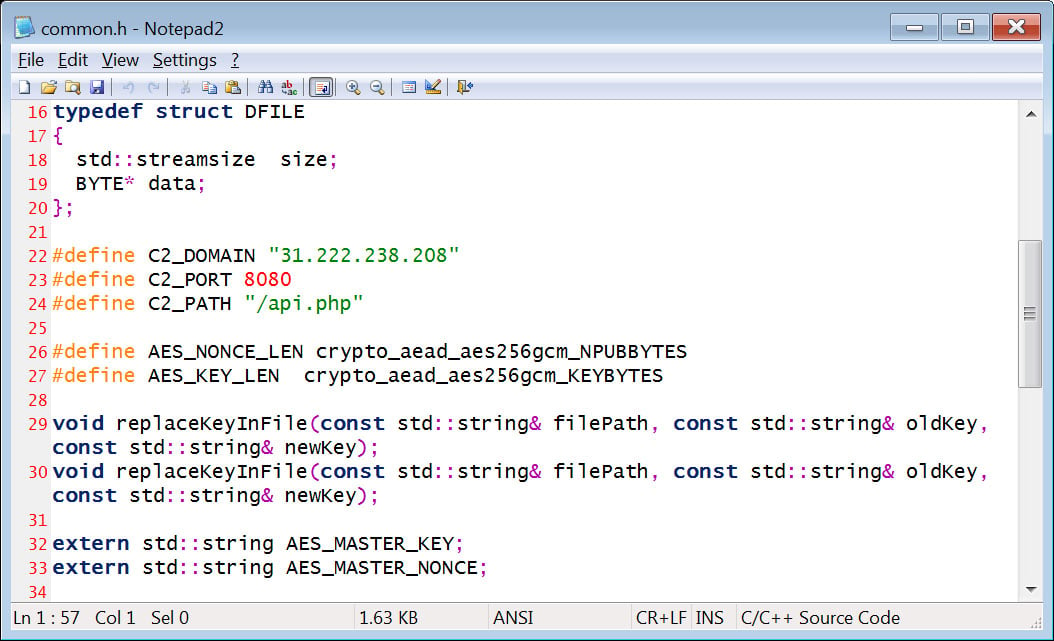

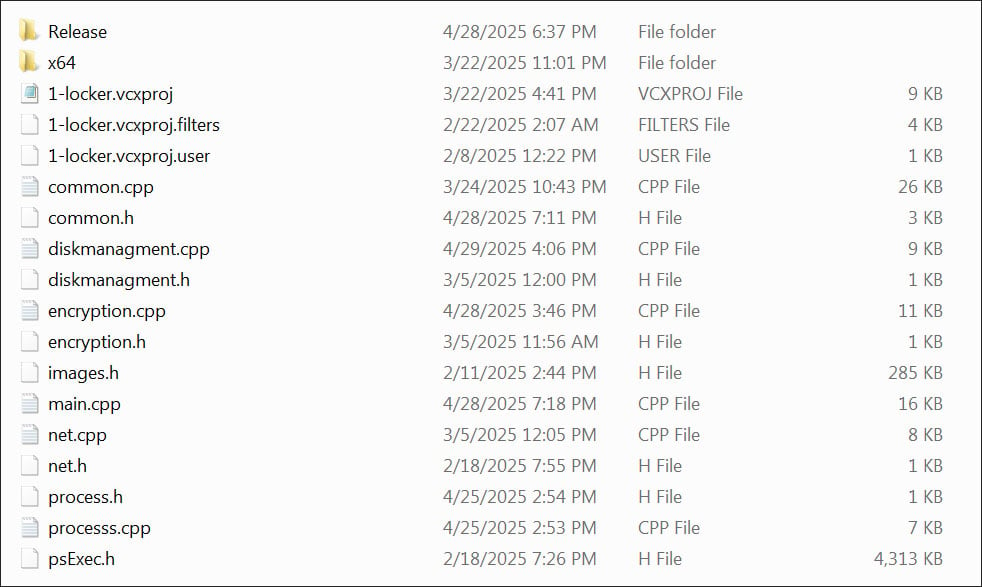

İnşaatçının kaynak kodu, “Sürüm” klasöründe bulunan Visual Studio proje dosyaları ile genellikle derlenmiş ikili dosyaları tutmak ve eserler oluşturmak için kullanılan bir karışıklıktır.

Tamamlanırken, VanHelsing Builder’ı kullanmak, 31.222.238 çalışan ortaklık paneline geri döndüğü için biraz iş gerektirecektir.[.]208, oluşturma işlemi için kullanılan verileri almak.

Kaynak: BleepingComputer

Bununla birlikte, sızıntı ayrıca API.php uç noktasını barındıran bağlı kuruluş panelinin kaynak kodunu da içerir, böylece tehdit aktörleri oluşturucunun çalışmasını sağlamak için kodu değiştirebilir veya bu panelin kendi sürümünü çalıştırabilir.

Arşiv ayrıca, bağımsız bir yapı, şifreleme ve bir yükleyici oluşturmak için kullanılabilen Windows şifrelemesinin kaynak kodu içerir.

Kaynak: BleepingComputer

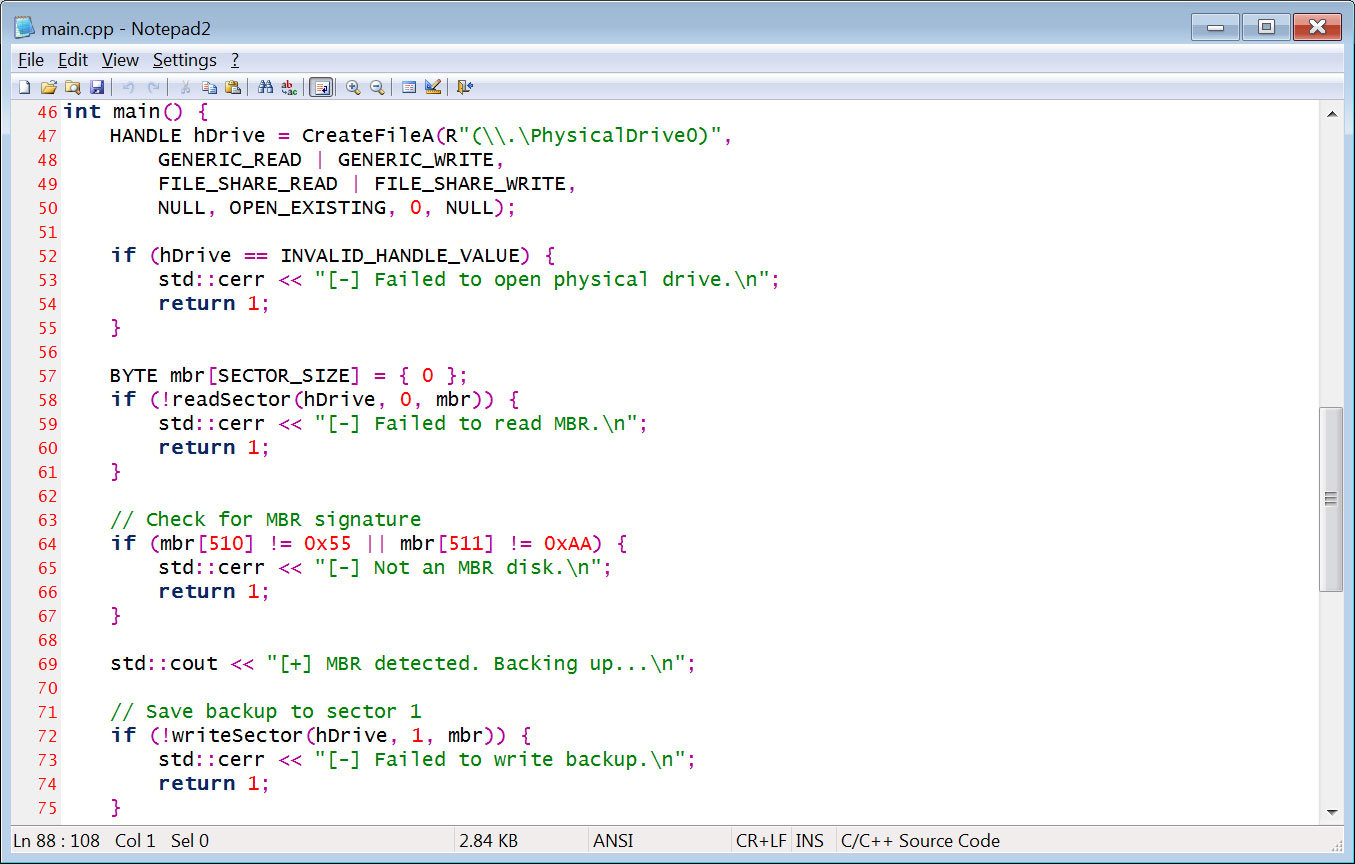

Sızan kaynak kodu, tehdit aktörlerinin ana önyükleme kaydını bir kilit mesajı görüntüleyen özel bir önyükleyici ile değiştirecek bir MBR dolabının oluşturmaya çalıştığını da ortaya koydu.

Kaynak: BleepingComputer

Bu sızıntı, yeni fidye yazılımı gruplarının veya bireysel tehdit aktörlerinin hızlı bir şekilde saldırılar yapmasına izin veren bir fidye yazılımı oluşturucu veya şifreleme kaynak kodu ilk kez sızdırılmamıştır.

Haziran 2021’de, Babuk Fidye yazılımı oluşturucu sızdırıldı ve herkesin Windows ve VMware ESXI için şifrelemeler ve şifrelemeler oluşturmasına izin verdi. Babuk sızıntısı, VMware ESXI sunucularına saldırı yapmak için en yaygın kullanılan inşaatçılardan biri haline geldi.

Mart 2022’de, Conti fidye yazılımı işlemi veri ihlali yaşadığında, kaynak kodu da çevrimiçi olarak sızdırıldı. Diğer tehdit aktörleri bu kaynak kodunu kendi saldırılarında hızla kullandılar.

Eylül 2022’de, Lockbit Fidye Yazılımı operasyonu, hoşnutsuz bir geliştirici çetenin inşaatçısını sızdırdığında ihlal etti. Bu da diğer tehdit aktörleri tarafından bugüne kadar yaygın olarak kullanıldı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.