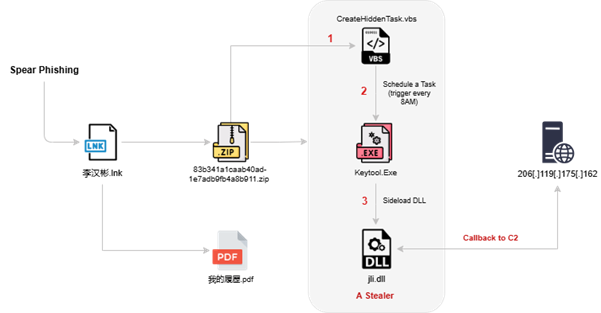

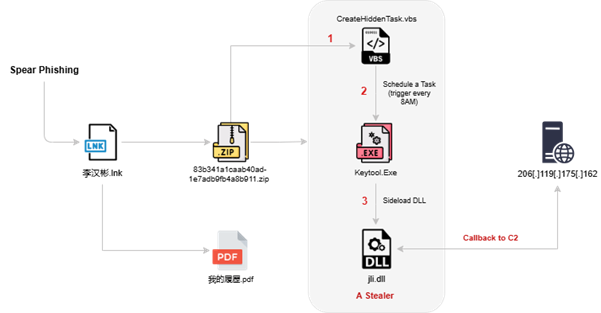

Gelişmiş ValleyRAT arka kapısını dağıtmak için Windows Zamanlanmış Görevleri ve DLL yan yüklemesinden yararlanan, hedefe yönelik bir siber casusluk kampanyası.

Operasyon, özelleştirilmiş hedef odaklı kimlik avı e-postaları, silahlandırılmış Windows kısayolları ve kalıcı bir görev zamanlayıcı mekanizmasına dayanıyor ve bunların tümü, Çin FinTech ve kripto para şirketlerinden hassas istihbarat toplamak için tasarlanmış çok aşamalı bir kötü amaçlı yazılım yükü sunuyor.

Silk Lure Operasyonunun arkasındaki rakipler, iş başvurusunda bulunanlar gibi davranan son derece ikna edici e-postalar hazırlıyor ve bunları Çin kuruluşlarındaki İK ve teknik işe alma ekiplerine gönderiyor.

Her mesaj kötü amaçlı bir mesaj içerir .LNK görünüşte meşru bir özgeçmiş PDF’sine yerleştirilmiş kısayol.

Seqrite Laboratuvarı araştırmacıları Silk Lure Operasyonunu ortaya çıkardı; kod, C2 sunucusunu şu adreste ortaya koyuyor: 206.119.175.16 ve ValleyRAT arka kapısını başlatır.

Sahte özgeçmiş, blockchain ve yüksek frekanslı ticaret uzmanlığına sahip kıdemli bir tam yığın mühendisi olan 李汉兵 (Li Hanbing) için gerçek bir profili yansıtmak üzere Basitleştirilmiş Çince olarak yazılmıştır.

Güney Çin Ziraat Üniversitesi’nden lisans derecesi ve Huizhou ve Shenzhen teknoloji firmalarındaki çalışma geçmişi gibi ayrıntılı kimlik bilgileri güvenilirlik kazandırır ve alıcıları eki açmaya ikna eder.

Kurban tıkladığında .LNK dosyasında kısayol, aşağıdakilere ulaşan bir PowerShell tek satırlık çalıştırır: pan.tenire.com Amerika Birleşik Devletleri’nde, aşağıdakiler de dahil olmak üzere önemli eserler indiriliyor: keytool.exe, CreateHiddenTask.vbs, jli.dllve bir tuzak PDF.

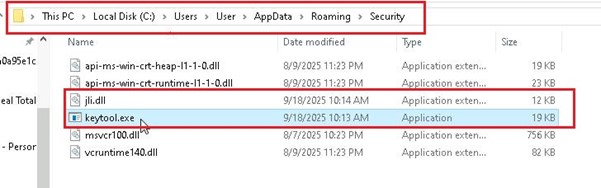

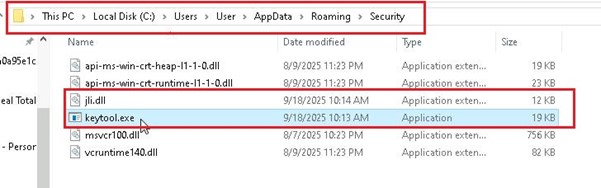

İlk komut dosyası bu dosyaları %APPDATA%\Security dizini açar ve saldırının bir sonraki aşamasını başlatır.

Zamanlanmış Görevler ve DLL Yan Yüklemesi

Kalıcılık bir VBScript (CreateHiddenTask.vbs) “Güvenlik” adlı günlük zamanlanmış bir görevi kaydetmek için COM nesnelerini program aracılığıyla kullanır.

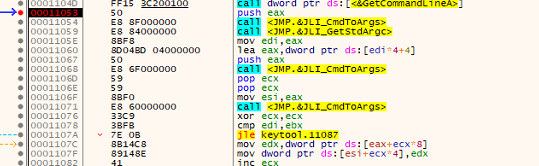

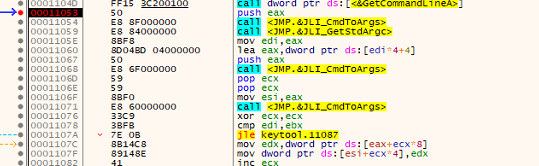

Örnek LNK’yi güvenli ortamımızda çalıştırdığımızda, ikinci aşama bir veriyi indirdi. C:\Kullanıcılar\

Bu görev başlatılır keytool.exe her gün sabah 8:00’de Microsoft imzalı bir işlem olarak görünecek şekilde kamufle edilir. Görevi kaydettikten sonra komut dosyası, adli izleri silmek için kendi kendini siler.

Çalışma zamanında, keytool.exe yan yükler jli.dllkendi PE bölümlerinden gizli, RC4 şifreli bir veriyi okuyor. S-box, bellekteki yükün şifresini çözen ve onu diske yazmadan doğrudan çalıştıran “123cba” sabit anahtarıyla tohumlanmıştır.

Analistler, yükleyicinin içinde 8 baytlık bir işaretleyicinin yerini tespit eden yerleşik RC4 rutinini belirlediler (1C3B7EFF1C3B7EFF) şifrelenmiş kabuk kodunu çıkarmak için.

İkinci aşama veri yükü ValleyRAT, kapsamlı bir keşif başlatarak CPU ayrıntıları, kullanıcı adları, ekran çözünürlüğü, pano içerikleri ve MAC adresleri ve açık bağlantı noktaları dahil ağ bilgileri gibi verileri toplar.

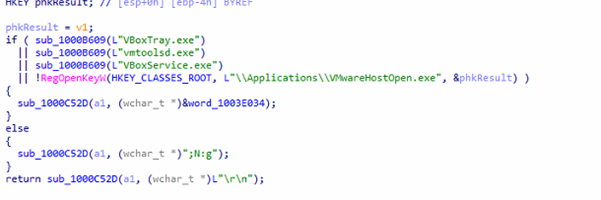

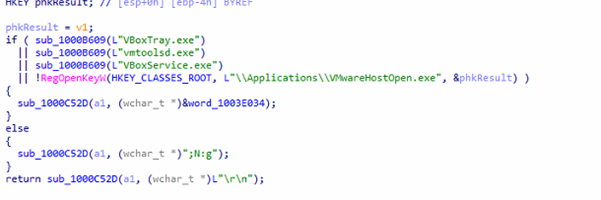

Korumalı alan ortamlarından ve sorgularından kaçınmak amacıyla VMware veya VirtualBox’ı tespit etmek için kayıt defteri anahtarlarını araştırır ROOT\SecurityCenter2 Yüklü antivirüs ürünlerini tanımlamak ve bulduklarını kaldırmak için WMI aracılığıyla.

COM tabanlı bir görev sonlandırma rutini, 360Safe ve Kingsoft gibi Çinli AV satıcılarıyla ilişkili TCP kontrol bloklarını silerek güvenlik yazılımı ağ bağlantılarını zorla bozar.

ValleyRAT filtreleme işlevleri ekran görüntülerini, keylogging’i ve dosya aktarımını sağlar. Komutlar arasında eklenti kurulumu, filtre yönetimi, oturum yönetimi ve kendi kendine kaldırma tetikleyicileri bulunur.

Hassas veriler kodlanır ve tek bir çatı altında 20’den fazla alana yayılan C2 altyapısına geri iletilir. .work AS133199’daki (SonderCloud Limited, Hong Kong) TLD kümesi, iş portallarını taklit etmek ve operasyonel esnekliği desteklemek için tasarlanmıştır.

Çıkarımlar ve Öneriler

Silk Lure Operasyonu, hedeflenen kuruluşlara sızmak için Çin merkezli sosyal mühendislikten ve gelişmiş kalıcılık mekanizmalarından yararlanıyor.

Kampanyanın tanımlayıcı adı – Çin ayak izi için “Silk”, özgeçmiş tuzağı için “Lure”, kalıcılık vektörü için “Zamanlanmış Görevler” ve yükleyici tekniği için “DLL Yan Yükleme” – doğrudan gözlemlenen yapıtlar ve davranışlarla eşleşir.

CPU bilgilerini, kullanıcı adını, ekran çözünürlüğünü, bağlantı noktası numarasını, çalışma süresini, NIC ayrıntılarını, MAC’ı, yerel ayarı, VM kontrolünü, kayıt defteri değerlerini ve diğer tanımlayıcıları toplar.

Kuruluşlar, DNS sorguları gibi göstergeleri araştırmalıdır. pan.tenire.com“Güvenlik” adlı zamanlanmış görevler, anormal PowerShell yürütme bayrakları (-NoP -ep Bypass) ve aşağıdakileri içeren ImageLoad olayları keytool.exe.

Tanımlanan C2 IP aralığına erişimin engellenmesi, imzasız VBScript dosyalarının yürütülmesinin kısıtlanması ve katı uygulama beyaz liste politikalarının uygulanması, bu çok aşamalı tehdidin bozulmasına yardımcı olabilir.

Beklenmedik zamanlanmış görevlerin ve anormal süreç başlatma modellerinin sürekli izlenmesi, benzer kampanyalara karşı savunma için hayati önem taşımaya devam ediyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.