Güvenlik araştırmacıları, şüpheli ve kötü niyetli URL’ler için bir web sitesi tarayıcısı olan urlscan.io üzerinden sızan “hassas bilgi hazinesi” konusunda uyarıyorlar.

Positive Security kurucu ortağı Fabian Bräunlein, 2 Kasım 2022’de yayınlanan bir raporda, “Paylaşılan belgelere, parola sıfırlama sayfalarına, ekip davetlerine, ödeme faturalarına ve daha fazlasına ilişkin hassas URL’ler herkese açık olarak listelenir ve aranabilir” dedi.

Berlin merkezli siber güvenlik firması, GitHub tarafından Şubat 2022’de bilinmeyen sayıda kullanıcıya kullanıcı adlarını ve özel depo adlarını (yani GitHub Pages URL’leri) meta veriler için urlscan.io’da paylaşmaları konusunda gönderilen bir bildirimin ardından bir soruşturma başlattığını söyledi. otomatik bir sürecin parçası olarak analiz.

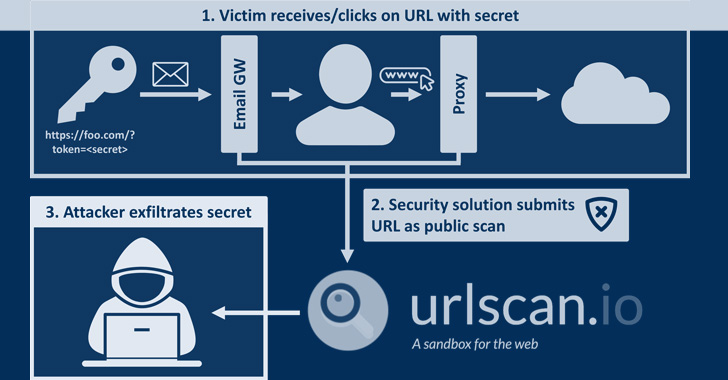

Web için bir sanal alan olarak tanımlanan Urlscan.io, API’si aracılığıyla çeşitli güvenlik çözümlerine entegre edilmiştir.

“Bu API’nin entegrasyon türü (örneğin, gelen her e-postayı tarayan ve tüm bağlantılarda bir urls taraması yapan bir güvenlik aracı aracılığıyla) ve veritabanındaki veri miktarı ile, olabilecek çok çeşitli hassas veriler vardır. isimsiz bir kullanıcı tarafından arandı ve alındı,” dedi Bräunlein.

Buna parola sıfırlama bağlantıları, e-posta abonelikten çıkma bağlantıları, hesap oluşturma URL’leri, API anahtarları, Telegram botları hakkında bilgiler, DocuSign imzalama istekleri, paylaşılan Google Drive bağlantıları, Dropbox dosya aktarımları, SharePoint, Discord, Zoom, PayPal faturaları, Cisco gibi hizmetlere davet bağlantıları dahildir. Webex toplantı kayıtları ve hatta paket takibi için URL’ler.

Bräunlein, Şubat ayında yapılan ilk aramanın Apple etki alanlarına ait “sulu URL’leri” ortaya çıkardığını ve bunların bir kısmının iCloud dosyalarına ve takvim davet yanıtlarına genel olarak paylaşılan bağlantılardan oluştuğunu ve o zamandan beri kaldırıldığını belirtti.

Apple’ın, önceden tanımlanmış belirli kurallarla eşleşen sonuçların periyodik olarak silinmesi için etki alanlarının URL taramalarından hariç tutulmasını talep ettiği söyleniyor.

Positive Security ayrıca, DocuSign iş sözleşmesi bağlantısının sızıntısını Güvenlik Düzenleme, Otomasyon ve Yanıt (SOAR) çözümünün yanlış yapılandırılmasına kadar izleyen isimsiz bir kuruluştan bir yanıt alarak sızdırılan bu e-posta adreslerinin bir kısmına ulaştığını da sözlerine ekledi. urlscan.io ile entegre ediliyordu.

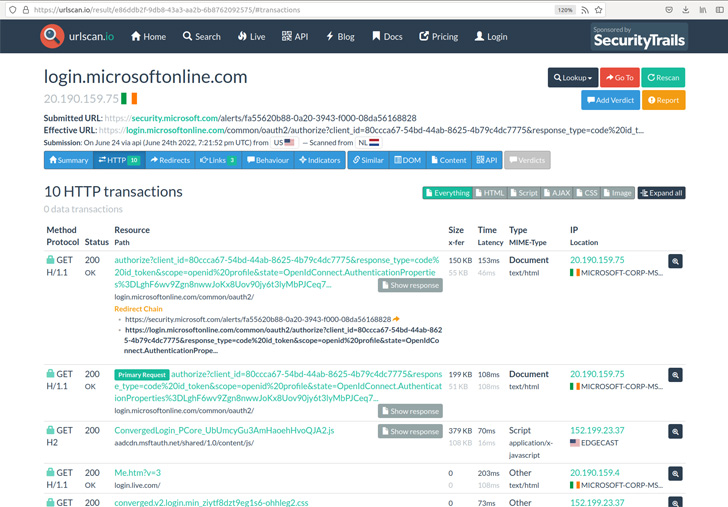

Bunun da ötesinde, analiz, yanlış yapılandırılmış güvenlik araçlarının, posta yoluyla alınan herhangi bir bağlantıyı genel tarama olarak urlscan.io’ya gönderdiğini de buldu.

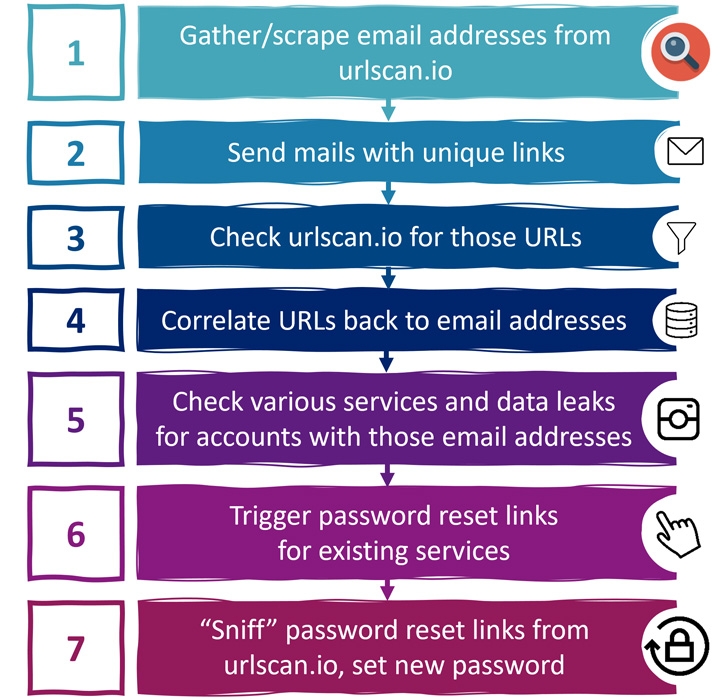

Bunun, kötü niyetli bir aktörün, etkilenen e-posta adresleri için parola sıfırlama bağlantılarını tetikleyebilmesi ve URL’leri yakalamak ve saldırganın tercih ettiği bir parolayı sıfırlayarak hesapları ele geçirmek için tarama sonuçlarından yararlanabilmesi gibi ciddi sonuçları olabilir.

Böyle bir saldırının etkinliğini en üst düzeye çıkarmak için, saldırgan, söz konusu e-posta adresleri kullanılarak kaydedilen hizmetlerin tam olarak ne olduğunu belirlemek için Have I Been Pwned gibi veri ihlali bildirim sitelerinde arama yapabilir.

Urlscan.io, Temmuz 2022’de Positive Security’den sorumlu açıklamayı takiben, kullanıcıları “farklı tarama görünürlüklerini anlamaya, halka açık olmayan bilgiler için kendi taramalarınızı gözden geçirmeye, otomatik gönderim iş akışlarınızı gözden geçirmeye, [and] hesabınız için maksimum tarama görünürlüğü uygulayın.”

Ayrıca, belirli web sitelerinin taranmasını önlemek için etki alanı ve URL kalıbı engelleme listelerine sahip olduğunu belirterek, arama kalıplarıyla eşleşen geçmiş ve gelecekteki silme taramalarını düzenli olarak temizlemek için silme kuralları ekledi.

Bräunlein, “Bu bilgiler spam gönderenler tarafından e-posta adreslerini ve diğer kişisel bilgileri toplamak için kullanılabilir.” Dedi. “Siber suçlular tarafından hesapları ele geçirmek ve inandırıcı kimlik avı kampanyaları yürütmek için kullanılabilir.”