PowerShell Galerisi’ndeki aktif kusurlar, tehdit aktörleri tarafından kayıt defterinin kullanıcılarına yönelik tedarik zinciri saldırılarını gerçekleştirmek için silah haline getirilebilir.

Aqua güvenlik araştırmacıları Mor Weinberger, Yakir Kadkoda ve Ilay Goldman, The Hacker News ile paylaşılan bir raporda, “Bu kusurlar, bu kayıt defterinde yazım hatası saldırılarını kaçınılmaz hale getirirken, aynı zamanda kullanıcıların bir paketin gerçek sahibini belirlemesini son derece zorlaştırıyor.” .

Microsoft tarafından sağlanan PowerShell Galerisi, PowerShell modülleri, komut dosyaları ve İstenen Durum Yapılandırması (DSC) kaynakları dahil olmak üzere PowerShell kodunun paylaşılması ve edinilmesi için merkezi bir havuzdur. Kayıt, 11.829 benzersiz pakete ve toplamda 244.615 pakete sahiptir.

Bulut güvenlik firması tarafından tanımlanan sorunlar, hizmetin paket adlarını çevreleyen gevşek politikasıyla, yazım hatası saldırılarına karşı korumadan yoksun olmasıyla ve sonuç olarak saldırganların şüphelenmeyen kullanıcılara orijinal görünen kötü amaçlı PowerShell modülleri yüklemesine olanak sağlamasıyla ilgilidir.

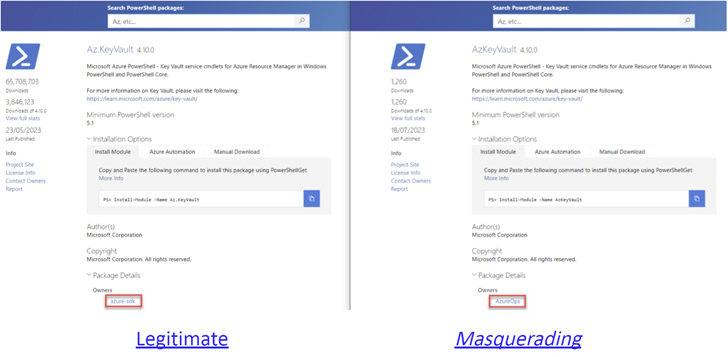

İkinci bir kusur, kötü bir aktörün bir modülün meta verilerini – Yazar(lar), Telif hakkı ve Açıklama alanları da dahil olmak üzere – taklit ederek daha meşru görünmesi ve böylece farkında olmayan kullanıcıları modülleri yüklemeleri için kandırması ile ilgilidir.

Araştırmacılar, “Kullanıcıların gerçek yazarı/sahibi belirlemesinin tek yolu, ‘Paket Ayrıntıları’ sekmesini açmaktır” dedi.

“Ancak, saldırgan PowerShell Galerisi’nde bir kullanıcı oluştururken herhangi bir adı özgürce seçebileceğinden, bu onları yalnızca sahte yazarın profiline yönlendirecektir. Bu nedenle, PowerShell Galerisi’nde bir PowerShell modülünün gerçek yazarını belirlemek zorlu bir iştir. görev.”

Ayrıca, saldırganlar tarafından listelenmeyen ve genel görünümden gizlenmesi amaçlananlar da dahil olmak üzere tüm paket adlarını ve sürümlerini sıralamak için kötüye kullanabilecek üçüncü bir kusur keşfedildi.

Bu, “https://www.powershellgallery.com/api/v2/Packages?$skip=number” PowerShell API’si kullanılarak bir saldırganın ilişkili sürümler de dahil olmak üzere tüm PowerShell paketi veritabanına sınırsız erişim elde etmesine olanak sağlanarak gerçekleştirilebilir.

Araştırmacılar, “Bu kontrolsüz erişim, kötü niyetli aktörlere listelenmemiş paketler içindeki potansiyel hassas bilgileri arama yeteneği sağlıyor. Sonuç olarak, gizli veriler içeren herhangi bir liste dışı paket, tehlikeye karşı oldukça hassas hale geliyor.”

Aqua, eksiklikleri Eylül 2022’de Microsoft’a bildirdiğini söyledi ve ardından Windows üreticisinin 7 Mart 2023 itibarıyla reaktif düzeltmeler uyguladığı söylendi. Ancak sorunlar tekrarlanabilir durumda.

Araştırmacılar, “Açık kaynaklı projelere ve kayıtlara giderek daha fazla bağımlı hale geldikçe, bunlarla ilişkili güvenlik riskleri daha belirgin hale geliyor.”

“Kullanıcıların güvenliğini sağlama sorumluluğu öncelikle platforma aittir. PowerShell Gallery ve benzeri platformların güvenlik önlemlerini geliştirmek için gerekli adımları atması çok önemlidir.”