Python Paket Dizinine (PyPI) yüklenen kötü niyetli bir Python paketinin tam özellikli bir bilgi hırsızı ve uzaktan erişim truva atı içerdiği tespit edildi.

adlı paket renk aptalıKroll’un Siber Tehdit İstihbaratı ekibi tarafından tespit edildi ve şirket kötü amaçlı yazılımı aradı. Renk körü.

Kroll araştırmacıları Dave Truman ve George Glass, The ile paylaşılan bir raporda, “‘Renk Körü’ kötü amaçlı yazılımı, diğerlerinden alınan kodlardan birden çok varyant üretilebildiğinden, yoğun bir tehdit ortamına yol açabilecek siber suçların demokratikleşmesine işaret ediyor.” Hacker Haberleri.

colorfool, son aylarda keşfedilen diğer haydut Python modülleri gibi, kötü niyetli kodunu Discord’da barındırılan bir ZIP arşiv yüküne işaret eden kurulum komut dosyasında gizler.

Dosya, tuş vuruşlarını günlüğe kaydetmek, çerezleri çalmak ve hatta güvenlik yazılımını devre dışı bırakmak için tasarlanmış farklı modüllerle birlikte gelen bir Python betiği (code.py) içerir.

Kötü amaçlı yazılım, bir sanal alanda yürütülüp yürütülmediğini belirlemek için savunma kaçırma kontrolleri gerçekleştirmenin yanı sıra, bir Visual Basic komut dosyası aracılığıyla kalıcılık oluşturur ve aktarımı kullanır[.]veri hırsızlığı için sh.

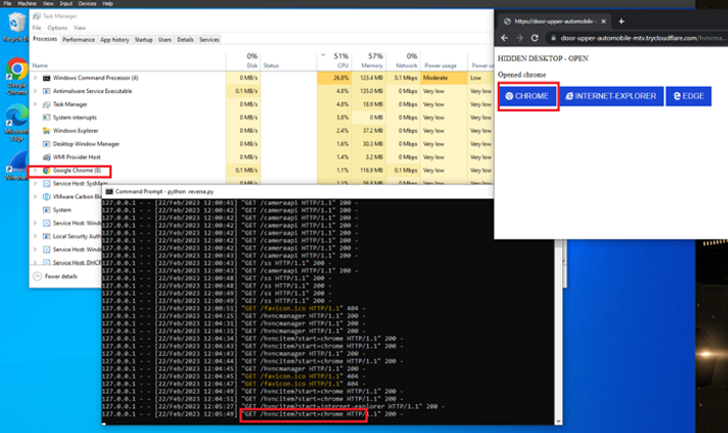

Araştırmacılar, “Bir uzaktan kontrol yöntemi olarak, kötü amaçlı yazılım, herhangi bir gelen güvenlik duvarı kuralını atlayarak, Cloudflare’nin ters tünel yardımcı programı ‘cloudflared’ aracılığıyla internete erişilebilen bir Flask web uygulaması başlatıyor” dedi.

Cloudflare tünellerinin kullanımı, geçen ay Phylum tarafından ifşa edilen ve powerRAT adlı bir hırsız-cum-RAT dağıtmak için altı sahte paket kullanan başka bir kampanyayı yansıtıyor.

Truva atı zengin özelliklere sahiptir ve şifre toplama, uygulamaları sonlandırma, ekran görüntüsü alma, tuş vuruşlarını kaydetme, bir tarayıcıda rastgele web sayfaları açma, komutları yürütme, kripto cüzdan verilerini yakalama ve hatta web kamerası aracılığıyla kurbanları gözetleme yeteneğine sahiptir.

Bulgular, tehdit aktörlerinin, ratebypass, imagesolverpy ve 3m-promo-gen-api gibi Python paketleri aracılığıyla dağıtılan kopyacı sürümleri oluşturmak için W4SP hırsızı ile ilişkili kaynak kodundan yararlanmalarıyla ortaya çıktı.

Dahası Phylum, Spark olarak adlandırılan Go tabanlı bir uzaktan erişim truva atı sunmak için kullanılan pycolured, pycolurate ve colurful adlı üç paket daha keşfetti.

PyPI’yi hedef alan saldırılara ek olarak, yazılım tedarik zinciri güvenlik firması, bilinmeyen tehdit aktörlerinin daha sonra ek kötü amaçlı yazılım ikili dosyalarını bırakmak için kullanılan bir Rust yürütülebilir dosyasını dağıtmak için 1.138 kadar paket yayınladığı büyük bir saldırı kampanyasının ayrıntılarını da ortaya çıkardı.

Phylum araştırma ekibi, “Saldırganlar için risk/ödül teklifi, eğer bir balinayı şişman bir kripto cüzdanıyla indirebilirlerse, nispeten küçük zaman ve çabaya değer.” Dedi.

“Ve birkaç bitcoin kaybı, bir şirket veya hükümet gibi büyük bir kuruluşta bir geliştiricinin SSH anahtarlarının kaybının potansiyel zararıyla karşılaştırıldığında sönük kalır.”