Yeni bir araştırma, kötü niyetli aktörlerin hassas verileri sızdırmak için Google Cloud Platform’da (GCP) “yetersiz” adli tıp görünürlüğünden yararlanabileceğini ortaya çıkardı.

Bulut olay müdahale şirketi Mitiga bir raporda, “Maalesef GCP, depolama günlüklerinde herhangi bir etkili adli soruşturmaya izin vermek için gereken görünürlük düzeyini sağlamıyor ve bu da kuruluşları potansiyel veri hırsızlığı saldırılarına karşı kör ediyor.”

Saldırı, rakibin GCP ortamına erişmek için sosyal mühendislik gibi yöntemlerle hedeflenen kuruluştaki bir kimlik ve erişim yönetimi (IAM) varlığının kontrolünü ele geçirebilmesi ön koşuluna dayanır.

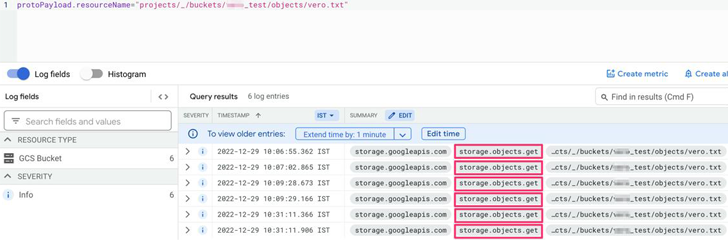

Sorunun özü, GCP’nin depolama erişim günlüklerinin olası dosya erişimi ve okuma etkinlikleriyle ilgili olarak yeterli şeffaflık sağlamaması, bunun yerine hepsini tek bir “Nesne Alma” etkinliği olarak gruplandırmasıdır.

“Aynı olay, aşağıdakiler dahil çok çeşitli erişim türleri için kullanılır: Bir dosyayı okumak, bir dosyayı indirmek, bir dosyayı harici bir sunucuya kopyalamak, [and] dosyanın meta verilerini okuyorum,” dedi Mitiga araştırmacısı Veronica Marinov.

Bu ayrım eksikliği, esas olarak kötü niyetli ve meşru kullanıcı etkinliği arasında ayrım yapmanın bir yolu olmadığı için, bir saldırganın tespit edilmeden hassas verileri toplamasına olanak sağlayabilir.

Varsayımsal bir saldırıda, bir tehdit aktörü Google’ın komut satırı arayüzünü (gsutil) kullanarak kurban kuruluşun depolama paketlerinden saldırgan kuruluş içindeki harici bir depolama grubuna aktarabilir.

En Son Kötü Amaçlı Yazılım Kaçırma Taktiklerini ve Önleme Stratejilerini Keşfedin

Dosya tabanlı saldırılarla ilgili en tehlikeli 9 efsaneyi yıkmaya hazır mısınız? Yaklaşan web seminerimize katılın ve hasta sıfır enfeksiyonlarına ve sıfır gün güvenlik olaylarına karşı mücadelede bir kahraman olun!

KOLTUĞUNUZU AYIRTIN

Google, o zamandan beri, Sanal Özel Bulut (VPC) Hizmet Kontrollerinden bulut kaynak isteklerini kısıtlamak için kuruluş kısıtlama başlıklarını kullanmaya kadar değişen hafifletme önerileri sağladı.

Açıklama, Sysdig’in özel veri ve yazılım hırsızlığı gerçekleştirmek için konteynerli ortamları hedefleyen SCARLETEEL adlı karmaşık bir saldırı kampanyasını ortaya çıkarmasıyla geldi.