Google Chrome ve Chromium tabanlı tarayıcılarda artık yamalanmış bir güvenlik açığı hakkında ayrıntılar ortaya çıktı; bu güvenlik açığından başarıyla yararlanılırsa gizli veriler içeren dosyaların sifonlanması mümkün olabilirdi.

Imperva araştırmacısı Ron Masas, “Sorun, dosya ve dizinleri işlerken tarayıcının sembolik bağlantılarla etkileşime girme biçiminden kaynaklandı.” Dedi. “Tarayıcı özellikle, sembolik bağlantının erişilebilir olması amaçlanmayan ve hassas dosyaların çalınmasına izin veren bir konuma işaret edip etmediğini düzgün bir şekilde kontrol etmedi.”

Google, orta önemdeki sorunu (CVE-2022-3656), Dosya Sisteminde yetersiz veri doğrulama durumu olarak nitelendirdi ve Ekim ve Kasım 2022’de yayınlanan 107 ve 108 sürümlerinde bu sorun için düzeltmeler yayınladı.

SymStealer olarak adlandırılan güvenlik açığı, özünde, bir saldırganın yetkisiz dosyalar üzerinde çalışmak üzere bir programın dosya sistemi kısıtlamalarını atlamak için özelliği kötüye kullandığı zaman ortaya çıkan ve sembolik bağlantı (diğer adıyla symlink) olarak bilinen bir zayıflık türüyle ilgilidir.

Imperva’nın Chrome’un dosya işleme mekanizmasına (ve uzantı olarak Chromium’a) ilişkin analizi, bir kullanıcı bir klasörü doğrudan bir dosya giriş öğesine sürükleyip bıraktığında, tarayıcının herhangi bir uyarı sunmadan tüm sembolik bağları tekrar tekrar çözdüğünü buldu.

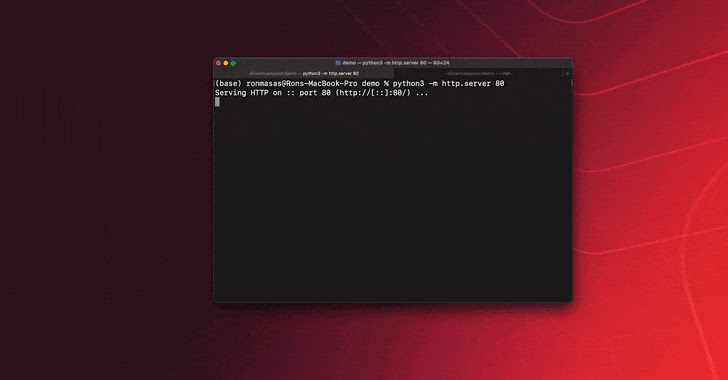

Varsayımsal bir saldırıda, bir tehdit aktörü, kurbanı sahte bir web sitesini ziyaret etmesi ve bilgisayardaki cüzdan anahtarları ve kimlik bilgileri gibi değerli bir dosya veya klasöre sembolik bağlantı içeren bir ZIP arşiv dosyasını indirmesi için kandırabilir.

Aynı sembolik bağlantı dosyası, bulaşma zincirinin bir parçası olarak web sitesine geri yüklendiğinde – örneğin, kullanıcılardan kurtarma anahtarlarını yüklemelerini isteyen bir kripto cüzdan hizmeti – bu güvenlik açığı, anahtar ifadeyi depolayan asıl dosyaya erişmek için güvenlik açığından yararlanılabilir. sembolik bağlantı.

Daha da güvenilir hale getirmek için, Imperva tarafından tasarlanan bir konsept kanıtı (PoC), dosya giriş öğesinin boyutunu değiştirmek için CSS hilesi kullanır, böylece dosya yükleme, klasörün sayfada nereye bırakıldığına bakılmaksızın etkili bir şekilde tetiklenir bilgi hırsızlığına izin verir.

Masas, “Hacker’lar, kripto para birimleri tutan bireyleri ve kuruluşları giderek daha fazla hedef alıyor, çünkü bu dijital varlıklar çok değerli olabilir” dedi. “Bilgisayar korsanları tarafından kullanılan yaygın bir taktik, yazılımdaki güvenlik açıklarından yararlanmaktır. […] kripto cüzdanlarına erişim elde etmek ve içerdikleri fonları çalmak için.”