İsviçre şifreli mesajlaşma uygulaması Threema’da kullanılan şifreleme protokollerinin kapsamlı bir analizi, kimlik doğrulama korumalarını kırmak ve hatta kullanıcıların özel anahtarlarını kurtarmak için kullanılabilecek bir dizi boşluk ortaya çıkardı.

Sorunları 3 Ekim 2022’de Threema’ya bildiren ETH Zürih araştırmacıları Kenneth G. Paterson, Matteo Scarlata ve Kien Tuong Truong’a göre yedi saldırı, üç farklı tehdit modelini kapsıyor. O zamandan beri, yayınlanan güncellemelerin bir parçası olarak zayıflıklar ele alındı. şirket tarafından 29 Kasım 2022 tarihinde.

Threema, Ekim 2022 itibarıyla 11 milyondan fazla kullanıcı tarafından kullanılan şifreli bir mesajlaşma uygulamasıdır. Şirket, web sitesinde “Güvenlik ve mahremiyet, Threema’nın DNA’sına derinden yerleşmiştir” iddiasında bulunuyor.

İsviçre Hükümeti ve İsviçre Ordusu tarafından resmi olarak kullanılan bu hizmet, Signal, Meta’ya ait WhatsApp ve Telegram gibi diğer hizmetlerle birlikte güvenli bir alternatif olarak da tanıtılıyor.

Threema, biri 2019’da ve ikincisi 2020’de olmak üzere en az iki kez üçüncü taraf kod denetimlerine tabi tutulmuş olsa da, en son bulgular bunların “uygulamanın kriptografik çekirdeğinde” mevcut sorunları ortaya çıkaracak kadar kapsamlı olmadığını gösteriyor. “

Araştırmacılar, “İdeal olarak, yeni kriptografik protokoller kullanan herhangi bir uygulama, güçlü güvenlik güvenceleri sağlamak için kendi resmi güvenlik analizleriyle (güvenlik kanıtları şeklinde) gelmelidir” dedi.

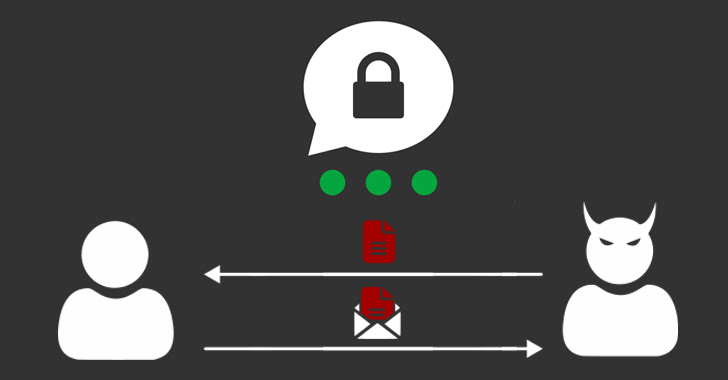

Özetle, saldırılar, bir saldırganın bir müşteriyi taklit etmesine, iki taraf arasında değiş tokuş edilen mesajların sırasını yeniden düzenlemesine, kurban bir kullanıcının hesabını klonlamasına ve hatta yedekten yararlanmasına izin veren çok çeşitli istismar senaryolarının yolunu açabilir. kullanıcının özel anahtarını kurtarma mekanizması.

Bir kurbanın cihazına doğrudan erişim gerektiren son iki saldırı yolu, düşmanın kullanıcıların gelecekteki mesajlarına onların bilgisi olmadan gizlice erişmesini sağladığından ciddi sonuçlar doğurabilir.

Ayrıca, kötü bir oyuncuya eski mesajları yeniden oynatması için Threema sunucularına erişim izni veren, kullanıcılar uygulamayı yeniden yüklediğinde veya cihazları değiştirdiğinde, Android uygulamasıyla ilgili bir yeniden oynatma ve yansıtma saldırısı vakası da ortaya çıktı. Ocak 2018’de benzer bir tekrar saldırısı tespit edildi.

Son olarak, bir saldırgan, kötü niyetli bir sunucunun bir müşteriyi “farklı bir kullanıcıya teslim edilebilecek sunucunun seçtiği bir mesajı istemeden şifrelemesi” için kandırdığı Kompromat saldırısı denen şeyi de sahneleyebilir.

Bu saldırının daha önce Erlangen-Nürnberg Üniversitesi araştırmacısı Jonathan Krebs tarafından Threema’ya rapor edildiğini ve şirketin Aralık 2021’de düzeltmeler göndermesini istediğini belirtmekte fayda var (Android için sürüm 4.62 ve iOS için sürüm 4.6.14).

Araştırmacılar, “Kriptografik ilkel öğeler için modern, güvenli kitaplıkların kullanılması, tek başına güvenli bir protokol tasarımına yol açmaz” dedi. “NaCl veya libsignal gibi kitaplıklar, daha karmaşık protokoller oluşturulurken kötüye kullanılabilir ve geliştiriciler, yanlış bir güvenlik duygusuna kapılmamak için dikkatli olmalıdır.”

“Kendi kriptonuzu yuvarlamayın” mantrası artık yaygın olarak bilinmesine rağmen, “kendi kriptografik protokolünüzü döndürmeyin” şeklinde genişletilmelidir (geliştiricinin gereksinimlerini karşılayan birinin zaten var olduğu varsayılarak),” diye eklediler. “Threema söz konusu olduğunda, ısmarlama C2S protokolünün yerini TLS alabilir.”

Yorum için ulaşıldığında, Threema The Hacker News’e yeni bir iletişim protokolü yayınladığını söyledi. dağ keçisi bu, “bazı sorunları geçersiz kılıyor” ve ekliyor “haftalar içinde tüm bulgular için düzeltmeleri uygulamak için anında harekete geçti.”

“Bulgulardan bazıları […] teorik açıdan ilginç olabilir, hiçbirinin gerçek dünyada kayda değer bir etkisi olmadı” dedi. “Çoğu, ilgili bulgunun kendisinden çok daha büyük sonuçları olacak kapsamlı ve gerçekçi olmayan önkoşullar varsayıyor.”

Ayrıca, bazı saldırıların, kilidi açılmış bir mobil cihaza uzun bir süre boyunca fiziksel erişime sahip olmaya dayalı olduğuna ve bu noktada “tüm cihazın tehlikeye atılmış olarak kabul edilmesi gerektiğine” işaret edildi.

Çalışma, ETH Zürih araştırmacılarının MEGA bulut depolama hizmetindeki özel anahtarları kırmak ve yüklenen dosyaların gizliliğini tamamen tehlikeye atmak için silah haline getirilebilecek kritik eksiklikleri detaylandırmasından yaklaşık altı ay sonra geldi.

Ardından, Eylül 2022’de başka bir araştırmacı grubu, Matrix merkezi olmayan, gerçek zamanlı iletişim protokolünde, kötü niyetli bir sunucu operatörüne mesajları okuma ve kullanıcıların kimliğine bürünme yeteneği vererek hizmetin gizliliğini ve gerçekliğini etkili bir şekilde baltalayan bir dizi güvenlik açığını açıkladı.