Araştırmacıların 2023’ün ilk yarısında USB sürücüler aracılığıyla dağıtılan kötü amaçlı yazılımlarda üç kat artış görmesiyle eski olan yine yeni.

Mandiant tarafından hazırlanan yeni bir rapor, bu yıl USB üzerinden gönderilen iki kötü amaçlı yazılım kampanyasının nasıl gözlemlendiğini özetliyor; Çin casusluk tehdit grubu ‘TEMP.HEX’e atfedilen ‘Sogu’ adlı biri ve Asya’daki petrol ve gaz firmalarını hedef alan UNC4698’e atfedilen ‘Snowydrive’ adlı bir diğeri.

Daha önce, Kasım 2022’de siber güvenlik şirketi, Filipinler’deki varlıklara dört farklı kötü amaçlı yazılım ailesini bulaştırmak için USB cihazlarından yararlanan bir China-nexus kampanyasını vurgulamıştı.

Ayrıca Ocak 2023’te Palo Alto Network’ün Unit 42 ekibi, USB sürücülerinde gizlenebilen ve bağlı oldukları Windows ana bilgisayarlarına bulaşabilen bir PlugX varyantını ortaya çıkardı.

Sogu kampanyası

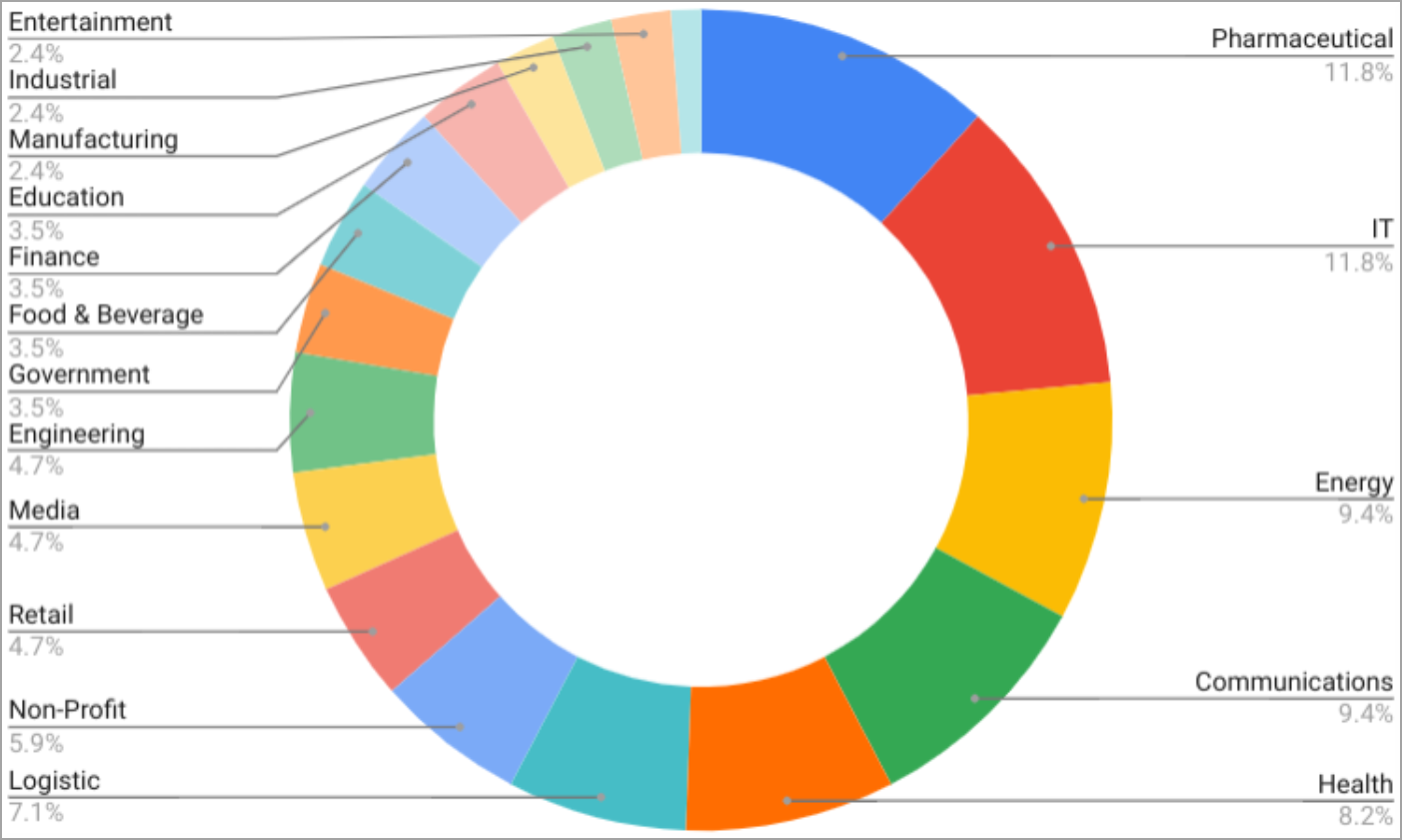

Mandiant, Sogu’nun şu anda dünya çapında birçok sektörü hedef alan ve virüslü bilgisayarlardan veri çalmaya çalışan en agresif USB destekli siber casusluk kampanyası olduğunu bildirdi.

Sogu kötü amaçlı yazılımının kurbanları ABD, Fransa, Birleşik Krallık, İtalya, Polonya, Avusturya, Avustralya, İsviçre, Çin, Japonya, Ukrayna, Singapur, Endonezya ve Filipinler’de bulunuyor.

Kurbanların çoğu ilaç, bilişim, enerji, iletişim, sağlık ve lojistik sektörlerine aittir, ancak her yerde kurbanlar vardır.

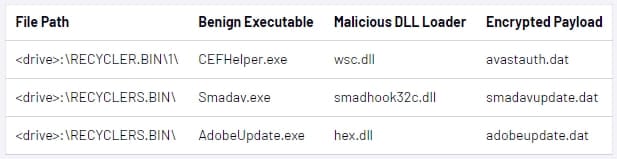

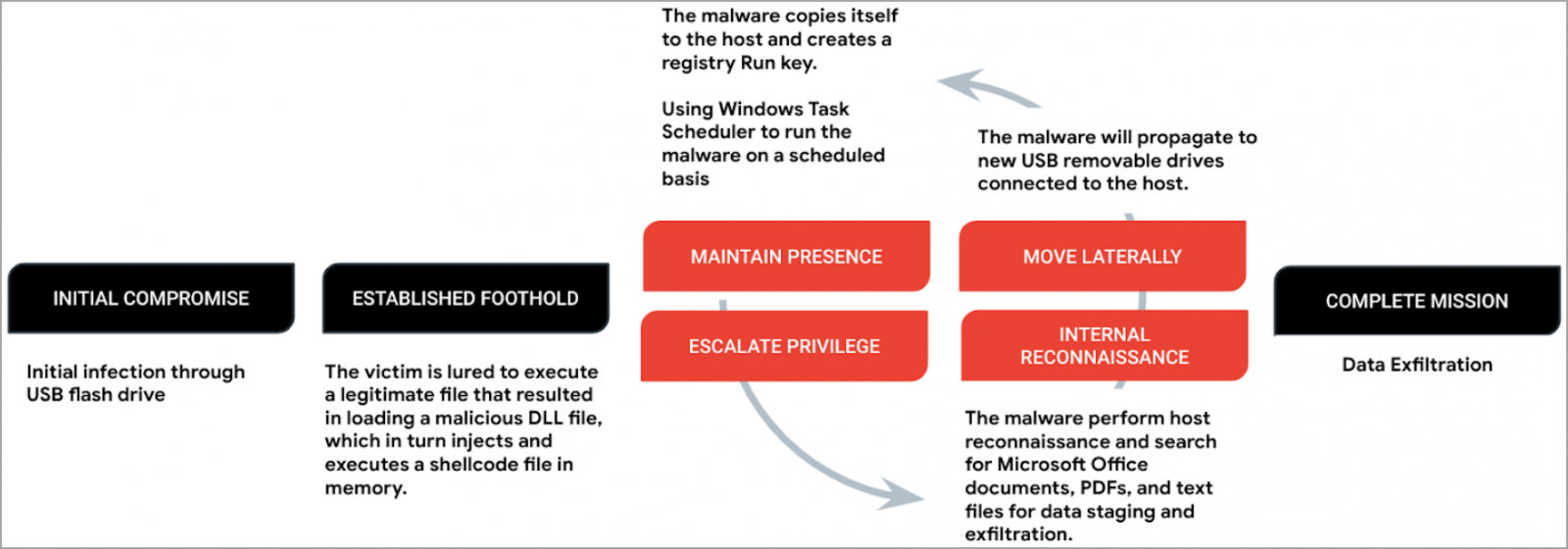

‘Korplug’ adı verilen yük, kurbanı meşru bir dosyayı yürütmesi için kandırmayı gerektiren DLL siparişi ele geçirme yoluyla belleğe C kabuk kodunu (Sogu) yükler.

Sogu, bir kayıt defteri Çalıştırma anahtarı oluşturarak kalıcılık sağlar ve düzenli çalışmasını sağlamak için Windows Görev Zamanlayıcı’yı kullanır.

Daha sonra, kötü amaçlı yazılım ‘RECYCLE.BIN’ üzerine bir toplu iş dosyası bırakır; bu, sistem keşfine yardımcı olur, virüslü makineyi MS Office belgeleri, PDF’ler ve değerli veriler içerebilecek diğer metin dosyaları için tarar.

Sogu tarafından bulunan dosyalar, biri ana bilgisayarın C:\ sürücüsünde ve diğeri flash sürücüdeki çalışma dizininde olmak üzere iki dizine kopyalanır ve base64 kullanılarak şifrelenir.

Belge dosyaları sonunda HTTP veya HTTPS istekleri kullanılarak TCP veya UDP üzerinden C2 sunucusuna sızar.

Sogu ayrıca komut yürütmeyi, dosya yürütmeyi, uzak masaüstünü, virüslü bilgisayardan ekran görüntüleri yakalamayı, ters kabuk kurmayı veya keylogging gerçekleştirmeyi destekler.

Virüslü sisteme bağlı herhangi bir sürücü, yanal harekete izin vermek için otomatik olarak Sogu’nun ilk tehlikeli dosya setinin bir kopyasını alacaktır.

Snowydrive kampanyası

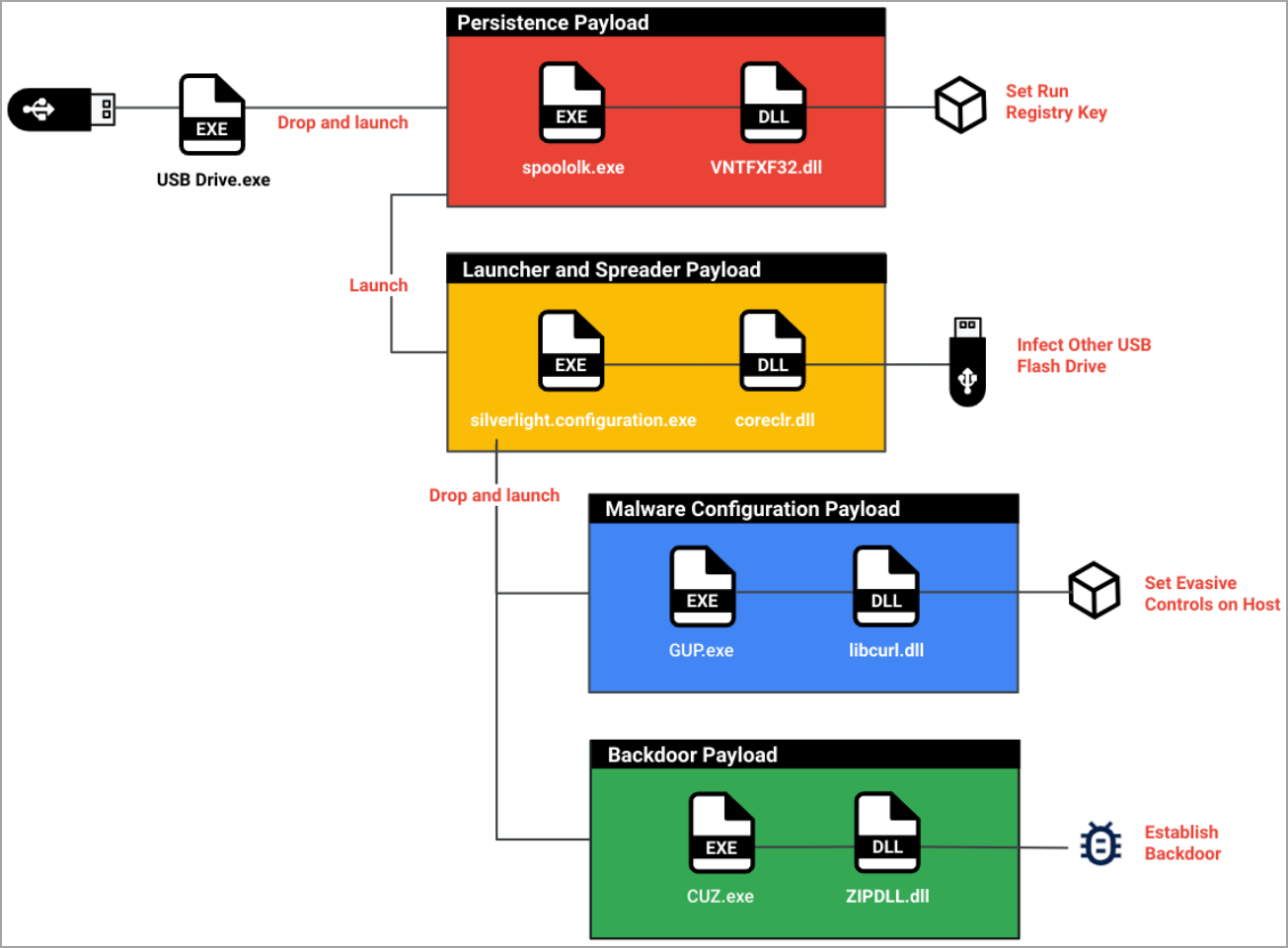

Snowydrive, saldırganların Windows komut istemi aracılığıyla rasgele yükleri yürütmesine, kayıt defterini değiştirmesine ve dosya ve dizin eylemleri gerçekleştirmesine olanak tanıyan bir arka kapı ile bilgisayarlara bulaşan bir kampanyadır.

Bu durumda da kurban, bir ‘Kaspersky’ klasöründe bulunan kötü amaçlı yazılım bileşenlerinin çıkarılmasını ve yürütülmesini tetikleyen bir USB sürücüde meşru görünen bir yürütülebilir dosyayı başlatması için kandırılır.

Bileşenler, ihlal edilen sistemde kalıcılık sağlama, tespitten kaçınma, arka kapı bırakma ve yeni bağlanan USB sürücüler aracılığıyla kötü amaçlı yazılım yayılmasını sağlama gibi belirli roller üstlenir.

Snowydrive, meşru bir arşiv açma yazılımı olan ‘CUZ.exe’ işlemine yüklenen, kabuk kodu tabanlı bir arka kapıdır.

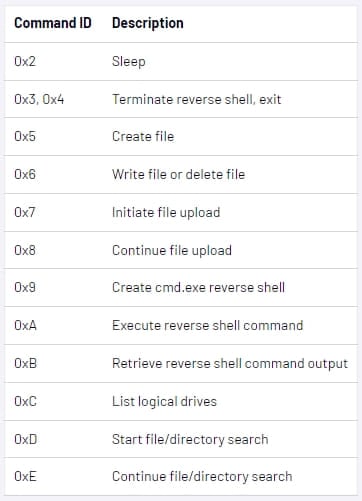

Arka kapı, dosya işlemlerine, veri hırsızlığına, ters kabuğa, komut yürütmeye ve keşfe izin veren birçok komutu destekler.

Kaçınma için kötü amaçlı yazılım, dosya uzantılarını ve “sistem” veya “gizli” olarak işaretlenmiş belirli dosyaları gizlemek için meşru bir Notepad++ güncelleyicisi olan “GUP.exe” tarafından yandan yüklenen kötü amaçlı bir DLL kullanır.

USB tabanlı saldırılar devam edecek

Mandiant’ın bildirdiği gibi, USB saldırıları, bulaşmaya ulaşmak için hedef bilgisayarlara fiziksel erişim gerektirse de, 2023’te hem alakalı hem de trend olmalarını sağlayan benzersiz avantajlara sahiptir.

Avantajları arasında güvenlik mekanizmalarını atlama, gizlilik, kurumsal ağlara ilk erişim ve güvenlik nedenleriyle güvenli olmayan ağlardan izole edilmiş hava boşluklu sistemlere bulaşma yeteneği yer alır.

Mandiant’ın araştırması, matbaaların ve otellerin USB kötü amaçlı yazılımı için bulaşma noktaları olduğunu gösteriyor.

Yine de, bu arka kapıların gelişigüzel, fırsatçı yayılımı düşünüldüğünde, USB bağlantı noktasına sahip herhangi bir sistem hedef olabilir.