Çin’de olduğundan şüphelenilen bir bilgisayar korsanlığı kampanyası, siber casusluk kampanyaları için uzun vadeli kalıcılık sağlayan özel kötü amaçlı yazılım yüklemek için yama uygulanmamış SonicWall Güvenli Mobil Erişim (SMA) cihazlarını hedefliyor.

Dağıtılan kötü amaçlı yazılım, SonicWall cihazları için özelleştirilmiştir ve kullanıcı kimlik bilgilerini çalmak, saldırganlara kabuk erişimi sağlamak ve hatta ürün yazılımı yükseltmeleri yoluyla devam etmek için kullanılır.

Kampanya, arkasındaki aktörü UNC4540 olarak izleyen ve muhtemelen Çin kökenli olan Mandiant ve SonicWall’ın PSIRT ekibi tarafından keşfedildi.

Yeni kötü amaçlı yazılım SonicWall cihazlarını hedefliyor

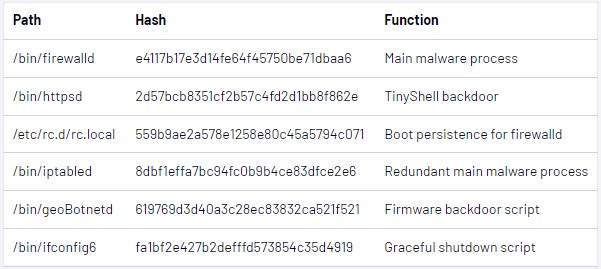

SonicWall cihazlarında kullanılan kötü amaçlı yazılım, bir ELF ikili dosyası, TinyShell arka kapısı ve hedeflenen ağ cihazlarının derinlemesine anlaşıldığını gösteren birkaç bash betiğinden oluşur.

Mandiant, “Kötü amaçlı bash betikleri paketinin genel davranışı, aygıtın ayrıntılı bir şekilde anlaşıldığını gösteriyor ve kararlılık ve kalıcılık sağlamak için sisteme iyi uyarlanmış durumda” diye açıklıyor.

‘Firewalld’ adlı ana modül, oturum açmış tüm kullanıcıların hashlenmiş kimlik bilgilerini çalmak için cihazın veritabanına karşı SQL komutları yürütür.

Çalınan kimlik bilgileri, saldırgan tarafından ‘tmp/syslog.db’ adresinde oluşturulan bir metin dosyasına kopyalanır ve daha sonra çevrimdışı olarak kırılmak üzere alınır.

Ek olarak, güvenlik duvarı, kolay uzaktan erişim için cihazda ters bir kabuk oluşturmak üzere TinyShell gibi diğer kötü amaçlı yazılım bileşenlerini başlatır.

Son olarak, ana kötü amaçlı yazılım modülü ayrıca meşru SonicWall ikili dosyası ‘firebased’e küçük bir yama ekler, ancak Mandiant’ın araştırmacıları bunun tam amacını belirleyememiştir.

Analistler, bu değişikliğin cihaza kapatma komutu girildiğinde kötü amaçlı yazılımın kararlılığına yardımcı olduğunu varsayıyorlar.

Cihazları tehlikeye atmak için hangi güvenlik açığının kullanıldığı net olmasa da Mandiant, hedeflenen cihazlara yama uygulanmadığını ve bu nedenle muhtemelen eski kusurlara karşı savunmasız olduklarını söylüyor.

SonicWall tarafından açıklanan son kusurlar [1, 2, 3] etkilenen SMA cihazları, daha sonra bunun gibi kampanyalarda kullanılabilecek olan cihazlara kimliği doğrulanmamış erişime izin verdi.

Sebat ve dayanıklılık

Mandiant, kötü amaçlı yazılımın 2021’de incelenen sistemlere yüklendiğine ve cihazda müteakip çok sayıda ürün yazılımı güncellemesiyle devam ettiğine dair işaretler olduğunu söylüyor.

Tehdit aktörleri bunu, fazlalık sunan ve ihlal edilen cihazlara uzun vadeli erişim sağlayan komut dosyaları kullanarak başardı.

Örneğin, temelde firewalld ile aynı modül olan “iptabled” adlı bir komut dosyası vardır, ancak yalnızca birincil kötü amaçlı yazılım işlemi çıkarsa, çökerse veya başlatılamazsa başlangıç komut dosyası (“rc.local”) tarafından çağrılacaktır.

Saldırganlar ayrıca, bir bash betiğinin (“geoBotnetd”) “/cf/FIRMWARE/NEW/INITRD.GZ”de her 10 saniyede bir yeni sabit yazılım güncellemelerini kontrol ettiği bir süreç uyguladı. Bir tane bulunursa, kötü amaçlı yazılım, ürün yazılımı yükseltmelerinden sonra bile hayatta kalmak için kendisini yükseltme paketine enjekte eder.

Betik ayrıca yükseltme dosyasına “acme” adlı bir arka kapı kullanıcısı ekler, böylece ihlal edilen cihaza bellenim güncellemesi uygulandıktan sonra erişimi sürdürebilirler.

Sistem yöneticilerine SonicWall tarafından SMA100 cihazları için sağlanan en son güvenlik güncellemelerini uygulamaları tavsiye edilir.

Şu anda önerilen hedef sürüm, bu tehdidi algılayıp durdurması gereken Dosya Bütünlüğü İzleme (FIM) ve anormal işlem tanımlamayı içeren 10.2.1.7 veya üzeridir.

Bu kampanya, devlet kurumları ve devletle ilgili hedefler tarafından kullanılan Fortinet SSL-VPN cihazlarında sıfır gün güvenlik açığını hedef alan son saldırılarla pek çok benzerliği paylaşıyor.

SonicWall kampanyasına benzer şekilde, Fortinet saldırılarının arkasındaki tehdit aktörleri, kalıcılık ve veri hırsızlığı için özel kötü amaçlı yazılım enjekte etmek üzere cihazlar ve bunların nasıl çalıştıkları hakkında samimi bilgiler gösterdi.

“Son yıllarda Çinli saldırganlar, tam kurumsal izinsiz girişe giden bir yol olarak internete bakan çeşitli ağ aygıtları için birden çok sıfır gün açıklarından yararlanma ve kötü amaçlı yazılım dağıttı ve burada bildirilen örnek, Mandiant’ın yakın gelecekte devam etmesini beklediği yeni bir modelin parçası. terim,” diye uyarıyor Mandiant raporda.