Proofpoint’e göre, siber suçlular, kötü amaçlı URL’leri kullanıcıların tanımlamasını zorlaştırmak için gelişmiş sosyal mühendislik ve AI tarafından oluşturulan içerik kullanıyor.

İster e-posta, kısa mesajlar veya işbirliği uygulamaları yoluyla, URL tabanlı tehditler artık siber tehdit manzarasına hükmetiyor. Saldırganlar sadece güvenilir markaları taklit etmekle kalmıyor, meşru hizmetleri kötüye kullanıyorlar, kullanıcıları sahte hata istemleriyle kandırıyorlar ve QR kodlarına ve SMS mesajlarına tehditleri yerleştirerek geleneksel güvenliği atlıyorlar.

Siber suçlular, ekler üzerinden URL’leri tercih eder

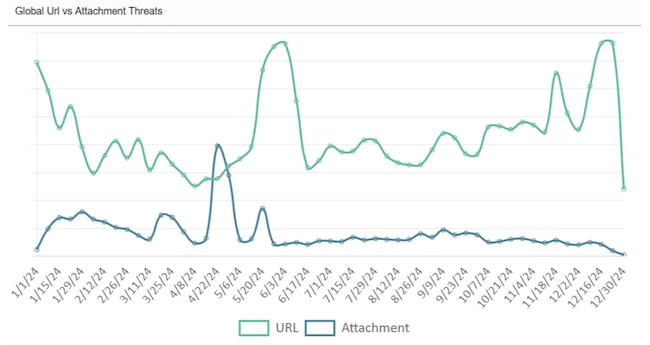

URL’ler ve tehdit dağıtım için ekler arasındaki boşluk, son birkaç yıl içinde zıt yönlerde büyümeye devam etti ve URL’lerin hacmi, eklerin hacminden daha ağır bastı. 2024-2025 yıllarında altı aylık bir dönemde, araştırmacılar URL tehditlerini eklerden dört kat daha sık gözlemlediler.

Siber suçlular, kılık değiştirmesi daha kolay ve tespit edilmesinden kaçınma olasılıkları daha yüksek olduğu için ekler üzerinde kötü niyetli URL’leri tercih ederler. Bu bağlantılar, kimlik bilgisi avı veya kötü amaçlı yazılım indirmelerini başlatan tıklamaları ikna etmek için mesajlara, düğmelere ve hatta PDF’ler veya Word belgeleri gibi eklerin içine yerleştirilmiştir.

Kimlik avı, saldırganlar için ana odak noktasıdır

ClickFix kampanya hacimleri yıldan yıla yaklaşık% 400 arttı, bu da onu kötü amaçlı yazılım tehdidi aktörleri tarafından kullanılan en yaygın URL tabanlı tekniklerden biri haline getirdi. ClickFix, kullanıcıları sahte hata mesajları veya captcha ekranları görüntüleyerek kötü amaçlı kod çalıştırmaya teşvik eden bir kimlik avı tekniğidir.

Algılanan bir teknik sorunu çözme dürtüsünden yararlanarak, bu yöntem kötü amaçlı yazılım operatörleri için bir taktik haline geldi ve uzaktan erişim truva atlarını (sıçanlar), infostealers ve yükleyicileri yaymalarına yardımcı oldu.

Kimlik Bilgisi Kimlik Avı, 3.7 milyar URL tabanlı saldırı ile girişleri çalmayı amaçlayan saldırganlar için en yaygın hedef olmaya devam ediyor. Saldırganlar, kötü amaçlı yazılım dağıtmak yerine giriş kimlik bilgilerini çalmaya odaklanmıştır. Güvenilir markaları taklit eden ve Cogui ve Darcula Phish kitleri gibi hazırlık dışı araçları kullanan kimlik avı yemleriyle, düşük vasıflı aktörler bile MFA’yı atlayan ve tam hesap devralmasına yol açan son derece ikna edici kampanyalar uygulayabilir.

Yükselişte mobil tehditler

Proofpoint sadece 2025’in ilk yarısında 4.2 milyondan fazla QR kod kimlik avı tehdidi tanımladı. QR kod tabanlı saldırılar, kişisel mobil cihazlardan yararlanarak kullanıcıları kurumsal korumalardan kaldırır. Bu kodlar tarandıktan sonra kullanıcıları, tüm meşruiyet kisvesi altında kimlik bilgileri, kredi kartı verileri veya kişisel tanımlayıcılar gibi hassas bilgileri hasat etmek için tasarlanmış kimlik avı sitelerine yönlendirir.

Saldırganlar odağı mobil cihazlara kaydırdıkça% 2.534 arttı. Analiz edilen şüpheli SMS tabanlı kimlik avı mesajlarının en az% 55’i kötü amaçlı URL’ler içeriyordu. Bunlar genellikle hükümet iletişimini veya dağıtım hizmetlerini taklit ederler ve kullanıcıların mobil metin mesajlarına yerleştirdiği dolaysızlık ve güven nedeniyle özellikle başarılıdır, bu da tehdit aktörlerinin ilk mobil hedeflemesine geçiş yapar.

“Günümüzde en zararlı siber tehditler makineleri veya sistemleri hedeflemez. İnsanları hedeflemiyorlar. Buna ek olarak, URL tabanlı kimlik avı tehditleri artık gelen kutusuyla sınırlı değildir, insanların tanımlaması zordur,” dedi Prova noktasındaki kıdemli tehdit istihbarat analisti.

Larson, “E-postalardaki QR kodlarından ve sahte captcha sayfalarından mobil ilk smaching dolandırıcılığına kadar saldırganlara, insan psikolojisini sömürmek için güvenilir platformları ve tanıdık deneyimleri silahlandırıyor. Bu tehditlere karşı savunmak çok katmanlı, yapay zeka tespiti ve insan merkezli bir güvenlik stratejisi gerektirir” dedi.