Güvenliği sağlayan bir firma olan Okta’nın güvenliği ihlal edilmiş ve hack’in failleri şirketin kaynak kodunu çalmış gibi görünüyor.

Kaynak kodunun çalınması, özellikle bilgisayar güvenliği çözümleri alanında ciddi bir sorundur. Kullanıcı verilerinin kendi başına şüphesiz daha değerli olmasına rağmen, hırsızlar gizli güvenlik açıklarını keşfetmek ve tüketicilere karşı başka saldırılar gerçekleştirmek için Okta’nın kaynak kodunu kullanabilir. Okta, ünlü bir kimlik doğrulama hizmetleri tedarikçisidir.

Okta, Ocak ayında fidye yazılımı çetesi Lapsus$ ile ilişkilendirilen bir ihlalle başlayarak güvenlik açısından zor bir yıl geçirdi. Ancak işletme, saldırıyı bu yılın Mart ayına kadar açıklamadı. Daha sonra açıklamayı ertelemenin bir “hata” olduğunu kabul etti, ancak ihlalin kendi ağı içindeki herhangi bir yerden ziyade Sitel olarak bilinen üçüncü taraf bir sağlayıcıda olduğunu ekledi.

Nisan ayında Okta, Ocak ayında meydana gelen güvenlik ihlalinin “25 dakika” sürdüğünü açıkladı ve şirket ayrıca zararın kapsamını sadece iki müşteriyle sınırlı olduğunu belirterek küçülttü.

Bununla birlikte, sorunlar bu noktanın ötesinde devam etti. Eylül ayında, bilgisayar korsanları Okta yan kuruluşu Auth0’a girdi ve şirketin kaynak kodunu hedef aldı. Bilgisayar korsanlarının saldırı yöntemi, bugünkü olayda kullanılana benziyordu.

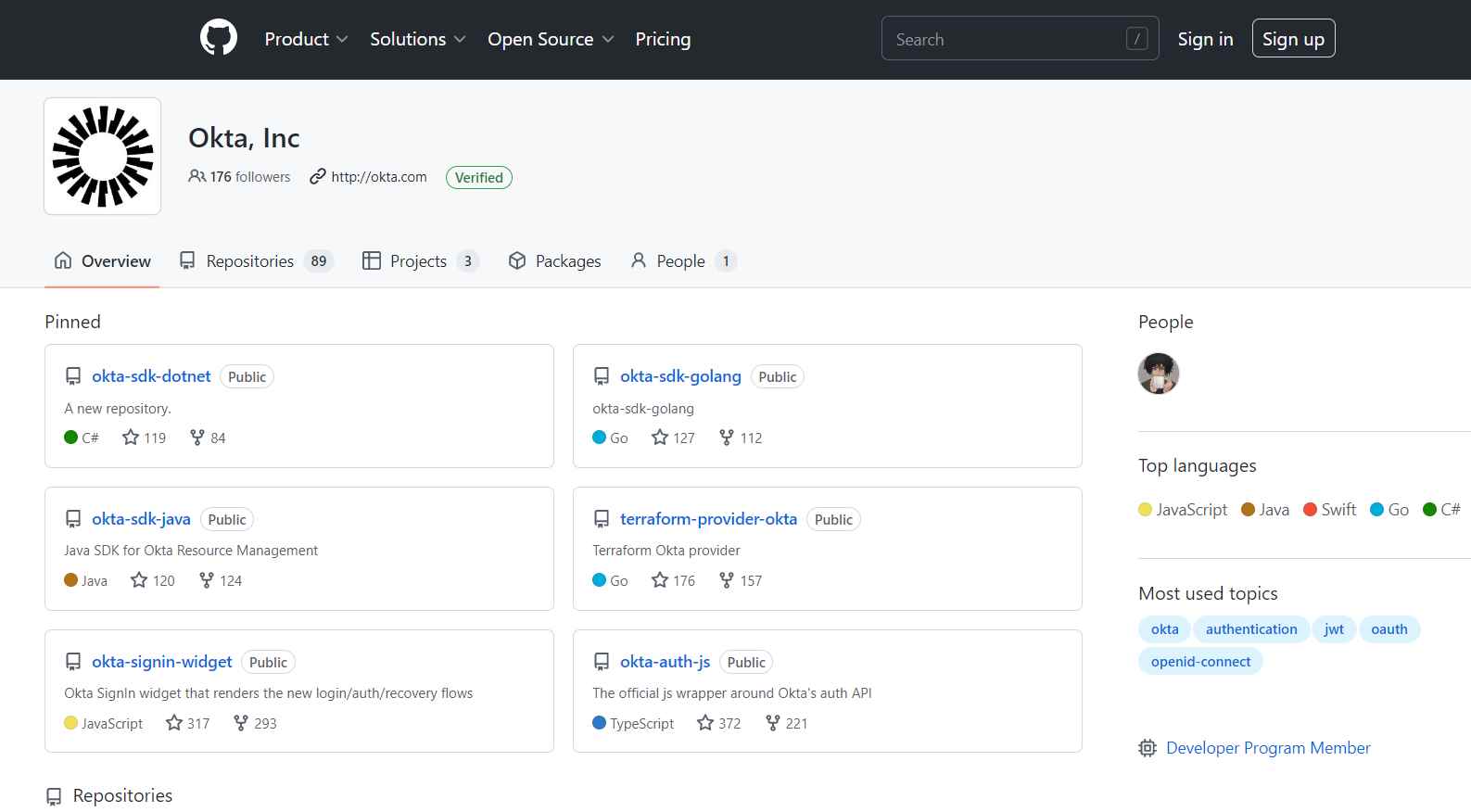

Şirketin ‘güvenlik bağlantılarına’ gönderdiği ‘gizli’ bir mektuba göre şirket, bilgisayar korsanlarının bu ayın başlarında GitHub depolarına girdiğini iddia ediyor. Bildirimin gerçekliği BleepingComputing tarafından doğrulandı.

Mesajda alıntılanan Okta’nın Baş Güvenlik Sorumlusu David Bradbury’ye göre, hiçbir müşteri verisinin gizliliği ihlal edilmedi. Bu, sağlık, devlet veya savunma sektörlerinde yer alan Amerika Birleşik Devletleri merkezli kuruluşlar olan “HIPAA, FedRAMP veya DoD müşterilerine” ait verileri içerir.

Bradbury’nin de belirttiği gibi, Aralık ayının başlarında GitHub, Okta’ya kod depolarına “potansiyel şüpheli erişim” olduğunu bildirdi. Okta bir soruşturma yürüttü ve sonuçlar onları erişimin yukarıda belirtilen depoları kopyalamak için kullanıldığı sonucuna götürdü. Bununla birlikte, ne Okta hizmetine ne de kullanıcılarına ait verilere yetkisiz bir şekilde erişilmemiştir.

Ek bir savunma hattı olarak Bradbury, “Okta, hizmetlerinin güvenliği için kaynak kodunun gizliliğine bağlı değildir” diye ekledi.

Bu yazının yazıldığı sırada, güvenlik açığının Auth0’ın Customer Identity Cloud ürününü değil, yalnızca Okta’nın Workforce Identity Cloud ürününü etkilediği görülüyor.

Sunumunun sonunda Bradbury, Okta’nın “açıklık taahhüdünü” vurguladı. Bugün ilerleyen saatlerde şirket, az önce meydana gelen olayla ilgili bir açıklama yapacak.

Kime: Güvenlikten Sorumlu Kişiler

Yakın tarihli bir güvenlik olayıyla ilgili bazı arka plan bilgileri ve ayrıntılar sağlamak istiyorum. Okta hizmetine yasa dışı erişimin yanı sıra müşterilerimizin verilerine yasa dışı erişim olmadığını doğruladığımızı lütfen unutmayın. HIPAA, FedRAMP veya Savunma Bakanlığı tarafından düzenlenenler de dahil olmak üzere hiçbir müşteri üzerinde hiçbir etkisi olmayacaktır. Okta hizmeti, müşteriler herhangi bir işlem yapmak zorunda olmasa bile normal ve güvenli bir şekilde çalışmaya devam eder.

Aralık 2022’nin başında GitHub, Okta’ya Okta’nın geliştirme depolarına yetkisiz erişim sağlanmış olabileceğini bildirdi. Bir araştırma yaptıktan sonra, böyle bir erişime sahip birinin Okta kod havuzlarını kopyaladığı sonucuna vardık.

Bu incelemeyi yaptıktan sonra Okta hizmetine veya herhangi bir kullanıcının müşteri verilerine yasa dışı bir erişimin olmadığı sonucuna vardık. Okta, hizmetlerinin güvenliğini sağlamak için kaynak kodunun gizliliğine güvenmiyor.

Okta, potansiyel olarak kötü niyetli erişimin farkına varır varmaz, Okta’nın GitHub depolarına erişime hızlı bir şekilde geçici sınırlamalar koyduk ve GitHub’ın üçüncü taraf uygulamalarla tüm entegrasyonlarını durdurduk.

O zamandan beri GitHub kimlik bilgilerini değiştirdik, maruz kalmanın kapsamını anlamak için GitHub tarafından barındırılan Okta yazılım havuzlarına yapılan tüm son erişimleri gözden geçirdik, kodumuzun bütünlüğünü doğrulamak için GitHub ile barındırılan Okta yazılım havuzlarına yapılan tüm son taahhütleri inceledik. , ve GitHub’da barındırılan Okta yazılım depolarına olan tüm son erişimleri inceledi. Gerekli mercilere de bilgi verdik.

Ayrıca gerekli önlemler alınarak bu kodun herhangi bir kurum veya müşteri ortamına erişim sağlamak için kullanılmamasını sağladık. Bu durumun bir sonucu olarak Okta, ne şirketimizin işleyişinde ne de müvekkillerine hizmet sunma kapasitemizde herhangi bir kesinti öngörmemektedir.

Bu güvenlik açığı olayının, Okta Workforce Identity Cloud (WIC) için kod havuzlarına atıfta bulunduğunu unutmayın. Auth0 (Customer Identity Cloud) tarafından sunulan çözümlerin hiçbiriyle ilgisi yoktur. Şeffaf olmaya ve müşterilerimizle işbirliği içinde çalışmaya olan bağlılığımız nedeniyle, bu bilgileri sağlamanın herkesin yararına olduğu sonucuna vardık.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.