Ünlü FIN7 hacker grubu, kurumsal ağlardaki kurumsal uç nokta koruma yazılımlarını öldürerek tespit edilmekten kaçınmak için kullanılan özel “AvNeutralizer” aracını satarken görüldü.

FIN7’nin 2013’ten beri faaliyet gösteren, başlangıçta hacker örgütleri aracılığıyla finansal dolandırıcılık yapmaya ve banka ve kredi kartlarını çalmaya odaklanan bir Rus bilgisayar korsanlığı grubu olduğu düşünülüyor.

Daha sonra fidye yazılımı alanına geçtiler ve DarkSide ve BlackMatter fidye yazılımı-bir-operasyon platformlarıyla ilişkilendirildiler. Aynı tehdit aktörleri, yakın zamanda UnitedHealth fidye ödemesini çaldıktan sonra bir çıkış dolandırıcılığı gerçekleştiren BlackCat fidye yazılımı operasyonuyla da bağlantılı olabilir.

FIN7, kurumsal ağlara ilk erişimi elde etmek için karmaşık kimlik avı ve mühendislik saldırıları düzenlemesiyle biliniyor. Bunlar arasında BestBuy gibi davranarak kötü amaçlı USB anahtarları göndermek ve özel kötü amaçlı yazılımlar ve araçlar geliştirmek de yer alıyor.

Bu istismarlara ek olarak, başvuranların çalışmalarının nasıl kullanıldığını bilmeden fidye yazılımı saldırıları için sızma testleri yapan kişileri ve geliştiricileri işe almak üzere Bastion Secure adında sahte bir güvenlik şirketi kurdular.

FIN7 hacker’larının Sangria Tempest, Carbon Spider ve Carbanak Group gibi diğer isimler altında da takip edildiği belirtiliyor.

FIN7 diğer hackerlara araç satıyor

SentinelOne tarafından yayınlanan yeni bir raporda araştırmacılar, FIN7 tarafından oluşturulan özel araçlardan birinin, ilk olarak 2022 yılında BlackBasta fidye yazılımı operasyonu tarafından yapılan saldırılarda tespit edilen, güvenlik yazılımlarını öldürmek için kullanılan bir araç olan “AvNeutralizer” (diğer adıyla AuKill) olduğunu söylüyor.

O dönemde aracı kullanan tek fidye yazılımı operasyonu BlackBasta olduğundan, araştırmacılar iki grup arasında bir bağlantı olduğuna inanıyordu.

Ancak SentinelOne’ın geçmiş telemetrisi, aracın beş başka fidye yazılımı operasyonu tarafından saldırılarda kullanıldığını ve aracın geniş bir dağıtıma sahip olduğunu gösteriyor.

SentinelOne araştırmacısı Antonio Cocomazzi’nin raporunda, “2023 yılı başlarından bu yana telemetri verilerimiz, AvNeutralizer’ın çeşitli sürümlerini içeren çok sayıda ihlal olduğunu ortaya koyuyor” denildi.

“Bunlardan yaklaşık 10 tanesi AvosLocker, MedusaLocker, BlackCat, Trigona ve LockBit gibi iyi bilinen RaaS yüklerini dağıtan insan tarafından gerçekleştirilen fidye yazılımı saldırılarına atfediliyor.”

Yapılan araştırmalarda, “goodsoft”, “lefroggy”, “killerAV” ve “Stupor” takma adları altında faaliyet gösteren tehdit aktörlerinin 2022 yılından bu yana Rusça konuşulan hacker forumlarında 4.000 ila 15.000 dolar arasında değişen fiyatlara “AV Killer” adlı bir yazılımı sattığı ortaya çıktı.

Kaynak: SentinelOne

Sophos’un 2023 tarihli bir raporunda, AvNeutralizer/AuKill’in bir cihazda çalışan antivirüs işlemlerini sonlandırmak için meşru SysInternals Process Explorer sürücüsünü nasıl kötüye kullandığı ayrıntılı olarak açıklanmıştı.

Tehdit aktörleri, bu aracın Windows Defender ve Sophos, SentinelOne, Panda, Elastic ve Symantec ürünleri de dahil olmak üzere herhangi bir antivirüs/EDR yazılımını öldürmek için kullanılabileceğini iddia ettiler.

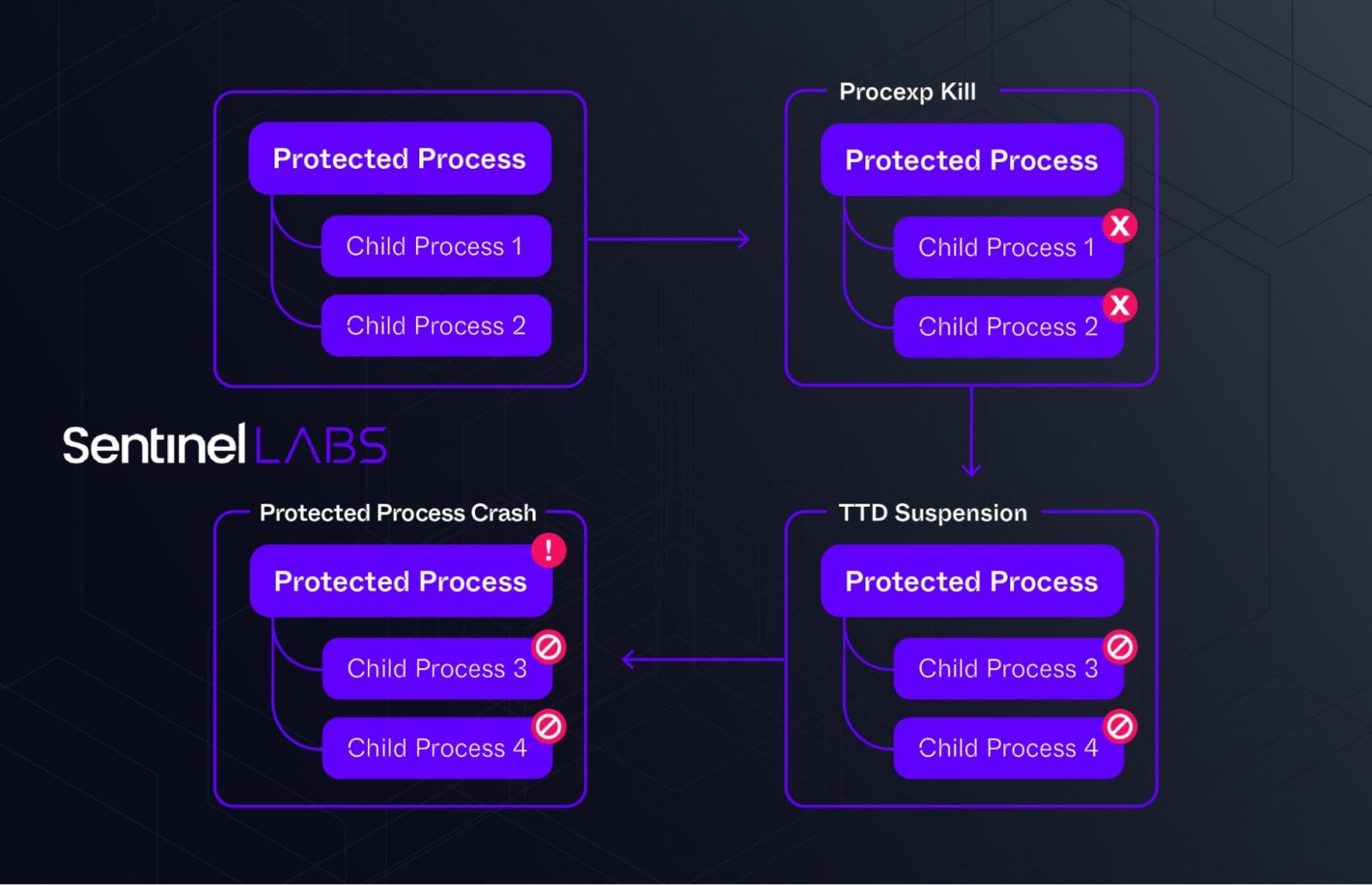

SentinelOne, FIN7’nin AVNeutralizer’ı Windows ProcLaunchMon.sys sürücüsünü kullanarak işlemleri askıya aldığını ve artık düzgün çalışmadığını tespit etti.

SentinelOne, “AvNeutralizer, korunan süreçlerin belirli uygulamalarında bir hata yaratmak için sürücüler ve işlemlerin bir kombinasyonunu kullanır ve bu da eninde sonunda bir hizmet reddi durumuna yol açar” şeklinde açıklıyor.

“Sistem sürücüleri dizininde varsayılan sistem kurulumlarında bulunan TTD izleme sürücüsü ProcLaunchMon.sys’yi, 17.02 (17d9200843fe0eb224644a61f0d1982fac54d844) sürümüne sahip işlem gezgini sürücüsünün güncellenmiş sürümleriyle birlikte kullanır; bu sürücü, çapraz işlem işlemlerinin kötüye kullanılmasına karşı güçlendirilmiştir ve şu anda Microsoft’un WDAC listesi tarafından engellenmemektedir.”

Kaynak: SentinelOne

SentinelOne, FIN7 tarafından kullanılan ve diğer tehdit aktörlerine satıldığı bilinmeyen ek özel araçlar ve kötü amaçlı yazılımlar buldu:

Powertrash (PowerShell arka kapısı), Diceloader (hafif C2 kontrollü arka kapı), Core Impact (sızma testi araç takımı) ve SSH tabanlı arka kapı.

Araştırmacılar, FIN7’nin araç ve tekniklerindeki sürekli evrim ve yeniliklerin yanı sıra yazılımının satışının da artması nedeniyle, şirketin dünya çapındaki işletmeler için önemli bir tehdit oluşturduğu konusunda uyarıyor.

SentinelOne araştırmacısı Antonio Cocomazzi, “FIN7’nin özellikle güvenlik önlemlerini atlatmak için kullandığı gelişmiş tekniklerdeki sürekli yenilikleri, teknik uzmanlığını sergiliyor” diyerek sonuca varıyor.

“Grubun birden fazla takma ad kullanması ve diğer siber suçlu kuruluşlarla işbirliği yapması, atıf yapmayı daha da zorlaştırıyor ve grubun gelişmiş operasyonel stratejilerini ortaya koyuyor.”