Fortinet ve Mandiant, CVE-2024-47575 aracılığıyla FortiManager cihazlarının kitlesel kullanımını araştırdı ve bu durum endüstrilerde 50’den fazla sistemi etkiledi. Tehdit aktörü UNC5820, bu kusuru veri hırsızlığı ve yetkisiz erişim için kullandı.

Fortinet ve Google’ın Mandiant’ı, CVE-2024-47575 nedeniyle FortiManager cihazlarının çeşitli sektörlerde güvenliği ihlal edilmiş 50’den fazla cihazda kitlesel kullanımını araştırmak için Ekim 2024’te iş birliği yaptı.

Saldırganların ele geçirilen FortiManager cihazlarında rastgele kod çalıştırmasına olanak tanıyan bu güvenlik açığı, Mandiant tarafından UNC5820 olarak takip edilen bir tehdit grubu tarafından aktif olarak istismar ediliyor.

FortiManager, kuruluşların FortiGate güvenlik duvarları gibi birden fazla Fortinet güvenlik cihazını tek bir arayüzden yönetmesine ve yapılandırmasına olanak tanıyan Fortinet’in merkezi bir yönetim çözümüdür.

Blog gönderilerine göre saldırı 27 Haziran 2024’te başladı ve daha fazla veri sızıntısı ve olası ısrar girişimleriyle 22 Eylül 2024’e kadar devam etti. Tehdit aktörü, yetkisiz erişim elde etmek ve hassas bilgileri çalmak için gelen ve giden bağlantıları, dosya oluşturmayı ve değiştirmeyi kullanarak FortiManager güvenlik açığından yararlandı.

Birincil hedefleri, güvenliği ihlal edilmiş FortiManager cihazlarından konfigürasyon verilerini çalmak gibi görünüyor. Bu veriler, yönetilen Fortinet cihazları, kullanıcı adları ve FortiOS256 karma şifreleri hakkında ayrıntılı bilgiler içeriyordu.

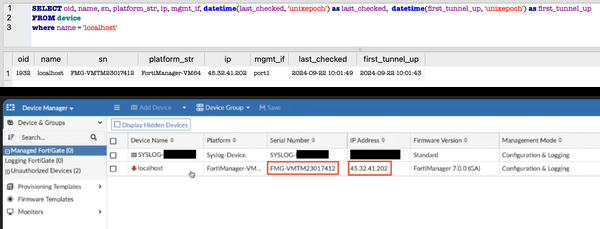

Tehdit aktörleri, 541 numaralı bağlantı noktasındaki 45.32.41.202 IP adresine bağlanarak güvenlik açığı bulunan FortiManager cihazlarından yararlandı. Yönetilen cihazlarla ilgili kritik verileri içeren yapılandırma dosyalarını, adlı sıkıştırılmış bir arşivde düzenlediler. /tmp/.tm.

Kısa bir süre sonra, olaylara göre değişen hedef IP adresleriyle giden ağ trafiği gözlemlendi. Bir vakada, tehdit aktörünün cihazının ele geçirilen FortiManager’da kayıtlı olması, uzun vadeli erişim kurma girişiminde bulunulduğunu akla getiriyor.

Rapor, belirli tarihler, saatler ve ağ trafiği ayrıntıları da dahil olmak üzere, gözlemlenen saldırgan etkinliğinin ayrıntılı bir zaman çizelgesini sağlar. Bu, kendi ortamınızdaki potansiyel uzlaşmaların belirlenmesine yardımcı olabilir.

Securonix Kıdemli Tehdit Araştırmacısı Tim Peck, durumu değerlendirerek şirketleri yama yüklemeye çağırdı.

“CVE-2024-47575’in oluşturduğu risk, uzaktan kod yürütme potansiyeli nedeniyle özellikle büyük kuruluşlar için önemlidir. Tim, hasarların yetkisiz erişim ve veri hırsızlığından kritik kesintilere kadar değişebileceğini belirtti.

“Etkilenen kuruluşlar 24 Ekim yamasını uygulamalı, erişim günlüklerini şüpheli etkinlik açısından incelemeli ve güçlü bir olay müdahale planı sağlamalıdır. Bu güvenlik açığı zamanında yama uygulama, ağ bölümlendirme ve sürekli izleme ihtiyacını vurguluyor.”

Bu saldırı kampanyası, siber suçluların hassas sistemlere yetkisiz erişim sağlamak için sıfır gün güvenlik açıklarından yararlanma eğilimini açıklıyor. Geçmişte yönlendiriciler, güvenlik duvarları ve endüstriyel kontrol sistemleri gibi diğer kritik altyapı bileşenlerini hedef alan benzer saldırılar gördük.

Bu FortiManager güvenlik açığından yararlanılması, FortiGate cihazlarının kurumsal ortamlarda yaygın kullanımı nedeniyle özellikle endişe vericidir. Bu cihazlar genellikle kritik altyapıyı ve verileri korumak için kullanıldığından, onları saldırganlar için değerli bir hedef haline getiriyor.

Potansiyel azaltma önlemleri arasında FortiManager yönetici portalına erişimin yetkili dahili IP adresleriyle sınırlandırılması, iletişimin yalnızca izin verilen FortiGate cihazlarıyla sınırlandırılması ve bilinmeyen cihazlardan gelen kayıt girişimlerinin reddedilmesi yer alıyor.

Google Cloud, Google SecOps Enterprise+ müşterileri için algılama kuralları sağlar ve kuruluşlar, sağlanan IOC’lere dayalı olarak özel SIEM aramaları geliştirebilir ve şüpheli etkinliklere karşı FortiManager günlüklerini izleyebilir.

İLGİLİ KONULAR

- CISA ve Fortinet, FortiOS’un Yeni Sıfır Gün Kusurları Konusunda Uyardı

- Hackerlar Fortinet VPN’deki Kritik Kusurlardan Yararlanıyor – FBI-CISA

- Bilgisayar korsanları Fortinet VPN kullanıcılarının oturum açma ayrıntılarını düz metin halinde döküyor

- Bilgisayar korsanları, savunmasız Fortinet SSL VPN’lerinin oturum açma bilgilerini sızdırıyor

- Fortinet, Hacker’ın 440 GB Veri Sızdırmasıyla Veri İhlalini Doğruladı