Bankacılık altyapısını hedefleyen sofistike bir siber kampanyada ATM ağlarını ihlal etmek için finansal olarak motive edilen tehdit aktör grubu UNC2891 tarafından doğrudan bir dahili ağ anahtarına bağlı bir ahududu PI cihazı kullanıldı.

4G modem ile donatılmış bu gömülü donanım, mobil veriler üzerinden uzaktan erişimi kolaylaştırdı, çevre güvenlik duvarlarını atladı ve dinamik bir DNS alanına bağlı Tinyshell arka kapı aracılığıyla giden bir komut ve kontrol (C2) kanalı oluşturdu.

Kurulum, geleneksel savunmaları tetiklemeden kritik sistemlerde yanal hareket sağlayan kalıcı harici bağlantıya izin verdi.

Müfettişler, bu fiziksel arka kapının ilk triyajda tespit edilmediğini ve donanım tabanlı müdahaleleri göz ardı eden geleneksel izlemedeki boşlukları vurguladığını belirtti.

Gizli fiziksel saldırı

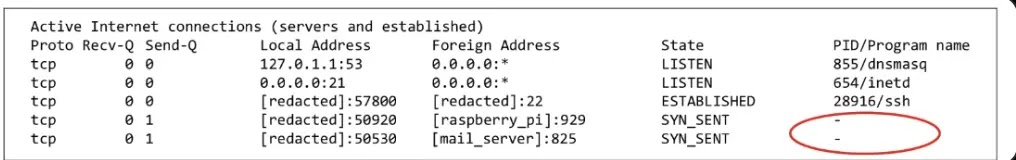

Adli analiz, Raspberry Pi’nin işaretleme aktivitesindeki rolünü ortaya çıkarmıştır, 600 saniyede bir 929 bağlantı noktasına kadar giden bağlantılar ortaya çıkmıştır, ancak standart listelerde karşılık gelen işlem kimlikleri (PID’ler) ortaya çıkmamıştır.

Bunu ortaya çıkarmak için yanıt verenler, sistem boşta durumları sırasında gizli ağ davranışlarını açığa çıkararak 10 dakikadan bir saniyelik aralıklarla soket bağlantılarını yakalayan özel bir komut dosyası kullandı.

Bellek dökümleri ayrıca, /tmp ve /var/snap/.snapd yollarından yürütülen “LightDM” adlı ikili dosyalar da dahil olmak üzere, meşru LightDM ekran yöneticisini “–session child 11 19.” gibi aldatıcı argümanlarla taklit eden maskeli işlemleri daha da tanımladı.

Bu arka kapı, hem Raspberry Pi’ye hem de dahili bir posta sunucusuna bağlanmış ve işlem görünürlüğünü belirlemek için şimdi Miter ATT & CK T1564.013 olarak kataloglanan Linux Bind bağlarını içeren belgesiz bir anti-forensik tekniğinden yararlanıyor.

Montaj /Proc /[pid] TMPF’lere veya harici dosya sistemlerine yönelik dizinler, saldırganlar algılama araçlarından kaçtı, listelerde görünmez işlemleri ve rutin adli triyajı yenerek süreçleri oluşturdu.

Hileli hedeflerin bozulması

Ağ izleme sunucusu, veri merkezi arasındaki bağlantısı nedeniyle UNC2891 geniş dahili erişim sağlayan merkezi bir pivot olarak hizmet etti.

Raspberry Pi’nin kaldırılmasından sonra bile, doğrudan internet maruziyeti olan posta sunucusundaki bir arka kapı yoluyla kalıcılık korundu.

Grubun nihai amacı, Donanım Güvenlik Modülü (HSM) yanıtlarını manipüle etmek ve yasadışı nakit para çekme işlemleri için yetkilendirme mesajlarını manipüle etmek için tasarlanmış Caketap rootkit’i dağıtarak ATM anahtarlama sunucusunu tehlikeye atmaktı.

Neyse ki, işlem tamamlanmadan önce durduruldu, ancak IP çevikliği için fiziksel donanım, ağ işaretleme ve dinamik DN’leri birleştiren çok pivot yol, kampanyanın sınırlama çabalarına karşı esnekliğinin altını çizdi.

Tespit, sistem uyku durumlarında başarısız olduğu ve montaj karışımını bağladığı için standart araçlar başarısız olduğu için ileri tekniklere dayanıyordu.

Bellek ve ağ adli tıp, görünür PIDS olmadan tekrarlanan bağlantılar gibi anomalileri ortaya çıkaran gerekli olduğunu kanıtladı.

Savunma için uzmanlar, denetleme veya EBPF aracılığıyla Mount ve UMount Syscall’ları izlemenizi önerir /Proc /[pid] TMPF’lere monte eder, /TMP veya .SNAPD yollarından yürütmeleri kısıtlar, fiziksel anahtar bağlantı noktalarını güvence altına alır ve bellek görüntülemesini olay yanıtına dahil eder.

Bu olay, başlangıç erişim kör noktalarının, özellikle fiziksel vektörlerin, bankacılık ortamlarında mantıksal ve donanım güvenliğini harmanlayan entegre tehdit modelleri talep ettiğini vurgulamaktadır;

Find this News Interesting! Follow us on Google News, LinkedIn, and X to Get Instant Updates!