Popüler Ultralytics YOLO11 AI modelinin güvenliği, Python Paket Dizininin (PyPI) 8.3.41 ve 8.3.42 sürümlerini çalıştıran cihazlara kripto madencileri dağıtmak için yapılan bir tedarik zinciri saldırısında ele geçirildi.

Ultralytics, özellikle nesne algılama ve görüntü işleme olmak üzere bilgisayarlı görme ve yapay zeka (AI) konusunda uzmanlaşmış bir yazılım geliştirme şirketidir.

En çok, video akışlarındaki nesneleri gerçek zamanlı olarak hızlı ve doğru bir şekilde tespit edip tanımlayabilen “YOLO” (Yalnızca Bir Kez Bakarsınız) gelişmiş nesne algılama modeliyle tanınır.

Ultralytics araçları açık kaynaklıdır ve çok çeşitli endüstrileri ve uygulamaları kapsayan çok sayıda proje tarafından kullanılmaktadır.

Kütüphane, GitHub’da 33.600 kez yıldızla işaretlendi ve 6.500 kez çatallandı ve son 24 saat içinde yalnızca PyPI’den 260.000’den fazla kez çatallandı.

Ultralytics YOLO11’in güvenliği ihlal edildi

Dün, Ultralytics 8.3.41 ve 8.3.42 PyPi’de yayınlandı ve güvenliği ihlal edilmiş sürümleri doğrudan veya bağımlılık olarak yükleyen kullanıcılar, bir kripto madencisinin konuşlandırıldığını keşfetti. Google Colab hesaplarının sahipleri “kötüye kullanım amaçlı etkinlik” nedeniyle işaretlendi ve yasaklandı.

Ultralytics, hem SwarmUI hem de ComfyUI’nin bağımlılığıdır; her ikisi de kütüphanelerinin yeni kurulumunun madencinin kurulumuna yol açacağını doğrulamıştır.

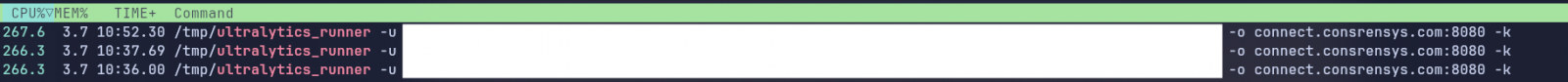

Yüklendiğinde, güvenliği ihlal edilmiş kitaplık bir XMRig Miner’ı ‘ konumunda yükler ve başlatır./tmp/ultralytics_runner“connect.consrensys adresindeki bir mini havuza bağlanmak için[.]com:8080”.

Kaynak: Blooms

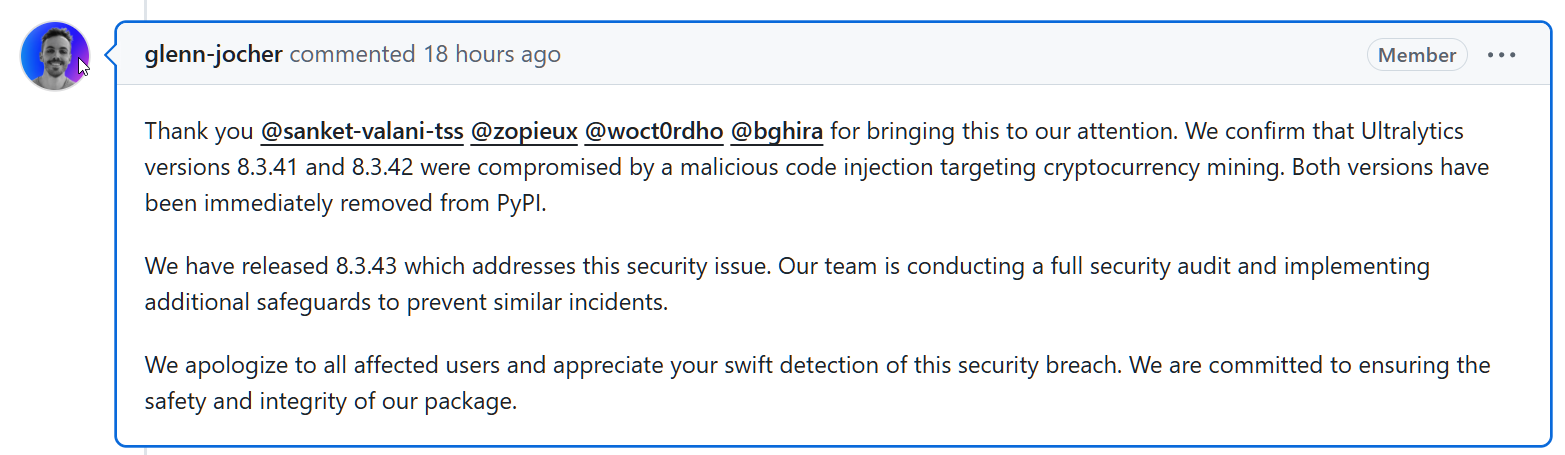

Ultralytics’in kurucusu ve CEO’su Glenn Jocher, sorunun yalnızca halihazırda kaldırılmış ve temiz bir 8.3.43 sürümüyle değiştirilmiş olan, güvenliği ihlal edilmiş iki sürümü etkilediğini doğruladı.

Jocher, GitHub’da “Ultralytics 8.3.41 ve 8.3.42 sürümlerinin, kripto para birimi madenciliğini hedefleyen kötü amaçlı kod enjeksiyonu yoluyla ele geçirildiğini onaylıyoruz. Her iki sürüm de PyPI’den derhal kaldırıldı.” dedi.

“Bu güvenlik sorununu ele alan 8.3.43’ü yayınladık. Ekibimiz tam bir güvenlik denetimi yürütüyor ve benzer olayları önlemek için ek önlemler uyguluyor.”

Kaynak: BleepingComputer

Geliştiriciler şu anda, nasıl ihlal edildiğini belirlemek için temel nedeni ve Ultralytics oluşturma ortamındaki potansiyel güvenlik açıklarını araştırıyor.

Ancak Jocher, uzlaşmanın iki kötü niyetli PR’dan kaynaklandığı yorumunu yaptı [1, 2]Hong Kong’daki bir kullanıcı tarafından gönderilen şube adlarına kod enjeksiyonu ile.

Kötü amaçlı kodun yalnızca kripto madenciliği mi yaptığı yoksa özel kullanıcı verilerinin ele geçirilip geçirilmediği belirsizliğini koruyor ve topluluk, ihlalle ilgili tüm ayrıntılara açıklık getirecek resmi bir tavsiye bekliyor.

Ultralytics’in kötü amaçlı bir sürümünü indirenlerin, çok dikkatli bir şekilde tam sistem taraması yapması gerekir.

BleepingComputer, durum hakkında yorum yapmak ve tedarik zincirinde uzlaşmanın nasıl sağlandığı hakkında daha fazla bilgi edinmek için Ultralytics ile iletişime geçti ancak hâlâ bir yanıt bekliyoruz.