Ukrayna ve Polonya’daki devlet kurumları, askeri kuruluşlar ve sivil kullanıcılar, hassas verileri çalmak ve virüslü sistemlere kalıcı uzaktan erişim elde etmek için tasarlanmış bir dizi kampanyanın parçası olarak hedef alındı.

Nisan 2022’den Temmuz 2023’e kadar uzanan izinsiz giriş seti, Cobalt Strike Beacon ve njRAT’ı başlatmak için bir kanal görevi gören PicassoLoader adlı bir indirici kötü amaçlı yazılımı dağıtmak için kimlik avı tuzaklarından ve sahte belgelerden yararlanıyor.

Cisco Talos araştırmacısı Vanja Svajcer yeni bir raporda, “Saldırılar, en yaygın olarak Microsoft Excel ve PowerPoint dosya biçimlerini kullanan, kötü amaçlı Microsoft Office belgeleriyle başlatılan çok aşamalı bir bulaşma zinciri kullandı.” dedi. “Bunu, yürütülebilir bir indirici ve bir görüntü dosyasına gizlenmiş yük izledi, bu da muhtemelen tespitini zorlaştırır.”

Faaliyetlerden bazıları, önceliklerinin Belarus hükümeti ile uyumlu olduğu söylenen GhostWriter (namı diğer UAC-0057 veya UNC1151) adlı bir tehdit aktörüne atfedildi.

Bu saldırıların bir alt kümesinin geçen yıl içinde Ukrayna’nın Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA) ve Fortinet FortiGuard Labs tarafından belgelendiğini belirtmekte fayda var; bunlardan biri Temmuz 2022’de Ajan Tesla kötü amaçlı yazılımını dağıtmak için makro yüklü PowerPoint belgeleri kullandı .

Virüs bulaşma zincirleri, kurbanları makroları etkinleştirmeye ikna etmeyi amaçlar; VBA makrosu, PicassoLoader olarak bilinen bir DLL indiricisini bırakmak üzere tasarlanmıştır ve daha sonra bir sonraki aşama yükünü, son dosyayı yerleştiren meşru bir görüntü dosyasını getirmek için saldırganın kontrolündeki bir siteye ulaşır. kötü amaçlı yazılım.

Açıklama, CERT-UA’nın SmokeLoader kötü amaçlı yazılımını dağıtan bir dizi kimlik avı operasyonunu ve ayrıca hedeflerin Telegram hesaplarının yetkisiz kontrolünü ele geçirmek için tasarlanmış bir ezici saldırıyı ayrıntılı olarak açıklamasıyla geldi.

Geçen ay CERT-UA, Ukrayna’daki devlet kurumlarını ve medya temsilcilerini hedefleyen, dosyaları dağıtmak için e-posta ve anlık mesajlaşma programlarından yararlanan ve başlatıldığında LONEPAGE adlı bir PowerShell betiğinin çalıştırılmasıyla sonuçlanan bir siber casusluk kampanyasını ifşa etti. – aşamalı tarayıcı hırsızı (THUMBCHOP) ve keylogger (CLOGFLAG) yükleri.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

GhostWriter, gözlerini Ukrayna’ya dikmiş birçok tehdit aktöründen biridir. Buna, alıcılardan UKR.NET ve Yahoo! sonunda kimlik bilgilerini çalan sahte açılış sayfalarına yönlendirmek için hesaplarında tespit edilen şüpheli etkinlik nedeniyle şifreler.

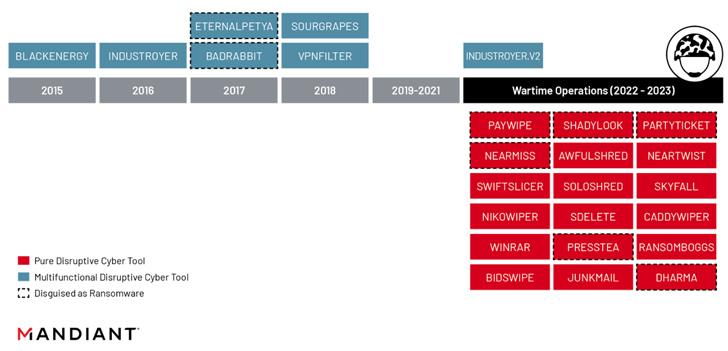

Gelişme ayrıca, Rus askeri istihbaratı (GRU) ile bağlantılı bilgisayar korsanlarının, saldırılarının “hızını, ölçeğini ve yoğunluğunu artırmak için kasıtlı bir çabayla” Ukrayna’ya yönelik yıkıcı operasyonlarında “standart beş aşamalı bir oyun kitabı” benimsemesini de takip ediyor. .

Bu, ilk erişimi elde etmek için uçta yaşama altyapısından yararlanmayı, kötü amaçlı yazılım ayak izlerini sınırlamak ve tespit edilmekten kaçınmak için keşif, yanal hareket ve bilgi hırsızlığı yapmak için karada yaşama tekniklerini kullanmayı, kalıcı, ayrıcalıklı erişim oluşturmayı içerir. grup ilkesi nesneleri (GPO) aracılığıyla, silicileri konuşlandırarak ve eylemlerini Telegram’daki hacktivist kişiler aracılığıyla telgrafla göndererek.

Google’ın sahibi olduğu Mandiant, “Başucu kitabının sağladığı faydalar, özellikle hızlı tempolu ve oldukça çekişmeli bir işletim ortamı için uygundur, bu da Rusya’nın savaş zamanı hedeflerinin muhtemelen GRU’nun seçtiği taktiksel eylem yollarına rehberlik ettiğini gösteriyor” dedi.