Makroya dikkat! Ukraynalı kullanıcılar ve siber altyapı, bilgisayar korsanlarının Cobalt Strike’ı gerçekleştirmek için çok aşamalı bir kötü amaçlı yazılım stratejisi kullandığı yeni bir kötü amaçlı yazılım kampanyasından etkileniyor.

Fortinet’in FortiGuard Laboratuvarları tarafından Ukrayna’da Microsoft Windows tabanlı uç noktaları hedef alan yeni bir siber saldırı keşfedildi; burada saldırganlar, istismar sonrası faaliyetlerde kullanılan kötü şöhretli bir araç olan Cobalt Strike’ı dağıtmak için kötü amaçlı bir Excel dosyasından yararlanıyor.

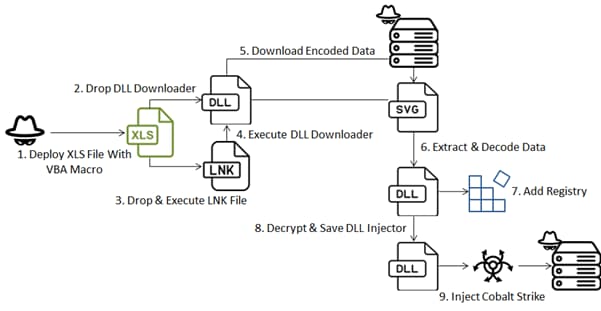

Bu saldırıda, görünüşte zararsız bir Excel dosyasına, Microsoft Office uygulamalarında kullanılan bir komut dosyası dili olan VBA (Visual Basic for Applications) makrosu katıştırılmıştır. Saldırgan, “Cobalt Strike” yükünü iletmek ve komuta ve kontrol sunucusuyla iletişim kurmak için çok aşamalı bir kötü amaçlı yazılım stratejisi kullanıyor.

Kötü amaçlı Excel belgesi, kullanıcıları makrolarını etkinleştirmeye teşvik edecek Ukraynaca öğeler içeriyor. Makro, bir kabuk komutu kullanarak DLL (Dinamik Bağlantı Kitaplığı) dosyasını yürüten HEX kodlu bir DLL indiricisini dağıtır.

Zararsız bir bileşen olarak da gizlenen DLL dosyası, Cobalt Strike’ı dağıtmanın anahtarıdır. İndirici, analiz araçları ve antivirüs yazılımıyla ilgili belirli dizeler için işlem adlarını inceler, eşleşen bir işlem tespit ederse programı sonlandırır ve kodu çözülen dosyayı “rundll32.exe”yi kullanarak çalıştırır.

FortiGuard Labs’ın raporuna göre, DLL Enjektörü “ResetEngine.dll”, son verinin şifresinin çözülmesinden ve eklenmesinden sorumludur. Korumalı alanlardaki kötü amaçlı etkinliklerin tespitinden kaçınmak için “NtDelayExecution”ı kullanır ve ardından bir AES algoritması kullanarak son yükün şifresini çözer. Kod daha sonra şifresi çözülmüş verileri kendi içine enjekte eder ve son Cobalt Strike’ı gerçekleştirmek için çeşitli API’leri kullanır.

Bilginiz olsun, Cobalt Strike, saldırganların güvenliği ihlal edilmiş bir sistemde yer edinmesine, hassas verileri çalmasına, ek kötü amaçlı yazılım dağıtmasına ve ağ kalıcılığı oluşturmasına olanak tanıyan güçlü bir araçtır.

Fortinet araştırmacıları, VBA kodunda yükün yalnızca Ukrayna’da bulunan sistemlere indirilmesini sağlayan bir coğrafi konum kontrolü keşfetti. Bu hedefe yönelik yaklaşım, belirli bir hedefi göz önünde bulundurarak iyi organize edilmiş bir operasyonu gösterir.

Bu, devam eden jeopolitik durum nedeniyle son yıllarda Ukrayna’yı hedef almak için kötü amaçlı bir Excel dosyasının kullanıldığı ilk sefer değil. 2022’de FortiGuard Labs, Cobalt Strike yükleyicisi sağlamak için kötü amaçlı bir Excel belgesi kullanan bir kampanya rapor ederken, Ukrayna Bilgisayar Acil Durum Müdahale Ekibi, UAC-0057’nin PicassoLoader ve Cobalt Strike Beacon’u dağıtmak için kötü amaçlı bir XLS dosyası kullanan bir saldırıya karıştığını doğruladı.

Bu son saldırı, siber suçluların değişen taktiklerini ve sağlam siber güvenlik önlemlerinin önemini daha da vurguluyor. Kullanıcılar, özellikle bilinmeyen kaynaklardan gelen Excel dosyalarındaki makroları etkinleştirme konusunda dikkatli olmalı ve kötü amaçlı makroları algılayıp önleyebilecek güvenilir uç nokta güvenlik yazılımı kullanmalıdır.

İLGİLİ KONULAR

- RomCom RAT NATO Zirvesinde Ukrayna Yanlısı Misafirleri Hedef Alıyor

- UAC-0099 Ukrayna’ya Yapılan Yeni Saldırıda Eski WinRAR Kusurunu Kullandı

- Güvenlik açıklarının çoğunu Google, Microsoft ve Oracle oluşturdu

- AsitRain Linux Kötü Amaçlı Yazılım Varyantı “AcidPour” Ukrayna’yı Hedefliyor

- Kötü Amaçlı Yazılım Saldırılarında Microsoft Office’ten En Çok Yararlanan Yazılım