Ukrayna’daki devlet kurumları, istismar sonrası faaliyetleri yürütmek için Windows 10 yükleyici dosyalarının truva atı haline getirilmiş sürümlerinden yararlanan yeni bir kampanyanın parçası olarak ihlal edildi.

Tedarik zinciri saldırısını 2022 Temmuz ayı ortalarında keşfeden Mandiant, kötü amaçlı ISO dosyalarının Ukraynaca ve Rusça Torrent web siteleri aracılığıyla dağıtıldığını söyledi. Tehdit kümesini şu şekilde izliyor: UNC4166.

Siber güvenlik şirketi Perşembe günü yayınlanan derin teknik incelemesinde, “Güvenliği ihlal edilmiş yazılımın yüklenmesinin ardından, kötü amaçlı yazılım, güvenliği ihlal edilmiş sistem hakkında bilgi toplar ve sistemden dışarı sızar” dedi.

Düşman kolektifin menşei bilinmemekle birlikte, izinsiz girişlerin daha önce Rus devlet destekli bir aktör olan APT28’e atfedilen yıkıcı silme saldırılarının kurbanı olan kuruluşları hedef aldığı söyleniyor.

Google’ın sahip olduğu tehdit istihbaratı firmasına göre ISO dosyası, telemetri verilerinin virüslü bilgisayardan Microsoft’a iletimini devre dışı bırakmak, PowerShell arka kapılarını yüklemek ve otomatik güncellemeleri ve lisans doğrulamasını engellemek için tasarlandı.

Operasyonun birincil amacı, makinelere yerleştirilen ek implantlarla bilgi toplamak gibi görünüyor, ancak yalnızca tehlikeye atılmış ortamın değer zekası içerip içermediğini belirlemek için bir ilk keşif yaptıktan sonra.

Bunlar arasında, açık kaynaklı bir proxy aracı olan Stowaway, Cobalt Strike Beacon ve C’de programlanan hafif bir arka kapı olan ve tehdit aktörünün komutları yürütmesine, verileri toplamasına, tuş vuruşlarını ve ekran görüntülerini yakalamasına ve bilgileri uzak bir sunucuya dışa aktarmasına olanak tanıyan SPAREPART yer alıyordu.

Bazı durumlarda, saldırgan, TOR anonimlik tarayıcısını kurbanın cihazına indirmeye çalıştı. Bu eylemin kesin nedeni net olmamakla birlikte alternatif bir sızma yolu işlevi görmüş olabileceğinden şüpheleniliyor.

SPAREPART, adından da anlaşılacağı gibi, diğer yöntemlerin başarısız olması durumunda sisteme uzaktan erişimi sürdürmek için dağıtılan gereksiz bir kötü amaçlı yazılım olarak değerlendirilir. Ayrıca, saldırı zincirinin başlarında bırakılan PowerShell arka kapılarıyla işlevsel olarak aynıdır.

“Truva atı haline getirilmiş ISO’ların casusluk operasyonlarında kullanılması yeni bir uygulamadır ve dahil edilen tespit önleme yetenekleri, bu faaliyetin arkasındaki aktörlerin güvenlik bilincine sahip ve sabırlı olduğunu gösterir, çünkü operasyon ISO’nun geliştirilmesi ve beklenmesi için önemli bir zaman ve kaynak gerektirecektir. bir ilgi ağına kurulu,” dedi Mandiant.

Bulut Atlası Rusya ve Beyaz Rusya’yı Saldı

Bulgular, Check Point ve Positive Technologies adlı bir casusluk grubu tarafından düzenlenen saldırıları ifşa ettikten sonra geldi. Bulut Atlası ısrarlı bir kampanyanın parçası olarak Rusya, Beyaz Rusya, Azerbaycan, Türkiye ve Slovenya’daki hükümet sektörüne karşı.

2014’ten beri aktif olan bilgisayar korsanlığı ekibi, Doğu Avrupa ve Orta Asya’daki varlıklara saldırma konusunda bir geçmişe sahip. Ancak Rus-Ukrayna savaşının patlak vermesinden bu yana, öncelikle Rusya, Beyaz Rusya ve Transdinyester’deki varlıkları hedef aldığı gözlemlendi.

Check Point geçen hafta yaptığı bir analizde, “Aktörler ayrıca Rusya’nın ilhak ettiği Kırım Yarımadası, Lugansk ve Donetsk bölgelerine odaklanmaya devam ediyor.”

Clean Ursa, Inception ve Oxygen olarak da adlandırılan Cloud Atlas, TajMahal, DarkUniverse ve Metador gibi diğer APT’lerin beğenisine katılarak bugüne kadar atfedilmedi. Grup, adını kötü amaçlı yazılımları barındırmak ve komuta ve kontrol (C2) için OpenDrive gibi bulut hizmetlerine güvenmesinden alıyor.

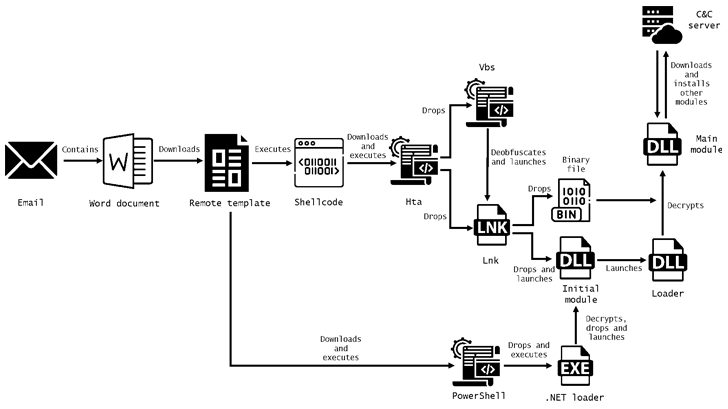

Düşman tarafından düzenlenen saldırı zincirleri, ilk izinsiz giriş vektörü olarak tipik olarak yem ekleri içeren kimlik avı e-postalarını kullanır ve bu da sonuçta karmaşık bir çok aşamalı dizi aracılığıyla kötü niyetli bir yükün teslim edilmesine yol açar.

Kötü amaçlı yazılım daha sonra, ihlal edilen uç noktalardan belirli uzantılara sahip dosyaları çalabilen ek arka kapılar almak için aktör tarafından kontrol edilen bir C2 sunucusuyla iletişim başlatmaya devam eder.

Check Point tarafından gözlemlenen saldırılar ise, ilk olarak Kasım 2018’de Palo Alto Networks Unit 42 tarafından belgelenen PowerShower adlı PowerShell tabanlı bir arka kapıyla sonuçlanıyor.

Haziran 2022’deki bu izinsiz girişlerden bazıları da başarılı oldu ve tehdit aktörünün ağa tam erişim kazanmasına ve Chocolatey, AnyDesk ve PuTTY gibi araçları kullanarak dayanaklarını derinleştirmesine izin verdi.

Check Point, “Rusya ile Ukrayna arasındaki çatışmanın tırmanmasıyla birlikte, geçen yıl Rusya ve Beyaz Rusya ile bunların diplomatik, hükümet, enerji ve teknoloji sektörleri ile Ukrayna’nın ilhak edilmiş bölgelerine odaklandılar.”