Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), UAC-0020 (Haşarat) hack grubu tarafından Ukrayna savunma kuvvetlerine yönelik saldırılarda başlatılan “SickSync” adlı yeni bir kampanya hakkında bilgi veriyor.

Tehdit grubu, Rusya’nın Ekim 2022’den bu yana neredeyse tamamını işgal ettiği Luhansk Halk Cumhuriyeti (LPR) bölgesiyle bağlantılı. Bilgisayar korsanının faaliyetleri genellikle Rusya’nın çıkarlarıyla uyumlu.

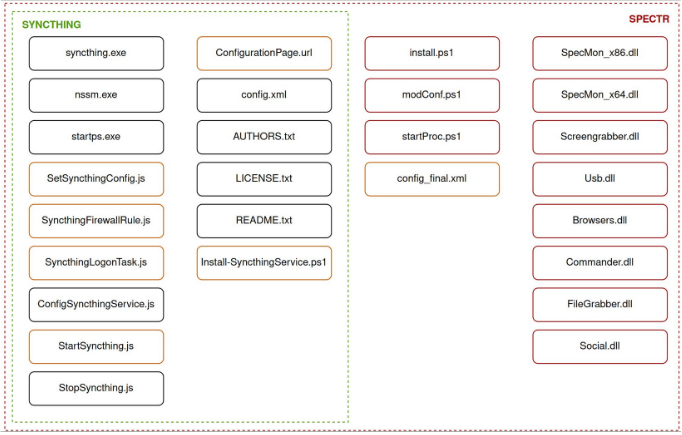

Saldırı, meşru dosya senkronizasyon yazılımı SyncThing’i SPECTR adı verilen kötü amaçlı yazılımla birlikte kullanıyor.

Vermin’in görünürdeki amacı askeri kuruluşlardan hassas bilgileri çalmak.

Saldırı ayrıntıları

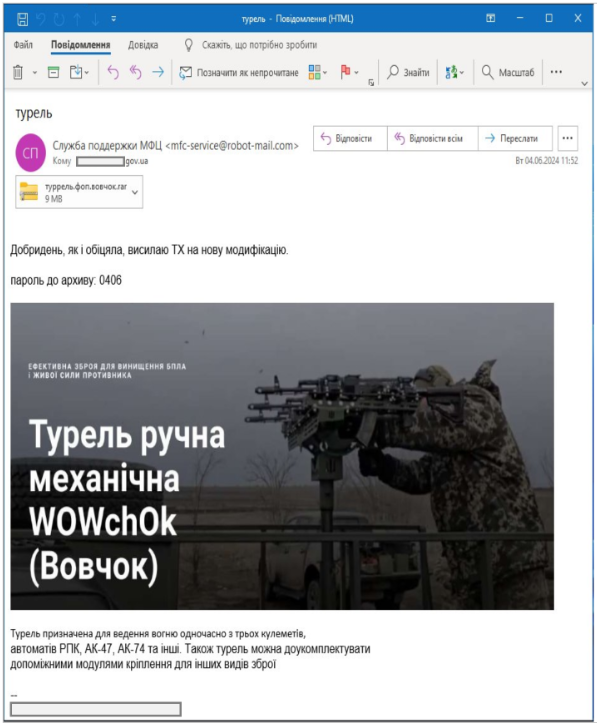

Saldırı, “turrel.fop.wolf.rar” adlı şifre korumalı bir RARSFX arşivini taşıyan, hedefe gönderilen bir kimlik avı e-postasıyla başlar.

Kaynak: CERT-UA

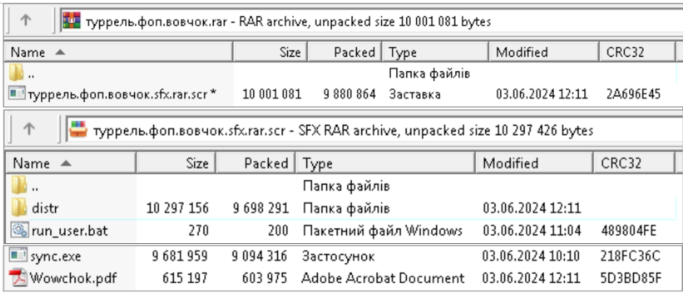

Dosyayı başlattıktan sonra bir PDF (“Wowchok.pdf”), bir yükleyici (“sync.exe”) ve bir BAT komut dosyasını (“run_user.bat”) çıkarır. BAT, gerekli kitaplıklarla birlikte SyncThing ve SPECTR kötü amaçlı yazılımını içeren sink.exe dosyasını çalıştırır.

Kaynak: CERT-UA

SyncThing, veri senkronizasyonu için, belgeleri ve hesap parolalarını çalmak için kullanılan eşler arası bir bağlantı kurar.

Meşru araç, kimlik tespitinden kaçınmak için yeni dizin adları ve zamanlanmış görevlerle değiştirilirken, etkin olduğunda bir pencere görüntüleyen bileşen kaldırıldı.

SPECTR, aşağıdaki yeteneklere sahip modüler bir kötü amaçlı yazılımdır:

- SpecMon: “IPlugin” sınıfını içeren DLL’leri yürütmek için PluginLoader.dll dosyasını çağırır.

- Ekran Yakalayıcısı: Belirli program pencereleri algılandığında her 10 saniyede bir ekran görüntüsü alır.

- Dosya Yakalayıcı: Masaüstü, MyPictures, İndirilenler, OneDrive ve DropBox gibi kullanıcı dizinlerindeki dosyaları kopyalamak için robocopy.exe dosyasını kullanır.

- USB: Çıkarılabilir USB ortamındaki dosyaları kopyalar.

- Sosyal: Telegram, Signal, Skype ve Element gibi çeşitli mesajlaşma programlarından kimlik doğrulama verilerini çalar.

- Tarayıcılar: Kimlik doğrulama verilerine, oturum bilgilerine ve tarama geçmişine odaklanarak Firefox, Edge ve Chrome gibi tarayıcılardan verileri çalar.

SPECTR tarafından çalınan veriler ‘%APPDATA%\sync\Serve_Sync\’ dizini içindeki alt klasörlere kopyalanıyor ve ardından senkronizasyon yoluyla tehdit aktörünün sistemine aktarılıyor.

Kaynak: CERT-UA

CERT-UA, Vermin’in güvenlik sistemlerinin ağ trafiğini şüpheli olarak işaretleme olasılığını azaltmak amacıyla veri hırsızlığı için meşru bir araç kullanmaya karar verdiğine inanıyor.

Siber güvenlik kurumu, SyncThing’in altyapısıyla (ör. *.syncthing.net) herhangi bir etkileşimin, sistemin tehlikeye girdiğini düşünmek ve enfeksiyonu tespit edip ortadan kaldırmak için bir soruşturma başlatmak için yeterli olması gerektiğini belirtiyor.