Siber güvenlik araştırmacıları, Microsoft Office’teki yaklaşık yedi yıllık bir kusurdan yararlanılarak ele geçirilen sistemlerde Kobalt Saldırısı gerçekleştirildiği tespit edilen, Ukrayna’ya yönelik hedefli bir operasyon keşfetti.

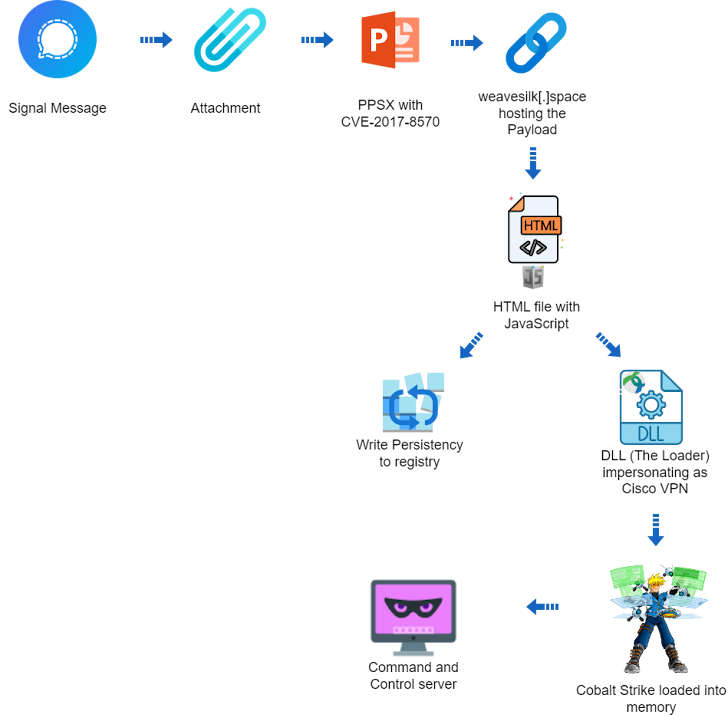

Deep Instinct’e göre 2023’ün sonunda gerçekleşen saldırı zinciri, başlangıç noktası olarak bir PowerPoint slayt gösterisi dosyası (“signal-2023-12-20-160512.ppsx”) kullanıyor ve dosya adı, bu saldırının bir saldırı aracı olabileceğini ima ediyor. Signal anlık mesajlaşma uygulaması aracılığıyla paylaşıldı.

Bununla birlikte, Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), mesajlaşma uygulamasını kötü amaçlı yazılım dağıtımı olarak kullanan iki farklı kampanyayı ortaya çıkarmış olsa da, PPSX dosyasının bu şekilde dağıtıldığını gösteren gerçek bir kanıt yoktur. geçmişteki vektör.

Daha geçen hafta ajans, Ukrayna silahlı kuvvetlerinin, HijackLoader (diğer adıyla GHOSTPULSE ve SHADOWLADDER), XWorm ve Remcos RAT gibi açık kaynaklı kötü amaçlı yazılımlara hizmet veren mesajlaşma ve flört platformları aracılığıyla UAC-0184 grubu tarafından giderek daha fazla hedef alındığını açıkladı. bilgisayarlardan veri sızdırmak için sigtop ve tusc gibi programlar.

Güvenlik araştırmacısı Ivan Kosarev, “PPSX (PowerPoint slayt gösterisi) dosyası, ABD Ordusu’nun tanklar için mayın temizleme bıçaklarına (MCB) yönelik eski bir kullanım kılavuzu gibi görünüyor” dedi. “PPSX dosyası harici bir OLE nesnesine uzak bir ilişki içeriyor.”

Bu, bir saldırganın kurbanı özel hazırlanmış bir dosyayı açmaya, bir dosya yüklemeye ikna ettikten sonra keyfi eylemler gerçekleştirmesine olanak tanıyan, Office’te artık yamalanmış bir uzaktan kod yürütme hatası olan CVE-2017-8570’in (CVSS puanı: 7,8) istismar edilmesini içeriyor. Weasilk’te barındırılan uzak komut dosyası[.]uzay.

Oldukça karmaşık hale getirilmiş komut dosyası daha sonra JavaScript kodu içeren bir HTML dosyasını başlatır ve bu da Windows Kayıt Defteri aracılığıyla ana bilgisayarda kalıcılığı ayarlar ve Cisco AnyConnect VPN istemcisinin kimliğine bürünen bir sonraki aşama yükünü bırakır.

Yük, yasal bir pen-test aracı olan kırık bir Cobalt Strike Beacon’u doğrudan sistem belleğine enjekte eden ve bir komuta ve kontrol (C2) sunucusundan (“petapixel) daha fazla talimat bekleyen bir dinamik bağlantı kitaplığı (DLL) içerir.[.]eğlence”).

DLL ayrıca bir sanal makinede yürütülüp yürütülmediğini kontrol etmek ve güvenlik yazılımı tarafından tespit edilmekten kaçınmak için özellikler içerir.

Deep Instinct, saldırıları belirli bir tehdit aktörü veya grubuyla ilişkilendiremeyeceğini veya kırmızı ekip çalışması olasılığını dışlayamayacağını söyledi. Ayrıca izinsiz girişin kesin nihai hedefi de belirsizdir.

Kosarev, “Yemin, askeri personeli hedef aldığını düşündüren, askeri içerik barındırıyordu” dedi.

“Fakat dokumasilk alan adları[.]uzay ve petapixel[.]eğlence, belirsiz bir üretken sanat sitesi olarak gizleniyor (weavesilk[.]com) ve popüler bir fotoğraf sitesi (petapixel)[.]com). Bunlar birbiriyle ilgisiz ve bir saldırganın bunları özellikle askeri personeli kandırmak için kullanması biraz kafa karıştırıcı.”

Açıklama, CERT-UA’nın Ukrayna’daki yaklaşık 20 enerji, su ve ısıtma tedarikçisinin, Sandworm içindeki bir alt küme olan UAC-0133 adlı Rus devlet destekli bir grup (diğer adıyla APT44, FROZENBARENTS, Seashell Blizzard, UAC-0002 ve Voodoo Bear), ülkeye karşı yapılan tüm yıkıcı ve yıkıcı operasyonların büyük bir kısmından sorumludur.

Kritik operasyonları sabote etmeyi amaçlayan saldırılar, Kapeka (aka ICYWELL, KnuckleTouch, QUEUESEED ve falsesens) gibi kötü amaçlı yazılımların ve onun Linux versiyonu BIASBOAT’ın yanı sıra GOSSIPFLOW ve LOADGRIP’in kullanımını içeriyor.

GOSSIPFLOW, Golang tabanlı bir SOCKS5 proxy’si olsa da, LOADGRIP, güvenliği ihlal edilmiş Linux ana bilgisayarlarına BIASBOAT’ı yüklemek için kullanılan, C dilinde yazılmış bir ELF ikili programıdır.

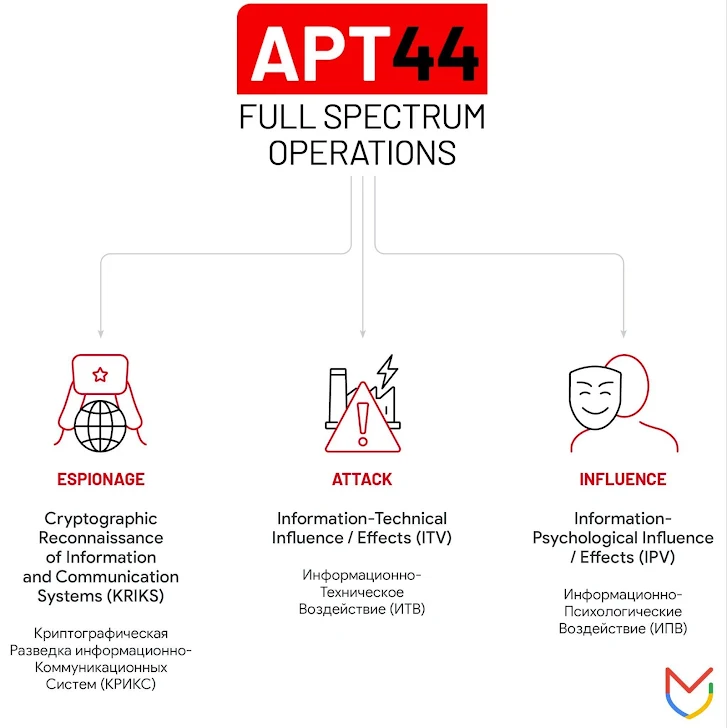

Kum kurdu, Rusya Federasyonu Silahlı Kuvvetleri Genelkurmay Başkanlığı (GRU) Ana Müdürlüğü bünyesindeki Birim 74455’e bağlı, üretken ve son derece uyarlanabilir bir tehdit grubudur. En az 2009’dan beri aktif olduğu biliniyor ve düşman aynı zamanda XakNet Team, CyberArmyofRussia_Reborn ve Solntsepek gibi üç hack-and-leak hacktivist kişiliğiyle de bağlantılı.

Mandiant, gelişmiş kalıcı tehdidin (APT) çoklu bir operasyonla meşgul olduğunu belirterek, “Rus askeri istihbaratının desteklediği APT44, casusluk, saldırı ve etkileme operasyonlarının tüm yelpazesinde aktif olarak yer alan dinamik ve operasyonel açıdan olgun bir tehdit aktörüdür.” dedi. – Ocak 2022’den bu yana Rusya’nın savaş zamanı avantajı kazanmasına yardımcı olmaya yönelik sürekli çaba.

“APT44 operasyonları küresel çaptadır ve Rusya’nın geniş kapsamlı ulusal çıkarlarını ve hedeflerini yansıtmaktadır. Zaman içindeki faaliyet kalıpları, APT44’ün bir dizi farklı stratejik öncelikle görevlendirildiğini ve Kremlin tarafından büyük olasılıkla esnek bir güç aracı olarak görüldüğünü göstermektedir. hem kalıcı hem de yeni ortaya çıkan istihbarat gereksinimlerine hizmet ediyor.”