Google’ın Tehdit Analizi Grubu (TAG), 2023’te Ukrayna’nın kritik altyapısını hedef alan Rus devlet destekli siber saldırıları izliyor ve engelliyor.

Google, Ocak-Mart 2023 arasında Ukrayna’nın Rusya kaynaklı kimlik avı saldırılarının yaklaşık %60’ını aldığını ve bu durumun onu en önemli hedef haline getirdiğini bildirdi.

Çoğu durumda, kampanya hedefleri arasında istihbarat toplama, operasyonel aksamalar ve Ukrayna’da bilgi hasarına neden olmaya adanmış Telegram kanalları aracılığıyla hassas verilerin sızdırılması yer alıyor.

Ukrayna’da aktif olan tehdit grupları

Google’ın TAG’ı, yılın ilk çeyreğinde Ukrayna hedeflerine karşı dikkate değer faaliyetlerde bulunan üç Rus ve Belaruslu tehdit aktörünü listeliyor.

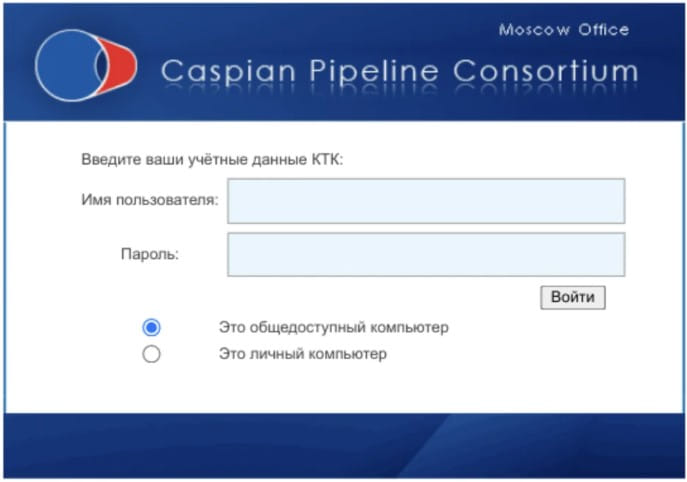

İlki, Google tarafından “FrozenBarents” olarak izlenen ve saldırılarını Kasım 2022’den bu yana Avrupa’daki enerji sektörüne odaklayan ve Hazar Boru Hattı Konsorsiyumu’nu (CPC) içeren vurgulanan bir vakayla Sandworm.

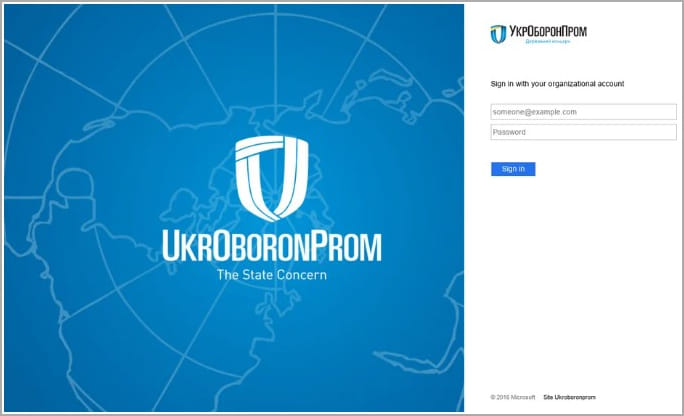

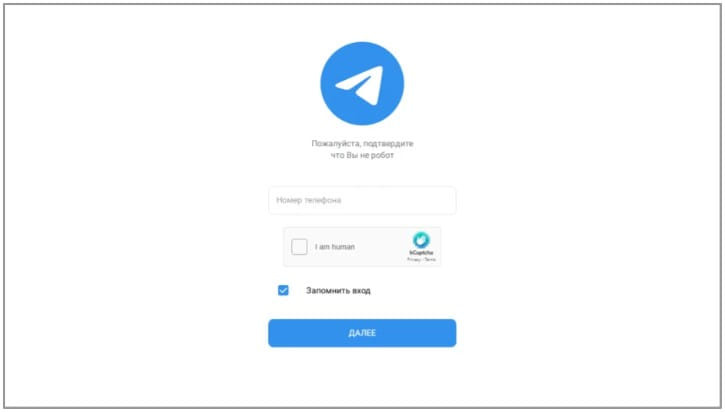

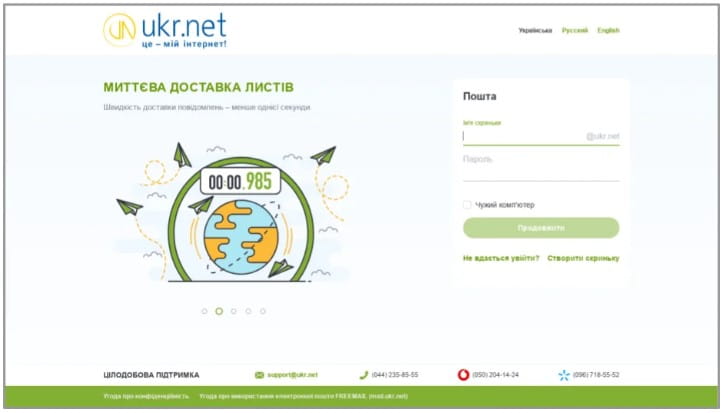

Sandworm son zamanlarda Ukrayna savunma endüstrisindeki işçilere, Ukr.net platformunun kullanıcılarına ve hatta Ukraynalı Telegram kanallarına karşı sahte “Ukroboronprom” web sitelerini kullanarak çok sayıda kimlik avı kampanyası başlattı.

Tehdit grubu ayrıca, YouTube ve Telegram’da yanlış bilgi yaymak için birden çok çevrimiçi kişi oluşturur ve genellikle kimlik avı veya ağ izinsiz girişleri yoluyla çaldıkları verilerin bir kısmını sızdırır.

Bir diğer oldukça aktif Rus tehdit aktörü, Google tarafından “FrozenLake” olarak izlenen APT28’dir.

APT28, Şubat ve Mart 2023 arasında Ukraynalıları hedef alan çok sayıda büyük kimlik avı e-postası gönderdi. Bilgisayar korsanları ayrıca, ziyaretçileri kimlik avı sayfalarına yönlendirmek için Ukrayna hükümetinin web sitelerinde yansıyan siteler arası komut dosyası çalıştırma (XSS) kullandı.

Bu hafta, Birleşik Krallık NCSC, FBI, NSA ve CISA tarafından yapılan ortak bir duyuru, APT28’in özel kötü amaçlı yazılım yüklemek için Cisco Yönlendiricileri hacklediği konusunda uyarıda bulundu.

Google’ın raporunda vurgulanan üçüncü tehdit aktörü, siyasi olarak Kremlin’le uyumlu bir ülke olan Beyaz Rusya’da bulunduğuna inanılan “Pushcha”.

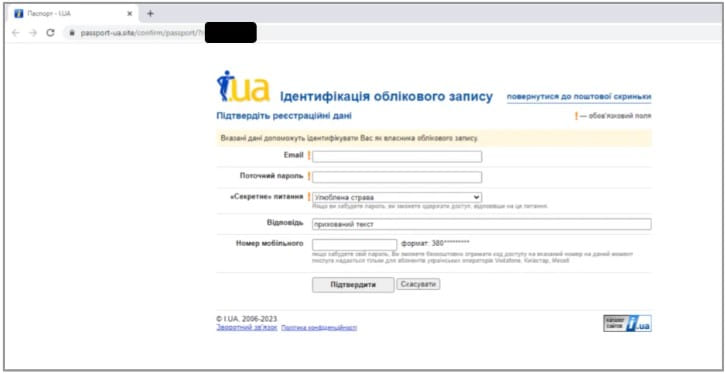

Pushcha kısa süre önce, sahte siteler kurarak kullanıcıların kimlik bilgilerini çalmaya çalışan “i.ua” ve “meta.ua” gibi Ukraynalı web posta sağlayıcılarını hedef alan kampanyalar başlattı.

Devlet destekli yanlış bilgi

Google’ın raporu, YouTube ve Blogger gibi platformlarındaki yanlış bilgilendirme vakalarını da vurgulamaktadır.

Google TAG raporunda, “2023’ün ilk çeyreğinde TAG, İnternet Araştırma Ajansı’na (IRA) bağlı aktörlerin YouTube gibi Google ürünlerinde birbirlerinin videolarına yorum yapmak ve oy vermek de dahil olmak üzere içerik oluşturan koordineli bir IO kampanyası gözlemledi” diyor.

IRA (Glavset), Wagner Group’un sahibi Y. Prigozhin’e bağlı, Rus siyasi çıkarları adına çevrimiçi propaganda ve etki operasyonları yürüten bir Rus şirketidir.

Google, Ukrayna’daki savaşla ilgili belirli “haber benzeri” anlatıları Rusya’daki yerel izleyicilere tanıtmak için YouTube Shorts’ta içerik oluşturan IRA bağlantılı hesapları gözlemlediğini ve engellediğini bildirdi.

Bahsedilen kampanyalarla bağlantılı tüm web siteleri, Google’ın “Güvenli Tarama” engelleme listesine eklenirken, hedeflenen Gmail ve Workspace kullanıcıları, onları kötü amaçlı iletişim hakkında bilgilendiren uyarılar aldı.