Phoenix SecureCore UEFI ürün yazılımı, çeşitli Intel Core Masaüstü ve mobil işlemcilerde çalışan yeni bir güvenlik açığı keşfetti.

Bu güvenlik açığına CVE-2024-0762 atanmıştır ve ciddiyeti 7,5 (Yüksek) olarak verilmiştir.

Bu durum ilk olarak en son Lenovo BIOS güncellemelerini kullanan Lenovo ThinkPad X1 Carbon 7th Gen ve X1 Yoga 4th Gen’de tespit edildi, ancak daha sonra Phoenix Technologies öne çıkıp aynı sorunların birden fazla SecureCore sürümünün birden fazla sürümünde mevcut olduğunu kabul etme sorumluluğunu üstlendi. ürün yazılımı.

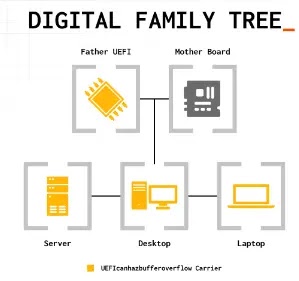

UEFIcanhazbufferoverflow Kusuru

Cyber Security News ile paylaşılan raporlara göre, bu güvenlik açığı birden fazla Intel işlemci ailesinde ve aralarında AlderLake, CoffeeLake, CometLake, IceLake, JasperLake, KabyLake, MeteorLake, RaptorLake, RocketLake ve TigerLake’in de bulunduğu birden fazla nesil Intel çekirdek İşlemcide mevcut.

Bu işlemciler çok çeşitli OEM’ler (orijinal ekipman üreticileri) ve ODM’ler (Orijinal Tasarım Üreticileri) tarafından kullanılmaktadır.

Free Webinar on API vulnerability scanning for OWASP API Top 10 vulnerabilities -> Book Your Spot

Ayrıca aynı güvenlik açığı birçok satıcıyı da etkileyerek Phoenix SecureCore UEFI ürün yazılımını kullanan yüzlerce PC ürününü etkiliyor.

Ancak bu güvenlik açığı, yerel bir tehdit aktörünün ayrıcalıklarını yükseltmesine ve çalışma zamanı sırasında UEFI ürün yazılımı içinde uzaktan kod yürütmesine olanak tanır.

Güvenlik açığı, UEFI kod işleme TPM (Dönüştürme Platform Modülü) yapılandırmasında yatıyor ve arabellek taşmasına ve kötü amaçlı kod yürütülmesine yol açıyor.

Bu güvenlik açığından yararlanma olasılığı, her platformda farklı olan TCG2_CONFIGURATION değişkenine atanan yapılandırma ve izne bağlıdır.

Ancak bu güvenlik açığından, tehdit aktörleri tarafından yaygın olarak kullanılan ürün yazılımı arka kapılarına benzer şekilde yararlanılabilir.

Tehdit aktörlerinin bu güvenlik açığından yararlanıp güvenlik açığı bulunan cihazlara bir arka kapı yerleştirmesi, işletim sistemi ve yazılım katmanlarında çalışan güvenlik önlemlerinden kaçmalarını sağlayabilir.

Ayrıca çalışma zamanı kodunun değiştirilmesi de bu saldırıların tespit edilmesinin zorluğunu artırabilir.

Güvenlik Açığı Analizi

Güvenlik açığı olarak tanımlanan modül GUID’dir: E6A7A1CE-5881-4B49-80BE-69C91811685C.

GetVariable’a “TCG2_CONFIGURATION” argümanı ve yeterli kontrole sahip olmayan aynı DataSize ile iki çağrı yapılır.

Bir tehdit aktörünün değeri manipüle ederek TCG2_CONFIGURATION’a saldırması durumunda, bu durum onların bu değeri daha uzun süreler boyunca bir değere ayarlamasına olanak tanıyabilir.

Ayrıca GetVariable’a yapılan ilk çağrı EFI_BUFFER_TOO_SMALL değerini döndürür ve data_size, UEFI değişkeninin uzunluğuna ayarlanır.

İkinci çağrı, arabelleğin başarılı bir şekilde taşmasına olanak tanır ve sonuçta yığın arabelleği taşmasına yol açar.

Bu ürün yazılımı sürümlerinin kullanıcılarının, bu güvenlik açığını gidermek için satıcı tarafından yayınlanan yamaları yükseltmeleri önerilir.

Free Webinar! 3 Security Trends to Maximize MSP Growth -> Register For Free