Bir indirme yöneticisi sitesi, bir tedarik zinciri saldırısının parçası olarak üç yıldan fazla bir süre boyunca Linux kullanıcılarına şifreleri ve diğer hassas bilgileri gizlice çalan kötü amaçlı yazılımlar sundu.

İşleyiş şekli, aktör kontrollü bir sunucuya ters kabuk oluşturulmasını ve ele geçirilen sisteme bir Bash hırsızının kurulmasını gerektiriyordu. 2020-2022 yılları arasında gerçekleşen kampanya artık aktif değil.

Kaspersky araştırmacıları Georgy Kucherin ve Leonid Bezvershenko, “Bu hırsız, sistem bilgileri, tarama geçmişi, kayıtlı şifreler, kripto para birimi cüzdan dosyalarının yanı sıra bulut hizmetleri (AWS, Google Cloud, Oracle Bulut Altyapısı, Azure) için kimlik bilgileri gibi verileri topluyor” dedi.

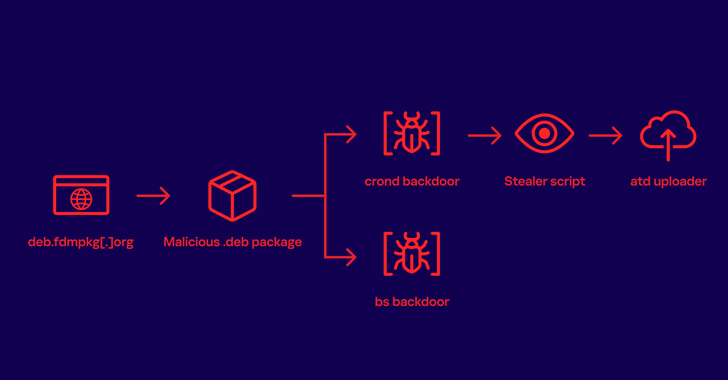

Söz konusu web sitesi freedownloadmanager’dır[.]Rus siber güvenlik firmasına göre, “Ücretsiz İndirme Yöneticisi” adı verilen meşru bir Linux yazılımı sunan ancak Ocak 2020’den itibaren, onu indirmeye çalışan bazı kullanıcıları başka bir deb.fdmpkg etki alanına yönlendirmeye başlayan org,[.]Bubi tuzaklı bir Debian paketine hizmet veren org.

Kötü amaçlı yazılım yazarlarının, potansiyel kurbanları seçici olarak kötü amaçlı sürüme yönlendirmek için saldırıyı önceden tanımlanmış belirli filtreleme kriterlerine (örneğin, sistemin dijital parmak izi) dayalı olarak tasarladığından şüpheleniliyor. Hileli yönlendirmeler, açıklanamayan nedenlerle 2022’de sona erdi.

Debian paketi, kurulum sırasında iki ELF dosyasını, /var/tmp/bs’yi ve bir komuta ters kabuk başlatan DNS tabanlı bir arka kapıyı (/var/tmp/crond) bırakmak için çalıştırılan bir kurulum sonrası komut dosyası içerir. -dört alandan birine yapılan DNS isteğine yanıt olarak alınan kontrol (C2) sunucusu –

- 2c9bf1811ff428ef9ec999cc7544b43950947b0f.u.fdmpkg[.]kuruluş

- c6d76b1748b67fbc21ab493281dd1c7a558e3047.u.fdmpkg[.]kuruluş

- 0727bedf5c1f85f58337798a63812aa986448473.u.fdmpkg[.]kuruluş

- c3a05f0dac05669765800471abc1fdaba15e3360.u.fdmpkg[.]kuruluş

Araştırmacılar, “İletişim protokolü, bağlantı türüne bağlı olarak SSL veya TCP’dir” dedi. “SSL durumunda, crond arka kapısı /var/tmp/bs yürütülebilir dosyasını başlatır ve diğer tüm iletişimleri ona devreder. Aksi takdirde, ters kabuk crond arka kapısının kendisi tarafından oluşturulur.”

Saldırının nihai hedefi, hırsızlığa yönelik bir kötü amaçlı yazılım dağıtmak ve sistemden hassas verileri toplamaktır. Toplama bilgileri daha sonra C2 sunucusundan indirilen bir yükleyici ikili programı kullanılarak saldırganın sunucusuna yüklenir.

Kaspersky crond’un, Bew olarak bilinen ve 2013’ten beri dolaşımda olan bir arka kapı çeşidi olduğunu, Bash hırsızı kötü amaçlı yazılımın erken bir sürümünün daha önce Haziran 2019’da Yoroi tarafından belgelendiğini söyledi.

Kimlik Yeni Uç Noktadır: Modern Çağda SaaS Güvenliğinde Uzmanlaşmak

Adaptive Shield CEO’su Maor Bin ile SaaS güvenliğinin geleceğine derinlemesine dalın. Kimliğin neden yeni uç nokta olduğunu keşfedin. Hemen yerinizi ayırtın.

Becerilerinizi Güçlendirin

Uzlaşmanın gerçekte nasıl gerçekleştiği ve kampanyanın nihai hedeflerinin ne olduğu hemen belli değil. Açık olan şey, yazılımı indiren herkesin hileli paketi almamış olması, yazılımın yıllarca tespit edilmekten kaçmasını sağlıyor.

Araştırmacılar, “Kampanya şu anda etkin değilken, Free Download Manager’ın bu durumu, Linux makinelerinde devam eden siber saldırıları çıplak gözle tespit etmenin oldukça zor olabileceğini gösteriyor” dedi.

“Dolayısıyla hem masaüstü hem de sunucu Linux makinelerinin güvenilir ve etkili güvenlik çözümleriyle donatılması çok önemlidir.”