API’ler: 2025’te hala kolay hedefler

API’ler, modern uygulamaların omurgasıdır – ve bir kuruluşun altyapısının en çok maruz kalan kısımlarından biridir. Bu onları saldırganlar için birincil hedef haline getiriyor.

En yüksek profilli örneklerden biri, 2022’deki Optus ihlaliydi ve saldırganlar, telekom şirketine Fallout’ta 140 milyon $ AUD’ye mal olan kimlik doğrulanmamış bir API uç noktasıyla milyonlarca müşteri rekoru çaldı.

Endişe verici bir şekilde, bunun gibi güvenlik açıklarından, bir günde bunu yapmak için teknik geçmişi olmayan birine öğretebileceğiniz çok kolaydır. Ve üç yıl sonra, Intruder’ın güvenlik ekibi, S&P 500 üyeleri de dahil olmak üzere büyük kuruluşların API’lerinde hala aynı sorunları buluyor.

Bu yüzden Autoswagger’ı inşa ettik – API’leri kırık yetkilendirme kusurları için tarayan ücretsiz, açık kaynaklı bir araç. Nasıl çalıştığını ve teste koyduğumuzda ortaya çıkardığı en şaşırtıcı sorunlardan bazılarını görmek için okumaya devam edin.

Autoswagger nedir ve nasıl çalışır?

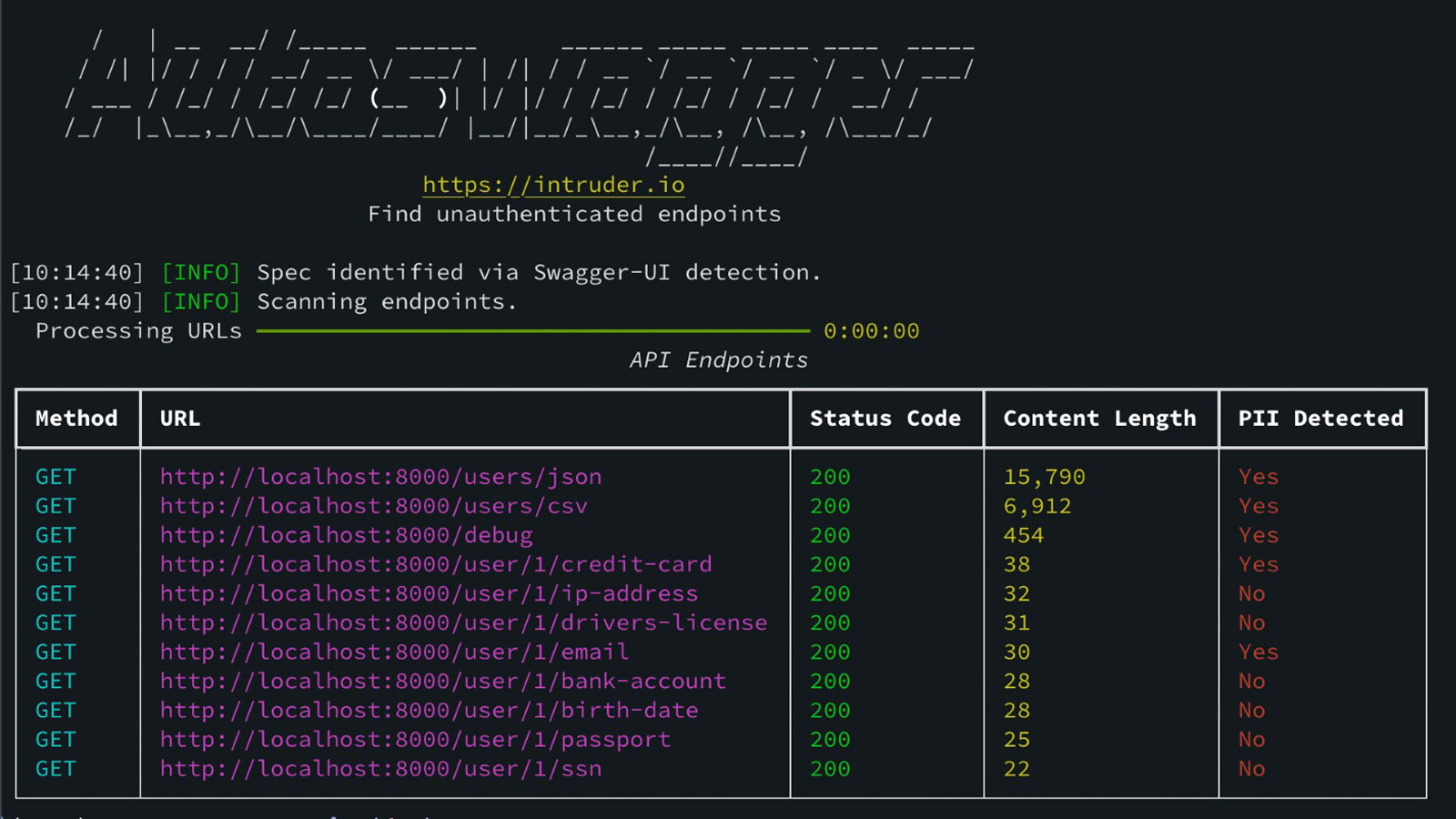

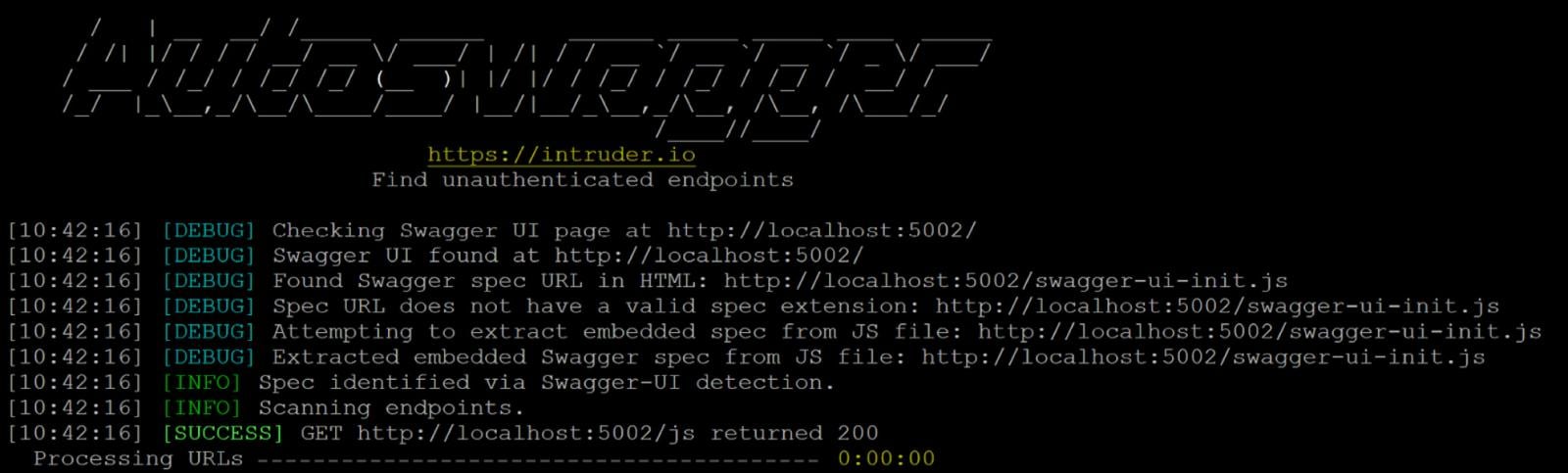

AutoSwagger, Openapi veya Swagger şemaları gibi açıkta kalan API belgelerini algılamak için alanları tarar. Belgelerden geçerli parametreler kullanarak istek gönderir ve verileri uygun erişim kontrolü olmadan döndüren herhangi bir uç noktayı işaretler (yani 401 veya 403).

Bir yanıt hassas verileri içeriyor – kimlik bilgileri veya kişisel olarak tanımlanabilir bilgiler (PII) gibi – ve bitiş noktası düzgün bir şekilde sabitlenmiyorsa, çıktıda işaretlenir.

AutoSwagger, indirmek ve yüklemek için ücretsizdir. Zımpara.

Daha gelişmiş testler için, doğrulama kontrollerini atlamak için Autoswagger –brute bayrağı ile çalıştırılabilir. Bu, genel girişi reddeden ancak belirli veri formatlarını veya değerlerini kabul eden uç noktalardaki kusurları ortaya çıkarmaya yardımcı olur.

API’ler sistemlerin en kolay yollarından biridir – ve saldırganlar bunu bilir.

Binlerce ekip, saldırganlar bulmadan önce uygulamalarını ve API’lerini güvence altına almak ve kritik sorunları düzeltmek için her zaman açıkta olan pozlama yönetim platformuna güveniyor. API şemanızı yükleyin ve dakikalar içinde gönül rahatlığı sağlayın.

Ücretsiz Denemeye Başlayın

Eylemde Kırık Yetkilendirme: Autoswagger tarafından bulunan dört gerçek API güvenlik açığı

Autoswagger’ı birkaç büyük hata ödül programından hedefler üzerinde test ederek, savunmasız API’leri ölçekte taradık.

İşte size vahşi doğada kırık yetkinin neye benzediğini gösteren birkaç gerçek dünya örneği.

Microsoft MPN kimlik bilgileri

Bulduğumuz bir güvenlik açığı, Microsoft Ortağı Program Veri Mağazaları için kimlik bilgilerini ve API anahtarlarını ortaya çıkaran ‘Config’ adlı bir uç noktadaydı. Maruz kalan veriler arasında, üstlendikleri kurslar ve sertifikalar da dahil olmak üzere ortakların PII’sini içeren bir REDIS veritabanı için geçerli bir dizi kimlik bilgisi vardı.

Savunmasız uç nokta altı kat derinliğinde gömüldü (/1/gösterge tablosu/mpn/program/api/config/), kaba kuvvetle tahmin etmeyi veya keşfetmeyi neredeyse imkansız hale getirdi – sadece API’nın Openapi şeması açığa çıktığı için tanımlandı.

60.000’den fazla Salesforce Record

Başka bir durumda, büyük bir teknoloji şirketindeki bir Salesforce örneğine bağlı bir API içeriyordu. API, istek başına 1.000 kayıt almak için ‘Bydate’ URL parametresini artırarak toplu olarak çıkarılabilen adlar, iletişim bilgileri ve ürün siparişleri dahil olmak üzere müşteri kayıtlarını iade etti.

Dahili Eğitim Uygulamasında SQL Erişim

Ayrıca, Azure Fonksiyonlarında çalışan tanınmış bir soda şirketinde dahili bir personel eğitim API’sı bulduk, bu da kimlik doğrulanmamış kullanıcıların veritabanına karşı keyfi SQL sorguları çalıştırmasına izin verdi.

Veriler dahili eğitim kayıtlarıyla sınırlı olsa da, personel isimleri ve e -posta adreslerini içeriyordu – bir saldırganın ikna edici bir kimlik avı kampanyası oluşturmak için kullanabileceği ayrıntı türü.

Azure işlevleri API’ler normalde belgeleri ortaya çıkarmaz, ancak bir geliştirici bir uzantı kullanmıştır. Bu başka bir hizmetin tüketmesi olsa da, uygulama dahili kullanım için tasarlandığından, kamuya açık olması için net bir neden yoktu.

Active Directory (AD) numaralandırma (Ahtapot Dağıtım)

Son olarak, Autoswagger, AD Ahtapus Dağıtım Sunucusu ile entegre edilmişse, kimlik doğrulanmamış bir saldırganın Active Directory kullanıcı bilgilerini numaralandırmasına izin veren CVE-2025-0589’u keşfetti.

Otomatik Belgeler = Saldırı Yüzey Riski

Otomatik API belgeleri geliştiriciler için mükemmeldir – ancak saldırganlar için yararlıdır. Bir API şeması açığa çıktığında, onlara hedef için her uç noktanın net bir haritasını verir. Bu harita olmasaydı, çoğu rahatsız olmazdı – bulanık uç noktaları körü körüne çok daha fazla çaba gerektiriyor.

Belgeleri gizlemek uygun API güvenlik açığı yönetiminin yerini almaz, ancak ihtiyacınız olmayan halka açık belgeler gereksiz bir risktir. Bulduğumuz güvenlik açıklarının çoğu API’lerde asla halka açık değildi – ancak belgeleri yine de ortaya çıktı.

Kendi ortamınıza bir göz atın: Dahili API’leriniz belgelenmiş ve internete maruz kalırsa, saldırganlara ihtiyaç duydukları her şeyi teslim ediyor olabilirler.

Intruder, açık belgeler de dahil olmak üzere çok çeşitli güvenlik açıklarını tespit etmek için API uç noktalarını sürekli olarak tarar.

14 günlük ücretsiz denemeye başlayarak API’lerinizi bugün kontrol edin.

Yazar hakkında:

Daniel Andrew, güvenlik hizmetleri başkanı, davetsiz misafir

Daniel Andrew, Intruder’ın özel böcek ödül takımına liderlik ettiği Intruder’da saldırgan güvenliğe yöneliyor. Arka planı, krest sertifikalı bir penetrasyon test cihazı ve .NET yazılım mühendisi.

Intruder tarafından sponsorlu ve yazılmıştır.