Fidye yazılımı saldırıları hem karmaşıklık hem de miktar olarak artmaya devam ediyor. 2023, 2022’nin tamamından daha fazla veri hırsızlığı ve haraç içeren fidye yazılımı saldırılarına tanık oldu ve bu, devam etmesini beklediğimiz artan bir trend.

Bu makale, fidye yazılımı gruplarının iş modelini ve etraflarında ortaya çıkan karmaşık siber suç ekosistemini keşfedecek.

Üçlü Gasp Fidye Yazılımının Yükselişi

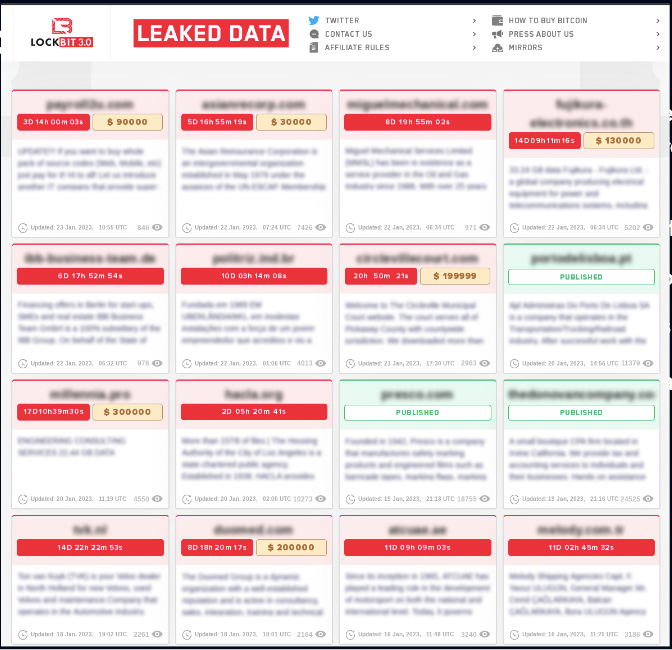

Fidye yazılımı, geleneksel olarak şirketlerin verilerini, sistemlerini ve BT altyapısını kilitlemek için şifreleme kullanan tehdit aktörleriyle ilişkilendirilir. Bununla birlikte, son yıllarda, fidye yazılımı grupları, taktiklerini yalnızca verileri şifrelemekle kalmayıp, aynı zamanda verileri sızdırmak için de geliştirdiler ve bu da onu gasp için iki ucu keskin bir silah haline getirdi.

Bu yeni yaklaşım, yalnızca kendi verilerine erişimi reddederek kuruluşları rehin almalarına değil, aynı zamanda fidye talepleri karşılanmazsa çalınan bilgileri sızdırmak veya satmakla tehdit etmelerine de olanak tanır.

Kuruluşlar, hassas verilerinin kamuya ifşa edilmesini önlemek için genellikle büyük meblağlar ödemeye istekli olduklarından, stratejideki bu değişikliğin fidye yazılımı grupları için oldukça karlı olduğu kanıtlanmıştır; kurtarma sistemi.

Kaynak: Parlama

Bir kurban ödeme yapmazsa, gruplar genellikle verileri açık artırmaya çıkararak çalışmalarından para kazanmak için başka bir yöntem sağlar.

Veri gaspı fidye yazılımlarının yükselişi, hem etkin grupların sayısındaki hem de kuruluşlara yönelik saldırıların sayısındaki çarpıcı artışla aynı zamana denk geldi. Veri gaspı, başlangıçta, şifrelemeye ek olarak kullanılmak üzere çift gasp tekniği olarak fidye yazılımı gruplarının cephaneliğine eklendi.

Bununla birlikte, son zamanlarda birçok grup, bazı durumlarda bireysel çalışanlara şantaj yapmak, kurbanın üçüncü taraf kuruluşlarını taciz etmek ve hatta veri şifreleme ve hırsızlığa ek olarak DDoSing web sitelerini kullanarak üçlü gasp yöntemine başvurmaya başladı.

Fidye Yazılımı Grupları, Bağlı Şirketler ve Üçlü Gasp

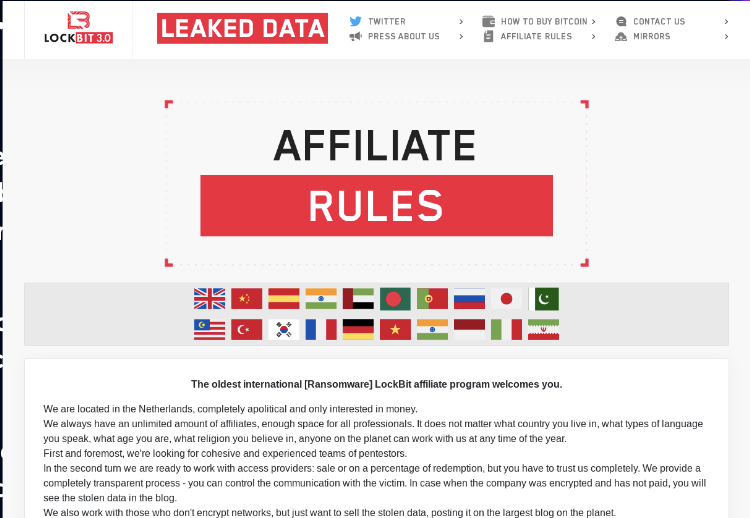

Fidye yazılımı grupları tek başına çalışmaz. Genellikle saldırıları gerçekleştirmelerine ve fidye yazılımlarını dağıtmalarına yardımcı olan bir bağlı kuruluşlar ağına sahiptirler. Bu bağlı kuruluşlar, ilk erişim, veri hırsızlığı veya müzakere gibi saldırının farklı yönlerinde uzmanlaşabilir.

Bağlı kuruluş programları, grupların saldırının yeni varyantlarını, müzakerelerini veya diğer yönlerini geliştirmeye odaklanmasını sağlayarak rol uzmanlaşmasına ve zaman içinde daha fazla sayıda saldırıya izin verir.

Ve karşılığını veriyor; Flare, 2023’te 2022’nin tamamından daha fazla fidye yazılımı veri ifşası tespit etti ve bu da saldırı sayısında keskin bir artışı temsil ediyor.

Kaynak: Parlama

Ek olarak, ifşaya baktığımız için, kuruluşlara yönelik toplam saldırıların yalnızca küçük bir kısmını tespit edebiliyoruz.

Ekosistem büyüdükçe, fidye yazılımı gruplarının giderek daha saldırgan hale geldiğini gördük. Karakurt gibi grupların yalnızca veri sızdırmakla kalmayıp aynı zamanda bireysel çalışanları ve hatta kuruluş içindeki üçüncü tarafları taciz ettiği belgelendi.

Bağlamda Üçlü Gasp Fidye Yazılımı: Daha Geniş Siber Suç Ekosistemi

Daha geniş siber suç ekosistemi, kurşun geçirmez barındırma, kara para aklama, ortamlara ilk erişim ve hırsız günlükleri aracılığıyla çalışan kimlik bilgileri gibi hizmetler sunarak fidye yazılımı grupları için çok önemli bir kolaylaştırıcı görevi görür.

Daha geniş siber suç ekosisteminin fidye yazılımı gruplarıyla kesiştiği ana yollardan birkaçını ele alacağız:

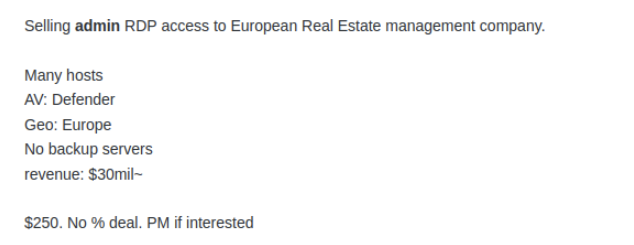

Fidye Yazılım Grupları ve İlk Erişim Aracıları

İlk erişim aracıları (IAB), genellikle karanlık web forumları Exploit ve XSS’de etkindir. IAB’ler, daha sonra belirli karanlık web forumlarında genellikle bir başlangıç fiyatı, adım fiyatı ve “yıldırım” ile müzayedeye çıkardıkları veya şimdi satın aldıkları kurumsal BT altyapısını tehlikeye atmak için çalışır.

Kaynak: Parlama

Çoğu durumda, erişim aracılarının bir kurbanın yedekleme ve kurtarma sistemlerine erişimleri olduğunu veya kurbanın yedekleme ve kurtarmadan yoksun olduğunu ilan ederek, IAB’lerin listelerinin fidye yazılımı için kullanılmasını beklediğine dair daha fazla kanıt sağladığını gördük.

Hırsız Günlükleri: Fidye Yazılımları İçin Önemli Bir Vektör

Hırsız günlükleri, muhtemelen fidye yazılımı grupları için BT ortamlarına ilk erişimin bir başka kritik kaynağını temsil eder. Stealer günlükleri, bir infostealer kötü amaçlı yazılım bulaşmasının sonucudur.

Bu günlükler, sistemlere yetkisiz erişim elde etmek için kullanılabilecek kullanıcı adları, parolalar ve diğer kimlik bilgileri gibi değerli bilgiler içerir.

Fidye yazılımı grupları, bu günlükleri Telegram kanallarından, karanlık web forumlarından veya pazar yerlerinden alarak, bir kurbanın ağına erişmenin geleneksel yöntemlerini atlamalarına olanak tanır.

Yakın tarihli bir Flare analizinde, kurumsal tek oturum açma uygulamalarına ait kimlik bilgilerini içeren 50.000’den fazla hırsız günlüğü bulduk. Stealer günlükleri, MFA kimlik doğrulama kontrollerini atlamak için kullanılabilen aktif oturum tanımlama bilgilerini de içerir.

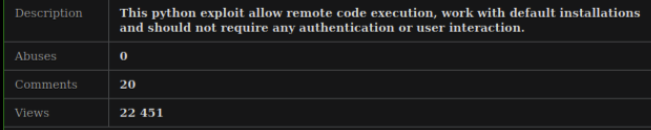

0-Days ve Dark Web Pazaryerleri

Fidye yazılımı grubu CL0P, 0 günlük MOVEit’i muazzam bir avantaj için kullandı ve yüzlerce kurbana ve milyarlarca dolarlık zarara yol açtı.

0-days, fidye yazılımı gruplarının kullandığı en az yaygın erişim biçimlerinden biridir, çünkü bunları bulmak ve kullanmak için gereken karmaşıklık ve bir bulaşmayı kolaylaştırmanın çok daha kolay yolları olduğu gerçeği.

Bununla birlikte, çok sayıda karanlık web pazar yeri, forum ve Telegram kanalı, iddia edilen sıfır günlük istismarların satışını kolaylaştırıyor.

Kaynak: Parlama

Daha sofistike fidye yazılımı grupları da muhtemelen mevcut güvenlik açıklarını satın almak yerine kendi güvenlik açıklarını kaynaklayacaktır.

Fidye yazılımı Yükselişte

Veri gaspı fidye yazılımı şemaları, aylık olarak ortaya çıkan yeni gruplar ve her hafta düzinelerce yeni kurban kuruluş ile popülaritesini artırmaya devam ediyor.

Hırsız günlüklerinin, fidye amaçlı blog sözlerinin, yasa dışı Telegram kanallarının ve diğer siber suç forumlarının izlenmesinin otomatik olarak algılanmasını sağlayan etkili bir sürekli tehdide maruz kalma yönetimi süreci oluşturmak hiç bu kadar önemli olmamıştı.

Flare ile Fidye Yazılımı Algılama ve Düzeltme

Flare şu anda aktif olarak ikili ve üçlü gasp planlarına katılan 50’den fazla fidye yazılımı grubunu izliyor. Flare’nin kullanımı kolay SaaS platformu, clear & dark web ve yasa dışı Telegram kanallarında şirkete özgü tehditlerin algılanmasını otomatik hale getirir.

Flare’in güvenlik programınızın siber suç izleme özelliklerini 30 dakikada nasıl artırabileceği hakkında daha fazla bilgi edinmek için ücretsiz denemeye kaydolun.

Sponsorlu ve Flare tarafından yazılmıştır