Uber, bir güncellemede, Perşembe günü geç saatlerde keşfedilen dahili bilgisayar sistemlerinin ihlali sırasında kullanıcıların özel bilgilerinin tehlikeye atıldığına dair “kanıt” olmadığını söyledi.

Şirket, “Olayın hassas kullanıcı verilerine (seyahat geçmişi gibi) erişimi içerdiğine dair hiçbir kanıtımız yok” dedi. “Uber, Uber Eats, Uber Freight ve Uber Driver uygulaması dahil tüm hizmetlerimiz çalışır durumda.”

Araç çağırma şirketi ayrıca, önlem olarak daha önce indirdiği tüm dahili yazılım araçlarını tekrar çevrimiçi hale getirdiğini ve konuyla ilgili kolluk kuvvetlerine bildirildiğini yineledi.

Olayın başka herhangi bir bilginin çalınmasıyla sonuçlanıp sonuçlanmadığı veya davetsiz misafirin Uber’in ağında ne kadar süre kaldığı hemen belli değil.

Uber, soruşturma ve müdahale çabalarının devam ettiğini söylemenin ötesinde olayın nasıl gerçekleştiğine dair daha fazla ayrıntı vermedi. Ancak bağımsız güvenlik araştırmacısı Bill Demirkapı, Uber’in “kanıt yok” tutumunu “kabataslak” olarak nitelendirdi.

“‘Kanıt yok’, saldırganın erişimi olduğu anlamına gelebilir, Uber, saldırganın bu erişimi ‘hassas’ kullanıcı verileri için *kullandığına* dair kanıt bulamadı,” Demirkapı söz konusu. “Genel olarak kullanıcı verileri yerine “hassas” kullanıcı verilerini açıkça söylemek de garip.”

İhlalin, 18 yaşında bir genç olan yalnız bir bilgisayar korsanının, bir Uber çalışanını sosyal mühendislik yoluyla kurbana hesap erişimi sağlaması için kandırarak, saldırganın kendi cihazını kaydettirmesine izin veren çok faktörlü bir kimlik doğrulama (MFA) istemini kabul ettiği iddia ediliyor.

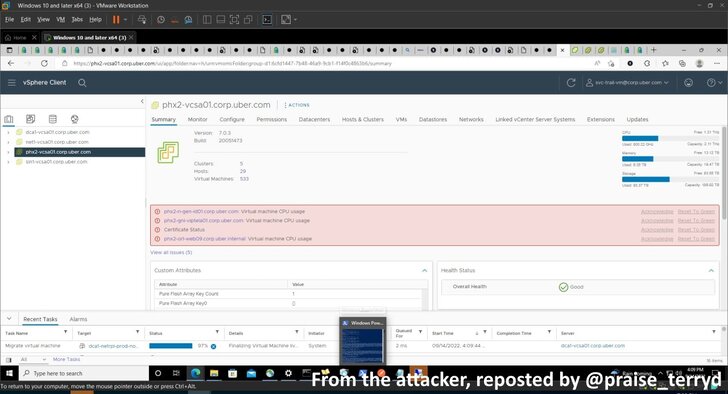

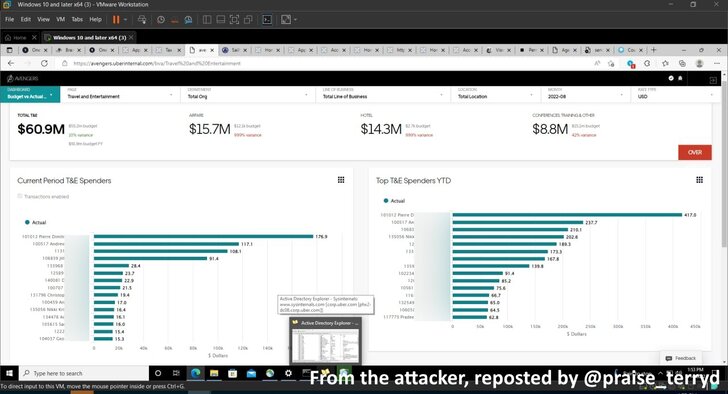

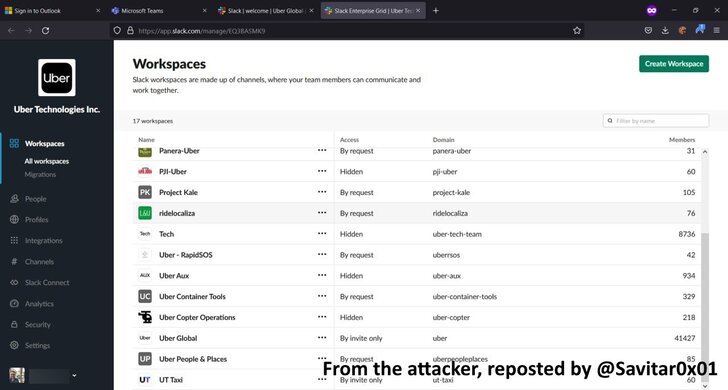

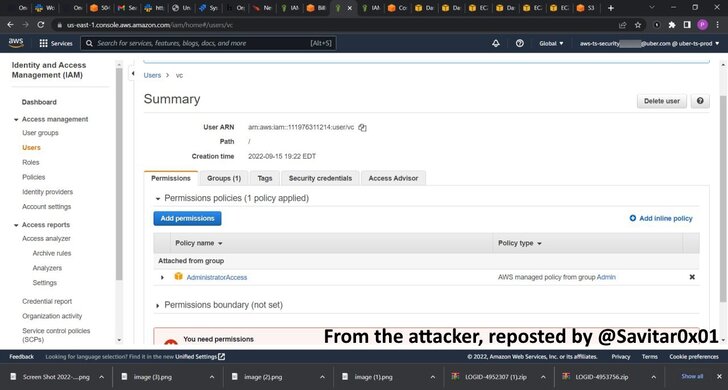

Saldırgan, ilk dayanak noktası elde ettikten sonra bir dahili ağ paylaşımı AWS, Google Cloud Platform, OneLogin, SentinelOne olay müdahale portalı ve Slack dahil olmak üzere diğer kritik sistemlere sınırsız erişim sağlayan ayrıcalıklı yönetici kimlik bilgilerine sahip PowerShell komut dosyaları içeriyordu.

Endişe verici bir şekilde meydana çıkarmak güvenlik araştırmacısı Sam Curry tarafından, genç bilgisayar korsanının, Uber’in hata ödül programının bir parçası olarak HackerOne aracılığıyla gönderilen özel olarak ifşa edilmiş güvenlik açığı raporlarını ele geçirdiği söyleniyor.

HackerOne o zamandan beri Uber’in hesabını devre dışı bırakmak için harekete geçti, ancak platformdaki yamalanmamış güvenlik kusurlarına yetkisiz erişim, bilgisayar korsanının bilgileri hızlı bir kâr için diğer tehdit aktörlerine satmayı seçmesi durumunda San Francisco merkezli firma için büyük bir güvenlik riski oluşturabilir.

Şimdiye kadar, saldırgan tarafından gönderilen bir mesaja rağmen, saldırganın ihlalin arkasındaki motivasyonları belirsizdir. ihlali duyurmak Slack’te Uber’in sürücüleri için daha yüksek ücret çağrısı yapıldı.

Washington Post’tan ayrı bir rapor, saldırganın şirketin ağlarına eğlence için girdiğini ve Uber’in güvenliğini “korkunç” olarak tanımlarken, şirketin kaynak kodunu birkaç ay içinde sızdırabileceğini kaydetti.

BlackBerry Tehdit Araştırma ve İstihbarat Başkan Yardımcısı Ismael Valenzuela Espejo, “Çoğu zaman ulus devletler gibi yalnızca APT’ler hakkında konuşuyoruz ve hoşnutsuz çalışanlar, içeriden kişiler ve bu durumda olduğu gibi bilgisayar korsanları dahil olmak üzere diğer tehdit aktörlerini unutuyoruz” dedi. .

“Kuruluşlar, kimlerin şirkete saldırmak için motivasyona sahip olabileceğini, beceri düzeylerini ve yeteneklerini ve bu analize göre etkinin ne olabileceğini belirlemek için bunları tehdit modelleme alıştırmalarının bir parçası olarak dahil etmelidir.”

Uber’i hedef alan saldırı ve Twilio, Cloudflare, Cisco ve LastPass’a yönelik son olaylar dizisi, sosyal mühendisliğin kuruluşlar için nasıl kalıcı bir diken olmaya devam ettiğini gösteriyor.

Ayrıca, bir ihlalin gerçekleşmesi için gereken tek şeyin bir çalışanın oturum açma kimlik bilgilerini paylaşması olduğunu ve parola tabanlı kimlik doğrulamanın hesap güvenliğinde zayıf bir bağlantı olduğunu kanıtladığını gösteriyor.

Elevate Security’nin kurucu ortağı ve başkanı Masha Sedova yaptığı açıklamada, “Bir şirketin güvenliğinin ancak en savunmasız çalışanları kadar iyi olduğunu bir kez daha görüyoruz.” Dedi.

Sedova, “Genel eğitimin ötesinde düşünmemiz gerekiyor, bunun yerine en riskli çalışanlarımızı daha spesifik koruyucu kontrollerle eşleştirelim. Siber güvenliği yalnızca teknik bir zorluk olarak ele almaya devam ettiğimiz sürece, bu savaşı kaybetmeye devam edeceğiz.”

Bunun gibi olaylar ayrıca, tipik olarak kimlik doğrulama uygulamaları aracılığıyla oluşturulan veya SMS mesajları olarak gönderilen Zamana Dayalı Tek Kullanımlık Parola (TOTP) kodlarının 2FA birlikte gösterimlerini sağlamada yetersiz olduğunun kanıtıdır.

Bu tür tehditlere karşı koymanın bir yolu, kimlik avına karşı dayanıklı FIDO2 uyumlu fiziksel güvenlik anahtarlarının kullanılmasıdır; bu anahtarlar, kimlik doğrulamasını gerçekleştiren harici bir donanım aygıtının lehine parolaları düşürür.

Demirkapı, kuruluşları ayrıcalıklı erişimi sınırlamaya çağırarak, “MFA sağlayıcıları, kısa bir süre içinde çok fazla istem gönderildiğinde hesapları *varsayılan olarak* otomatik olarak geçici olarak kilitlemelidir.”