Tehdit aktörü olarak bilinen UAC-0099 Bazıları, LONEPAGE adı verilen kötü amaçlı yazılım türünü yaymak için WinRAR yazılımındaki yüksek önemdeki bir kusurdan yararlanan, Ukrayna’yı hedef alan sürekli saldırılarla bağlantılıdır.

Siber güvenlik firması Deep Instinct Perşembe günü yaptığı analizde, “Tehdit aktörü Ukrayna dışındaki şirketler için çalışan Ukraynalı çalışanları hedef alıyor” dedi.

UAC-0099, ilk olarak Haziran 2023’te Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA) tarafından belgelendi ve casusluk amacıyla devlet kuruluşlarına ve medya kuruluşlarına yönelik saldırıların ayrıntıları verildi.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Şimdi Katıl

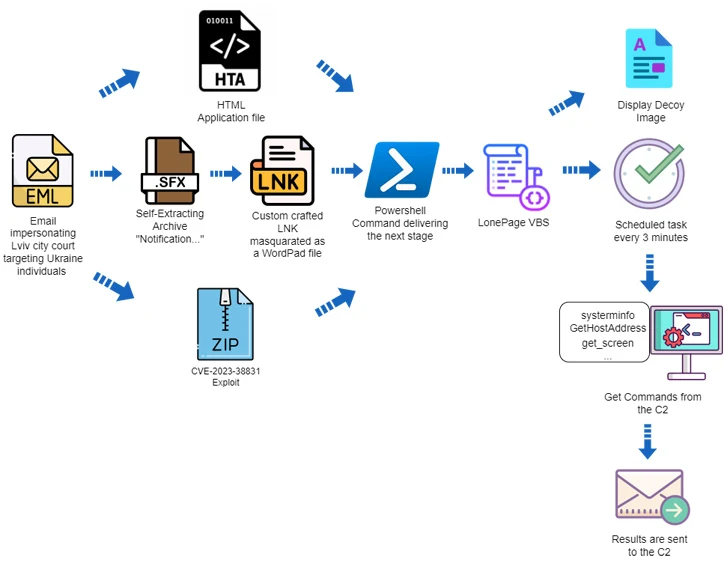

Saldırı zincirleri, HTA, RAR ve LNK dosya eklerini içeren kimlik avı mesajlarından yararlanarak, bir komut ve kontrol (C2) sunucusuyla bağlantı kurarak ek yükleri alabilen bir Visual Basic Komut Dosyası (VBS) kötü amaçlı yazılımı olan LONEPAGE’in konuşlandırılmasına yol açtı. Keylogger’lar, hırsızlar ve ekran görüntüsü kötü amaçlı yazılımları olarak.

O dönemde CERT-UA, “2022-2023 yılları arasında söz konusu grup Ukrayna’daki birkaç düzine bilgisayara yetkisiz uzaktan erişim elde etti” dedi.

Deep Instinct’in en son analizi, HTA eklerinin kullanımının, WinRAR güvenlik açığından (CVE-2023) yararlanan kendi kendine açılan (SFX) arşivlerden ve bobby tuzaklı ZIP dosyalarından yararlanan üç farklı enfeksiyondan yalnızca biri olduğunu ortaya koyuyor -38831, CVSS puanı: 7.8) LONEPAGE’i dağıtmak için.

İlkinde, SFX dosyası, kurbanı dosyayı açmaya ikna etmek için Microsoft WordPad’in simgesini kullanırken mahkeme celbi için DOCX dosyası olarak gizlenen bir LNK kısayolunu barındırıyor ve bu da LONEPAGE kötü amaçlı yazılımını düşüren kötü amaçlı PowerShell kodunun yürütülmesine neden oluyor.

Diğer saldırı dizisi, CVE-2023-38831’e duyarlı özel hazırlanmış bir ZIP arşivi kullanıyor; Deep Instinct, WinRAR geliştiricilerinin hata için bir yama yayınlamasından üç gün sonra, 5 Ağustos 2023’te UAC-0099 tarafından oluşturulan bu tür iki yapıyı buluyor.

Şirket, “‘UAC-0099’un kullandığı taktikler basit ama etkili” dedi. “Başlangıçtaki farklı enfeksiyon vektörlerine rağmen çekirdek enfeksiyon aynıdır; bunlar PowerShell’e ve bir VBS dosyasını çalıştıran zamanlanmış bir görevin oluşturulmasına dayanır.”

Bu gelişme, CERT-UA’nın, Remcos RAT olarak bilinen bir uzaktan erişim truva atını yaymak için ödenmemiş Kyivstar aidatları olduğu iddia edilen yeni bir kimlik avı mesajları dalgası konusunda uyarmasının ardından geldi. Ajans, kampanyayı UAC-0050’ye bağladı.