İnternet ticari bir varlık haline geldiğinden beri, bilgisayar korsanları onu çeşitli akıllı yöntemlerle işletmeleri taklit etmek için kullanıyor. Ve bu suiistimallerin en kalıcı olanlarından biri yazım hatası uygulamasıdır; yani sosyal mühendislik çabalarına meşruluk kazandırmak için benzer web siteleri ve alan adları kullanmak.

Bu benzerler, kullanıcıların meşru web sitelerini doğrulama konusundaki dikkatsizliğinden yararlanıyor ve bazen kurbanları yakalamak için URL'de yazım hatası girmek gibi insan hatalarına güveniyorlar. Bu alanların bazılarında, kısa çizgi eklenmesi veya benzer görünen karakterlerin değiştirilmesi gibi kasıtlı olarak küçük yazım hataları vardır; Örneğin, yazım hatası yapılan ilk alan adlarından biri Goggle.com'du ve Google tarafından keşfedildiğinde hızla yayından kaldırıldı.

Ancak bu taktik onlarca yıldır mevcut olmasına rağmen, saldırganlar giderek daha karmaşık hale geliyor ve kötü amaçlı yazılımlarını yaymada ve dikkatsiz kullanıcılardan veri ve fon çalmada daha etkili olmak için sahte alan adlarını ve mesajlarını nasıl daha iyi gizleyeceklerini öğreniyorlar.

Typosquatting Saldırıları Yükselişte

Typosquatting'in devam eden yaygınlığı yakın zamanda endişe verici bir durumla kanıtlandı. Bifrost Linux kötü amaçlı yazılım türlerinde ani artış Son birkaç ayda sahte VMware alan adları kullananlar oldu. Ancak son zamanlarda yazım hatası saldırılarının başka birçok örneği de var.

Bunlar arasında dolandırıcılık sitelerinin ortaya çıkışı da yer alıyor. marka kimliğine bürünme hakkındabir sürü sahte iş bulma sitelerikimlik avı çabaları SolarWinds tedarik zinciri 2022'deki saldırganlar ve dolandırıcılar X'in ücretli rozet sistemini kötüye kullanmak 2023'te, diğerleri arasında.

Infoblox'un tehdit istihbaratı başkanı Renée Burton bu suçluları takip ediyor. Infoblox'un her gün milyarlarca ağ veri noktasını analiz eden telemetrisi, haftada 20.000'den fazla alan adını tespit ediyor.

“Kullanıcılara ve kuruluşlara yönelik dünya çapındaki gerçek tehdit, hazırlanmış benzer alanlardan geliyor, yani herhangi bir kaza söz konusu değil” diye açıklıyor. “Suçlu, birisini kandırmak için kasıtlı bir seçim yapıyor. Kullanıcı açısından oldukça ikna edici olabiliyorlar ve özellikle küçük tarayıcı yazı tiplerinde fark edilmeleri zor. Çoğu fark edilmiyor.”

Yazım hatası yapan suçlular, hiç bitmeyecek gibi görünen bir kedi-fare çatışmasında becerilerini sürekli olarak geliştiriyorlar. Birkaç yıl önce, araştırmacılar homograf hilesini keşfetti, ekranda göründüklerinde ayırt edilmesi zor olan Romalı olmayan karakterlerin yerine geçer. Örneğin, bir suçlu, bir URL'de “apple.com” kullanmak yerine, homografisini “xn–80ak6aa92e.com” koduyla oluşturacak ve bunun yerine Kiril karakterlerini kullanacak. O zamandan beri, tüm modern tarayıcılar bunları tanıyacak şekilde güncellendi. homograf saldırı yöntemleri.

Geçtiğimiz Nisan ayındaki Infoblox raporunda “A Deep3r Lookal1ke Saldırılarına BakışRaporun yazarları “herkesin potansiyel hedef olduğunu” belirtti.

Raporda, “Ucuz alan adı kayıt fiyatları ve büyük ölçekli saldırıları dağıtma yeteneği, aktörlere üstünlük sağlıyor” diye yazdılar. “Saldırganlar ölçek avantajına sahip ve kötü niyetli faaliyetleri tespit etme teknikleri yıllar içinde gelişirken, savunucular buna ayak uydurmakta zorlanıyor.”

Örneğin rapor, yazım yanlışı yapma tuzaklarının kullanımında artan bir karmaşıklığı gösteriyor: yalnızca kimlik avı veya basit dolandırıcılık için değil, aynı zamanda web sitelerini sahte sosyal medya hesaplarıyla birleştirmek, büyük hedef odaklı kimlik avı e-posta kampanyaları için ad sunucuları kullanmak gibi daha gelişmiş planlar için de. sahte kripto para birimi ticaret siteleri kurmak, çok faktörlü kimlik bilgilerini çalmak ve meşru açık kaynak kodunu, şüphelenmeyen geliştiricilere bulaşmak için kötü amaçlı kodlarla değiştirmek.

Son maddenin bir örneği, saldırganların günde 6 milyondan fazla indirmeye sahip çok popüler bir Python paketi olan “isteklerden” nasıl yararlandıklarıdır. Infoblox raporuna göre Unit42'deki araştırmacılar tarafından “'requests', 'requests', 'requests', 'reqquests', 'requests' ve 'requests' gibi adlara sahip paketler tespit edildi”.

Suçlular ayrıca aşağıdaki gibi haberlere daha fazla tepki vermeye başladı: Deprem felaketinden kurtulmak amacıyla bağış toplamak için sahte siteler oluşturmak. Ve son zamanlarda yeni bir değişiklik oldu Akamai tarafından bulundukonaklama sektörüne odaklanıyoruz. Bu, ilk kimlik avı kampanyası için otel rezervasyon sayfalarını kopyalayan ve ardından potansiyel konuk rezervasyonlarından kredi kartı verilerini çalan dolandırıcıları içeriyordu. Suçlular, işgal edilmiş alan adlarının daha inandırıcı görünmesi için onlara “rezervasyon” veya “destek” gibi alt alan ifadeleri eklediler.

Akamai'nin baş veri bilimcisi Stijn Tilborghs şöyle diyor: “Bu özel istismara kanardım. Bir saldırıdan şüphelenmek için gerçekten paranoyak olmanız gerekir.”

Yazım hatasıyla nasıl mücadele edilir

2014 yılında Janos Szurdi tarafından USENIX konferansında sunulan bir makale şu şekildeydi: “Alan Adlarının Yazımıyla İlgili Uzun 'Kuyruk'” (kasıtlı yazım hatasına dikkat edin), daha az ziyaret edilenler de dahil olmak üzere binlerce web sitesini incelerken yazım hatasının yaygın olduğunu ve geniş bir alan adı koleksiyonunu hedef aldığını buldu.

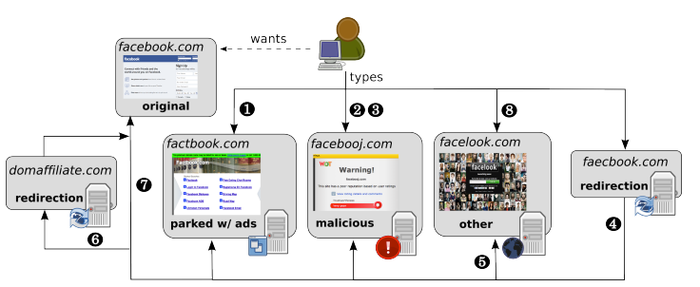

Szurdi, bu uygulamanın zaman içinde arttığını ve alan işgalcilerinin suç işlerini yürütmek için önemli kaynaklar yatırdığını tespit etti. Makale, 1) gelen trafik, 2) kimlik avı sayfaları oluşturma, 3) kötü amaçlı yazılım sunma ve 4) alternatif alanlara ve diğer yöntemlere yönlendirme dahil olmak üzere aşağıda gösterildiği gibi ekosistemlerini haritalandırıyor.

Suçluların para kazanabileceği çeşitli yollarla yazım hatası yapan ekosistem. Kaynak: Janos Szurdi, USENIX aracılığıyla.

Yazım hatasının uzun tarihi, BT profesyonelleri için önemli bir ders taşır; yani, kurumsal Web altyapısındaki enjeksiyon tarzı saldırılara karşı dikkatli olun. Her web sayfasının her öğesi, hatta nadiren kullanılan küçük simge dosyaları bile tehlikeye girebilir. Özellikle mobil cihazlarda web sitelerine göz atarken daha dikkatli olmanıza yardımcı olur.

Ancak işletmelerin uygulayabileceği çeşitli koruyucu önlemler vardır. Bunun bir yolu, OpenDNS ve Google'ın DNS'si gibi birçok alternatif alan adı servis sağlayıcısından birini kullanmaktır. Bunlar, daha büyük web hedefleri için istismarı tanıyan yazım hatası korumasını içerir. Ancak bu korumalar, her gün kaydedilen binlerce yeni yazım hatası alan adına ayak uyduramaz.

Bir diğer öneri ise log erişim dosyalarının dikkatli bir şekilde incelenmesi için kurumsal güvenlik araçlarının kullanılmasıdır. Ayrıca, güvenlik farkındalığı eğitim alıştırmaları, kullanıcıların bu istismarı tanımaya yönelik çeşitli yollarla duyarlı hale getirilmesine yardımcı olmak açısından faydalıdır.

Akamai'den Tilborgh'lar “Hiçbir şirket her şeyi yakalayamaz” diyor. “Birden fazla katmana ihtiyacınız var. Ve her zaman çok dikkatli olun. Kötü adamların bir avantajı var. Binlerce alana saldırı gönderebilirler ve bunlardan birkaçının geçeceğine güvenebilirler.”

Sorunun bir kısmı, USENIX 2014 belgesinde belirtildiği gibi, “yeni bir kaydın, yalnızca ismine dayanarak yazım hatası örneği olarak kolayca sınıflandırılamamasıdır.” Akamai ve Infoblox gibi şirketlerin araçlarında otomatik ve manuel tespit yöntemlerinin bir kombinasyonunu kullandığı yer burasıdır. Yine de kurban olmak için gereken tek şey, dikkati dağılmış bir çalışandır.

USENIX yazarları raporlarında, “Yazım hatası uzun süredir İnternet kullanıcıları için rahatsızlık yaratmaktadır. Kullanıcılar etkili karşı önlemlerden yoksun olduğundan, spekülatörler alan adlarını hedef alan adlarına kaydetmeye devam ediyor ve bu alan adlarının yanlış yazılmasından kaynaklanan trafiği istismar ediyor.” bugün hala doğrudur.