Tycoon ve Storm-1575 grupları kilit oyuncular olarak tanımlanıyor; Tycoon, MFA bypass'ı bir hizmet olarak sunuyor ve Storm-1575, Microsoft 365 kimlik bilgilerini hedefliyor.

Yapay zeka çözümlerinde uzmanlaşmış bir siber güvenlik firması olan PIXM'in yeni bir raporuna göre, Amerika Birleşik Devletleri'ndeki devlet okulları, karmaşık kimlik avı kampanyalarında bir artışla karşı karşıya.

Tehdit aktörleri, MFA korumalarını atlayarak ABD'nin büyük okul bölgelerindeki yetkilileri hedef almak için gizli saldırı modellerini kullanarak hedefe yönelik hedef odaklı kimlik avı saldırıları başlatır.

Rapor endişe verici bir eğilimi vurguluyor: Saldırganlar, daha önce güçlü bir koruma sağladığı düşünülen bir güvenlik önlemi olan Çok Faktörlü Kimlik Doğrulamayı (MFA) atlamak için giderek daha fazla taktik kullanıyor.

Araştırmacılar, Aralık 2023'ten bu yana, yönetici e-posta hesaplarını tehlikeye atmak ve fidye yazılımı dağıtmak için dadsec ve Hizmet Olarak Kimlik Avı (PhaaS) platformlarını kullanan ABD'li öğretmenleri, personeli ve yöneticileri hedef alan MFA tabanlı kimlik avı kampanyalarında bir artış gözlemlendiğini belirtti.

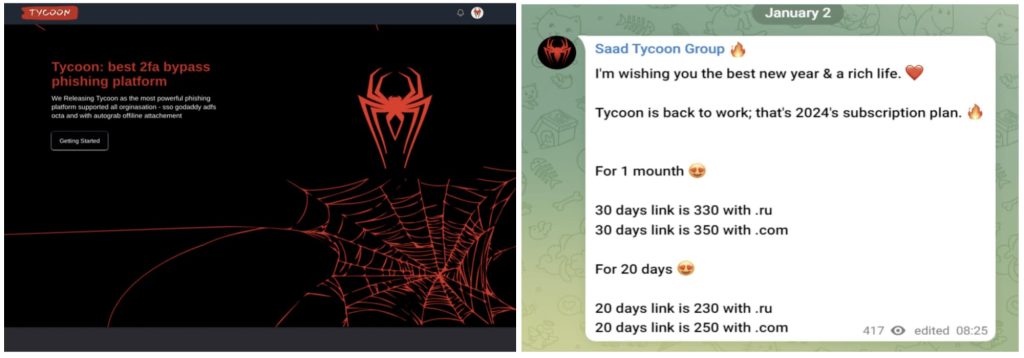

Tycoon ve Storm-1575

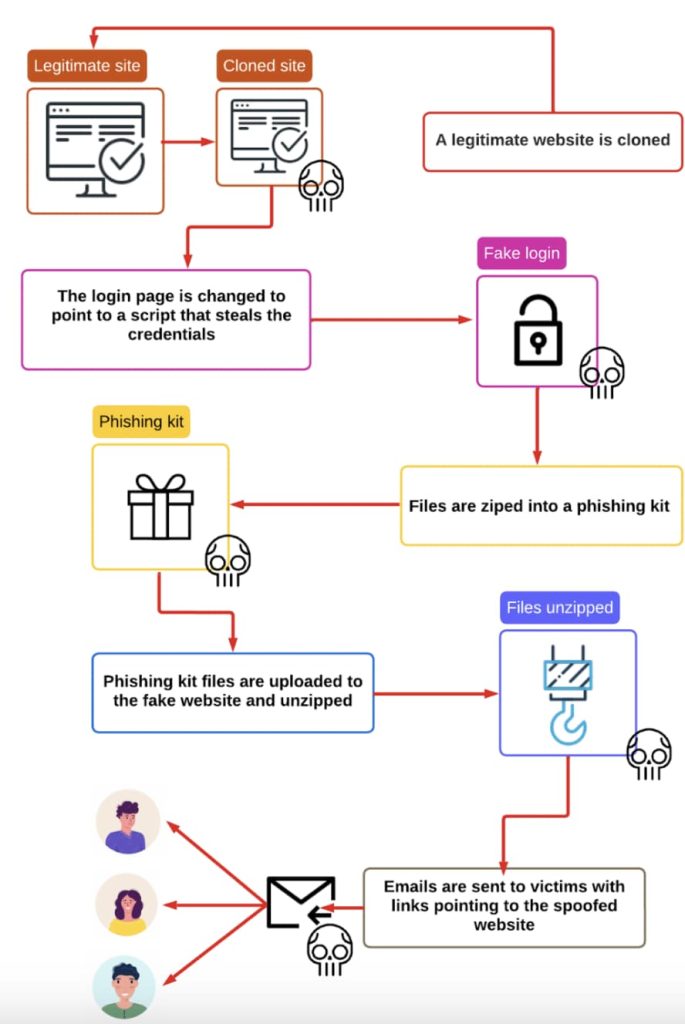

PIXM, Kasım 2023'te kimlik avı etkinliğini keşfetti ve bunu Tycoon ve Storm-1575 tehdit gruplarıyla ilişkilendirdi. Bu gruplar ortak saldırı düzenleri nedeniyle seçilmişti. Her iki aktör de sosyal mühendislik tekniklerini kullanıyor, meşru görünmek için e-postaları sahtekarlık yapıyor ve MFA belirteçlerini ve oturum çerezlerini atlamak için AiTM (Ortadaki Düşman) kimlik avını kullanıyor.

Ayrıca özelleştirilmiş oturum açma deneyimleri yaratıyorlar ve meşru siteleri yönlendirmek için dadsec ve phishingkit PhaaS hizmetlerini kullanıyorlar. C2 sunucuları, etki alanı oluşturma algoritmaları, meşru barındırma hizmetleri ve SSL sertifikalarını içeren altyapıları, çok sayıda kimlik avı web sitesini kontrol etmelerine ve tespit edilmekten kaçınmalarına olanak tanır.

Bilginiz olsun, The Tycoon Group'un Telegram'da yalnızca 120 $ karşılığında satılan PaaS'ı, Microsoft'un iki faktörlü kimlik doğrulamasını aşmak gibi temel özelliklere sahiptir. Öte yandan Microsoft, Storm-1575'i Dadsec platformu üzerinden kimlik avı kampanyaları düzenleyen bir tehdit aktörü olarak tanımlıyor. Kimlik bilgisi toplama sayfalarını barındırmak için çok sayıda Etki Alanı Tarafından Oluşturulan Algoritma etki alanı kullanıyorlar ve Microsoft 365 kimlik bilgilerini çıkarmak için küresel kuruluşları hedefliyorlar.

PIXM'in bir blog yazısında ayrıntılı olarak açıkladığı gibi, saldırılarda hedeflenen yetkililer, şifrelerini güncellemelerini isteyen kimlik avı e-postaları aldı. Bu, Cloudflare Captcha ve sahte bir Microsoft şifre sayfasıyla karşılaşılmasına yol açtı. Saldırganlar engellenmediği takdirde şifreleri yasal giriş sayfalarına iletecek, iki faktörlü kimlik doğrulama kodları talep edecek ve MFA korumalarını atlayacak.

Ortak hedefler arasında İnsan Sermayesi Şefi ve birden fazla finans ve bordro yöneticisi hesabı yer alır. Bazı saldırılar, Windows kayıt defteri anahtarlarını değiştirmeye çalışarak makinelere kötü amaçlı komut dosyaları bulaştırma potansiyeli taşıyordu. Saldırılar, Cloudflare altyapısının arkasına saklanmak ve yeni alanlar oluşturmak gibi gizli taktikler kullanarak izlerini gizledi.

Kimlik avı saldırılarında CAPTCHA'ların kullanılması, yükün teslimini geciktirebilir ve son kullanıcılara meşruiyet duygusu sağlayabilir. Ancak, VBS dosya biçimi için Windows kayıt defteri anahtarlarını değiştirmek ve kötü amaçlı bir 'script.vbs' dosyası eklemek gibi kötü amaçlı truva atı etkinlikleri potansiyeli de vardır. Bu saldırılar, kötü amaçlı yazılım yükleme, fidye yazılımı ve veri hırsızlığı için kullanılabilir.

Okullar, En Çok Hedeflenen Sektör

Fidye yazılımı çetelerinin en çok hedef aldığı sektör okullar olsa da öğrenci verileri de siber suçların önemli bir avı haline geldi; ancak son zamanlarda fark edilen veri kaybının boyutu eşi benzeri görülmemiş bir boyuta ulaştı. MOVEit bağlantılı siber saldırılarda 900'den fazla okulun hedef alındığı tahmin ediliyor.

Siber güvenlik araştırmacısı Jeremiah Fowler tarafından rapor edilen, Ocak 202'de Raptor Technologies'i içeren bir veri sızıntısı öğrencilere, velilere ve personele ait yaklaşık 4.024.001 hassas kaydı açığa çıkardı ve öğrenci gizliliği ve okul güvenliğiyle ilgili endişeleri artırdı.

Sadece bir ay sonra, Şubat 2024'te Fowler, 210.020 kayıt veya 153,76 GB veri depolayan, öğrencilerin ve ebeveynlerin tam adları, adresleri, telefon numaraları ve vergi kayıtları gibi hassas bilgileri içeren, parola korumalı olmayan bir veritabanı keşfetti. Çevrimiçi Kupon Başvurusu.

Bu tür kimlik avı saldırılarına karşı korunmak için kuruluşlar, hassas erişime veya düzenli iletişim kalıplarına sahip yüksek öncelikli personeli belirlemeli, özelleştirilmiş farkındalık çalışmalarına yatırım yapmalı, kullanıcıları MFA belirteçlerini ve CAPTCHA'ları yönlendiren bağlantılara ve web sitelerine karşı dikkatli bir şekilde donatmalı ve proaktif yapay zeka odaklı korumaları en uygun zamanda uygulamalıdır. tarayıcı ve e-posta katmanları.

İLGİLİ KONULAR

- Veri Sızıntısı 572 GB Öğrenci ve Fakülte Bilgisini Ortaya Çıkardı

- Wisepay'e Magecart saldırısının ardından 100'lerce okul risk altında

- İranlı APT grubu kimlik avı saldırılarıyla okulları ve üniversiteleri vurdu

- NIST, Siber Güvenlik Çerçevesi 2.0'ı Yayınladı: Tüm Firmalar İçin Kılavuz

- Conti fidye yazılımı çetesi ABD okul bölgesinden 40 milyon dolar talep etti