24 Mart’ta yapılan bir DMCA Yayından Kaldırma talebinden derlenen bilgilere göre, Twitter’ın özel kaynak kodunun bir kısmı yaklaşık üç aydır Github’da halka açıktı.

GitHub, dünyanın en büyük kod barındırma platformudur. Microsoft’a ait, 100 milyondan fazla geliştiriciye hizmet veriyor ve toplamda yaklaşık 400 havuz içeriyor.

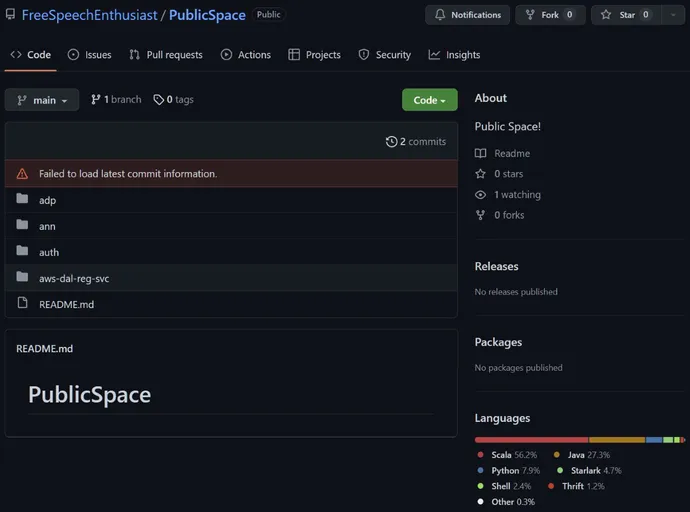

24 Mart’ta GitHub, bir Twitter çalışanının “Twitter platformu ve dahili araçları için özel kaynak kodunu” kaldırma talebini yerine getirdi. Kod, “FreeSpeechEnthusiast” kullanıcı adına sahip bir kişi tarafından “PublicSpace” adlı bir depoda yayınlanmıştı. İsim, Elon Musk’a bariz bir göndermedir. savaş olayları Ekim ayında Twitter’ı devraldığı için (o zamandan beri aylardır düzensiz bir şekilde uygulanan bir felsefe).

Sızan kod dört klasörde bulunuyordu. 24 Mart itibariyle erişilemez olsa da, “auth” ve “aws-dal-reg-svc” gibi bazı klasör adları, içerdikleri hakkında bazı ipuçları veriyor gibi görünüyor.

Ars Technica’ya göre FreeSpeechEnthusiast, 3 Ocak’ta Github’a katıldı ve sızan tüm kodu aynı gün işledi. Bu, toplamda, kodun yaklaşık üç ay boyunca tamamen halka açık olduğu anlamına gelir.

Kurumsal Kaynak Kodu Sızıntıları Nasıl Olur?

Büyük yazılım şirketleri milyonlarca satır kod üzerine kuruludur ve arada bir, şu ya da bu nedenle, bir kısmı sızabilir.

GitGuardian’ın geliştirici savunucusu Dwayne McDaniel, “Kötü aktörler elbette önemli bir rol oynuyor” diyor. “Geçen yıl Samsung ve Uber gibi Lapsus$ grubunu içeren davalarda gördük.”

Bilgisayar korsanları her zaman hikayenin bir parçası değildir. Twitter’ın durumunda, ikinci dereceden kanıtlar memnun olmayan bir çalışana işaret ediyor. Ve “Toyota’da gördüğümüz gibi, bir alt yüklenicinin özel bir kod tabanının bir kopyasını kamuya açık hale getirmesi gibi, bunun büyük bir kısmı da kodun istemeden ait olmadığı bir yerde bitmesinden geliyor” diye ekliyor. “Git ve CI/CD ile çalışmanın karmaşıklığı, modern uygulamalar için giderek artan sayıda depoyla birleştiğinde, özel depolardaki kodun yanlışlıkla genel hale gelebileceği anlamına gelir.”

İşletmeler İçin Kaynak Kod Sızıntıları Sorunu

Twitter ve onun gibi şirketler için kaynak kodu sızıntıları, siber güvenlik için telif hakkı ihlalinden çok daha büyük bir sorun olabilir. Özel bir depo halka açıldıktan sonra her türlü zarar gelebilir.

Synopsys Siber Güvenlik Araştırma Merkezi baş güvenlik stratejisti Tim Mackey, “Kaynak depolarının genellikle koddan daha fazlasını içerdiğini unutmamak önemlidir,” diyor. “Yazılımın nasıl yapılandırılması gerektiğine ilişkin ayrıntılarla birlikte test senaryoları, potansiyel olarak örnek veriler bulacaksınız.”

Kodda gizli hassas kişisel bilgiler ve kimlik doğrulama bilgileri de olabilir. Örneğin, “Müşterilere hiçbir zaman gönderilmesi amaçlanmayan bazı uygulamalar için, kaynak kod deposunda bulunan varsayılan yapılandırma yalnızca çalışan yapılandırma olabilir” diyor Mackey. Bilgisayar korsanları, bir sızıntının kurbanına karşı daha büyük ve daha iyi saldırılar gerçekleştirmek için çalınan kimlik doğrulama ve yapılandırma verilerini kullanabilir.

GitGuardian’dan McDaniel, bu nedenle “şirketler, sır depolamayı sır tespiti ile birleştirerek daha güvenli bir sır yönetimi stratejisi benimsemeli” diyor. “Kuruluşlar ayrıca mevcut sırlarını da denetlemelidir.[s] Bir kod sızıntısı meydana geldiğinde hangi sistemlerin risk altında olduğunu ve önceliklendirmede nereye odaklanılacağını bilmek için sızıntı durumu.”

Ancak sızıntının içeriden geldiği durumlarda – Twitter’da olduğu gibi – daha da dikkatli olunması gerekiyor. Mackey, bunun kapsamlı bir tehdit modellemesi ve bir kuruluşun kaynak kodu yönetiminin analizini gerektirdiğini söylüyor.

“Bu önemlidir, çünkü birisi bir kaynak kodu sızıntısını tetikleyebilirse, o zaman kaynak kodunu da değiştirme yeteneğine sahip olabilir” diyor. “Erişim için çok faktörlü kimlik doğrulaması kullanmıyorsanız, yalnızca onaylı kullanıcılara sınırlı erişimi zorunlu kılmıyorsanız, erişim haklarını zorunlu kılmıyorsanız ve erişim izleme kullanmıyorsanız, o zaman geliştirme ekiplerinizin yaptığı varsayımlardan birisinin nasıl yararlanabileceğini tam olarak göremeyebilirsiniz. kaynak kodu deposunu güvence altına aldı.”