Bu ayın başlarında Twilio ve Cloudflare’e yapılan saldırıların arkasındaki tehdit aktörü, 136 kuruluşu hedefleyen ve 9.931 hesabın kümülatif olarak ele geçirilmesiyle sonuçlanan daha geniş bir kimlik avı kampanyasıyla ilişkilendirildi.

Eylem kınandı 0 kat Group-IB tarafından, saldırıların ilk amacı “hedeflenen kuruluşların kullanıcılarından Okta kimlik bilgilerini ve iki faktörlü kimlik doğrulama (2FA) kodlarını almak” olduğu için.

Singapur merkezli şirket, saldırıların iyi tasarlanmış ve uygulanmış olduğunu söyleyerek, saldırganın kimlik hizmetleri sağlayıcısı Okta’nın müşterisi olan şirketlerin çalışanlarını seçtiğini söyledi.

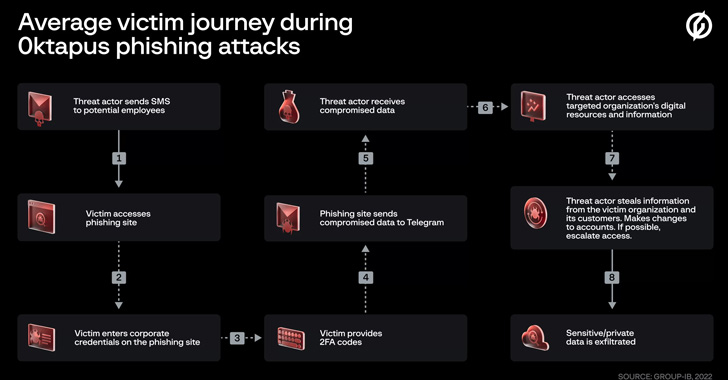

Çalışma tarzı, ilgili hedeflenen varlıkların Okta kimlik doğrulama sayfasını taklit eden kimlik avı sitelerine bağlantılar içeren hedeflere metin mesajları göndermeyi içeriyordu.

Group-IB, “Bu dava ilgi çekici çünkü düşük beceri yöntemleri kullanılmasına rağmen çok sayıda tanınmış kuruluşu tehlikeye atabildi.” Dedi. “Ayrıca, saldırganlar bir organizasyonu tehlikeye attıktan sonra, hızlı bir şekilde kendi ekseni etrafında dönerek sonraki tedarik zinciri saldırılarını başlatabildiler, bu da saldırının önceden dikkatlice planlandığını gösteriyor.”

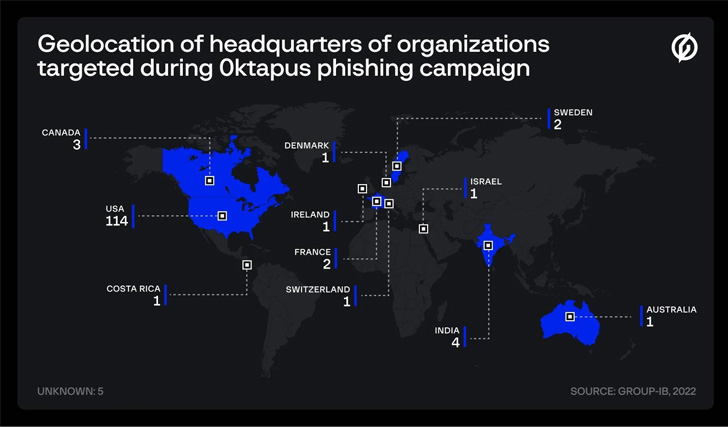

Bu amaç için en az 169 benzersiz kimlik avı alanının kurulduğu söyleniyor ve kurban organizasyonları öncelikle ABD (114), Hindistan (4), Kanada (3), Fransa (2), İsveç (2) ve Avustralya (1), diğerleri arasında. Bu web siteleri, daha önce belgelenmemiş bir kimlik avı kitinden yararlandıkları gerçeğiyle birleşti.

Etkilenen kuruluşların çoğunluğu yazılım şirketleridir ve bunları telekom, ticari hizmetler, finans, eğitim, perakende ve lojistik sektörlerine ait olanlar izlemektedir.

Saldırılarla ilgili dikkate değer olan, kullanıcı kimlik bilgileri, e-posta adresleri ve çok faktörlü kimlik doğrulama (MFA) kodlarını içeren güvenliği ihlal edilmiş bilgileri bırakmak için aktör kontrollü bir Telegram kanalının kullanılmasıdır.

Group-IB, X takma adını kullanan kanal yöneticilerinden birini, bireyin ABD’nin Kuzey Carolina eyaletinde olabileceğini öne süren bir Twitter ve GitHub hesabına bağlayabildiğini söyledi.

Kampanyanın nihai hedefleri belirsizliğini koruyor, ancak casusluk ve finansal olarak motive edildiğinden şüpheleniliyor, bu da tehdit aktörünün gizli verilere, fikri mülkiyete ve kurumsal gelen kutularına ve ayrıca fon sifonlarına erişmesini sağlıyor.

Bunun da ötesinde, Signal hesaplarını hackleme girişimleri, saldırganların aynı zamanda özel görüşmeleri ve diğer hassas verileri ele geçirmeye çalıştıkları anlamına geliyor. Bilgisayar korsanlarının telefon numaralarını ve çalışanların isimlerini nasıl elde ettiği hala bilinmiyor.

Group-IB analisti Roberto Martinez, “Tehdit aktörü saldırılarında şanslı olsa da, oltalama kampanyalarını karmaşık tedarik zinciri saldırıları başlatmak için dikkatlice planlamış olmaları çok daha olasıdır.” Dedi.

“Saldırıların önceden uçtan uca planlanıp planlanmadığı veya her aşamada fırsatçı eylemlerde bulunulup bulunulmadığı henüz belli değil. Ne olursa olsun, 0ktapus kampanyası inanılmaz derecede başarılı oldu ve bazıları için tam ölçeği bilinmeyebilir. zaman.”