.webp)

Rusya merkezli tanınmış gelişmiş kalıcı tehdit (APT) grubu Turla’nın Avrupa Dışişleri Bakanlığı’nın peşine düştüğü söyleniyor.

Bu yeni siber casusluk girişimi Turla’nın ne kadar yenilikçi ve ısrarcı olduğunu gösteriyor.

Grup 2004’ten beri faaliyet gösteriyor ve dünya çapında devlet kurumlarına ve önemli işletmelere yönelik yüksek profilli saldırılarıyla tanınıyor.

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers

Saldırı Vektörü: Microsoft Outlook’tan Suistimal Edildi

Trendmicro raporlarına göre, Ağustos 2018’de yapılması planlanan operasyon Microsoft Outlook’u ve Doğu Avrupa’nın favori e-posta istemcisi The Bat!’ı hedef alıyordu.

Turla, bu siteleri hackleyerek ve giden tüm e-postaları saldırganlara göndererek özel bilgilere erişmek istiyordu.

Bu yöntem, grubun yalnızca konuşmaları dinlemesine olanak sağlamakla kalmıyor, aynı zamanda komuta ve kontrol (C&C) sunucularına bilgi göndermek için e-postayı da kullanıyor.

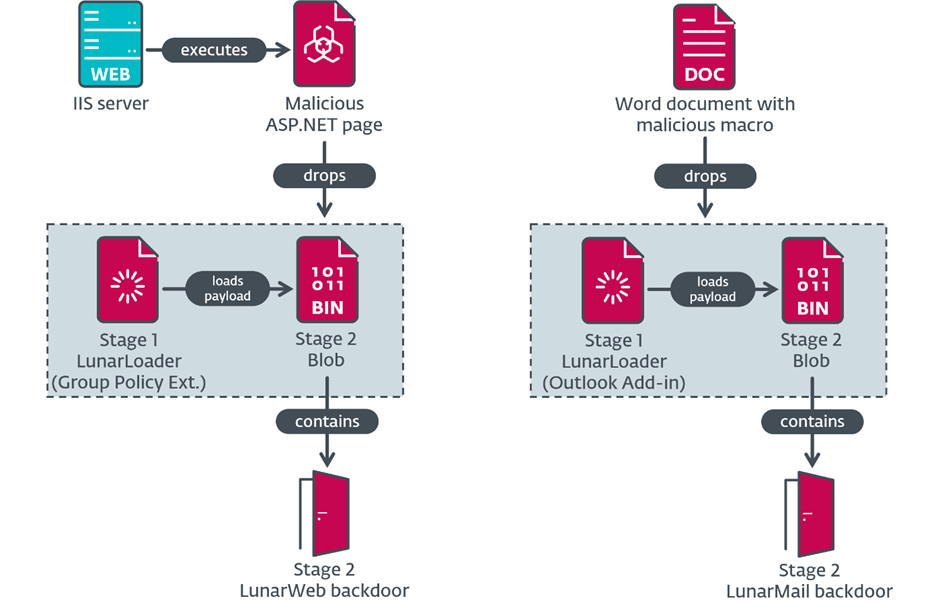

LunarWeb ve LunarMail, Avrupa Dışişleri Bakanlığı’nı ve onun diplomatik misyonlarını tehlikeye atmak için kullanıldı.

Turla’nın bu operasyondaki stratejisinin büyük bir kısmı, muhtemelen ilk ihlali gerçekleştirmek için de kullanılan özel hazırlanmış PDF dosyalarını kullanmaktı.

Grup, sistemlere girdikten sonra arka kapıları ve özel kötü amaçlı yazılımları içeren karmaşık araç setini kullanarak bunların üstesinden gelmek ve onlar üzerinde güç sahibi olmak istedi.

Araştırmacılar, başlangıçtaki tehlikenin tamamını bilmeseler de, sunucudaki tehlikelerden birinde kurulumla ilgili bir bileşen tespit ettiler: şu kaynak dosyalardan derlenmiş bir ASP.NET web sayfası:

- \aspnet_client\system_web.aspx

- \aspnet_client\system_web.cs

System_web.aspx, Microsoft Exchange Server’daki güvenlik açıklarından yararlanan, Çin uyumlu APT Hafnium’un bilinen bir IoC’sidir. Bunun bir tesadüf veya yanıltıcı bir işaret olduğunu düşünüyoruz.

System_web.aspx sayfası, zararsız görünen bir Zabbix aracı günlüğünü döndürür. SMSKey çerezi gizlice bir şifre gerektirir. Microsoft.SCCM.Update.Manager parolasını ve tuzunu kullanarak, bir AES-256 anahtarı ve IV, iki yerleşik blobun kodunu çözmek için oluşturulur ve bunlar, taraması kısıtlanmış bir dizindeki iki geçici dosyaya bırakılır.

Analizciler parolayı bilmiyor ancak dosya boyutları, Aşama 1 yükleyici ve Aşama 2 blob ile LunarWeb arka kapısıyla eşleşiyor.

Son bölümde kurulumculara, yükleyicilere ve yüklerine baktıktan sonra araştırmacılar daha önce iki arka kapı hakkında bilgi sahibi değildi.

LunarLoader yürütme sırasını başlatır.

Aşama 2 blob yolunun şifresini çözer ve simetrik bir anahtar şifresi olan RC4’ü kullanarak şifrelenmiş bir veriyi okur.

Bir muteks veya olay yerine, yalnızca bir yükleyici örneğinin etkin olmasını sağlamak için benzersiz bir ada sahip bir posta yuvasını açar ve oluşturur.

Bilgisayarın DNS etki alanı adının MD5 karması bir şifre çözme anahtarı oluşturur ve doğrular.

Bir PE dosyası oluşturmak için yükün şifresi AES-256 ile çözülür. LunarLoader, PE görüntü belleğini ayırır ve yeni bir iş parçacığında çalıştırılmak üzere dışa aktarılan bir PE işlev adının şifresini çözer. Fonksiyonun yansıtıcı bir yükleyicisi vardır.

DNS kullanarak yük şifresinin çözülmesi bir yürütme engelidir. Yükleyici yalnızca amaçlanan kuruluşta çalışır, bu da alan adı olmadan analiz yapılmasını engelleyebilir.

LunarLoader tek başına veya truva atı haline getirilmiş açık kaynaklı yazılımda çalışabilir.

İkincisi, bir Windows Yerel Yönetici Parola Çözümü bileşeni olan truva atı haline getirilmiş bir AdmPwd ile meydana geldi.

| Kalıcılık yöntemi | Yükleyici yolları | Ana makine süreci | Not |

| Grup ilkesi uzantısı | C:\Windows\System32\en-US\winnet.dll.mui C:\Program Files\LAPS\CSE\AdmPwd.dll* | svchost.exe -k GPSvcGroup | AdmPwd dll, Microsoft LAPS’ın bilinen meşru bir dosya yoludur. |

| Sistem DLL’sinin değiştirilmesi | C:\Windows\System32\tapiperf.dll | wmiprvse.exe | Meşru olanı değiştirmek Windows DLL’si. |

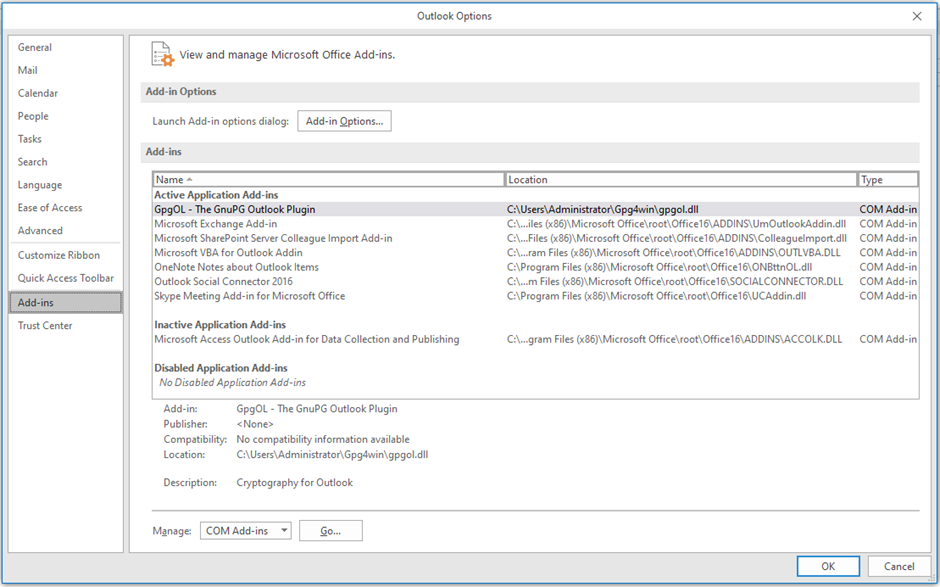

| Outlook eklentisi | %USERPROFILE%\Gpg4win\gpgol.dll | görünüm.exe | Yok |

Turla’nın stratejilerini ve araçlarını değiştirmesinin üzerinden uzun zaman geçti, bu da onu en gelişmiş ve zorlu APT gruplarından biri haline getiriyor.

Grubun, Carbon ve Kazuar gibi hem yaygın hem de nadir kötü amaçlı yazılım ailelerini kullanması ve uydulara dayalı komuta ve kontrol sistemlerine sahip olmasıyla tanınıyor.

Yıllar boyunca Turla düzenli olarak devlet kurumlarını, orduyu, okulları, araştırma laboratuvarlarını ve ilaç şirketlerini hedef aldı.

Avrupa Dışişleri Bakanlığı’na yönelik bu kampanya kamuoyuna açıklandığından beri, hackleme konusunda ülkeler arasında daha fazla işbirliği yapılması yönünde çağrılar yapılıyor.

Bilgiyi ve işleri yapmanın en iyi yollarını paylaşmak, ülkeler ve gruplar için Turla gibi devlet destekli aktörlerden gelen tehditlerle mücadelede çok önemli görülüyor.

Bir yükleyicinin, kod çakışmalarının ve talimatların paylaşılmasına rağmen arka kapılar farklı C&C iletişim teknikleri kullanır. İlk arka kapı olan LunarWeb, Windows Update trafiğini taklit etmek için HTTP(S) kullanır.

İkinci arka kapı olan LunarMail, Outlook’tan e-posta yoluyla veri çalmak için PNG veya PDF dosyalarını kullanıyor.

MITRE ATT&CK teknik

Bu tablo MITRE ATT&CK çerçevesinin 15. sürümü kullanılarak oluşturulmuştur..

| Taktik | İD | İsim | Tanım |

| Keşif | T1591 | Mağdur Kuruluş Bilgilerini Toplayın | LunarMail’in iletişim yöntemi, ele geçirilen kurumlar hakkında önceden bilgi sahibi olunduğunu gösterir. |

| Kaynak geliştirme | T1583.002 | Altyapıyı Edinme: DNS Sunucusu | Aşama 0 makrosu, ClouDNS tarafından sağlanan ücretsiz DNS barındırma hizmetinden bir etki alanına ping gönderir. |

| T1583.003 | Altyapıyı Edinme: Sanal Özel Sunucu | Turla, C&C sunucuları için VPS barındırma sağlayıcılarını kullanmıştır. | |

| T1584.003 | Uzlaşma Altyapısı: Sanal Özel Sunucu | Turla, C&C amaçları için güvenliği ihlal edilmiş VPS’leri kullandı. | |

| T1586.002 | Ele Geçirilen Hesaplar: E-posta Hesapları | Turla, LunarMail arka kapısıyla iletişim kurmak için ele geçirilmiş olması muhtemel e-posta hesaplarını kullandı. | |

| T1587.001 | Yetenekleri Geliştirin: Kötü Amaçlı Yazılım | Turla, yükleyiciler ve arka kapılar da dahil olmak üzere özel kötü amaçlı yazılımlar geliştirdi. | |

| Uygulamak | T1047 | Windows Yönetim Araçları | LunarWeb, WMI sorgularını kullanarak sistem bilgilerini alır. |

| T1059 | Komut ve Komut Dosyası Tercümanı | LunarWeb ve LunarMail, Lua komut dosyalarını çalıştırabilir. | |

| T1059.001 | Komut ve Komut Dosyası Yorumlayıcısı: PowerShell | LunarWeb, PowerShell komutlarını çalıştırabilir. | |

| T1059.003 | Komut ve Komut Dosyası Yorumlayıcısı: Windows Komut Kabuğu | LunarWeb, kabuk komutlarını cmd.exe aracılığıyla çalıştırabilir. | |

| T1059.005 | Komut ve Komut Dosyası Yorumlayıcısı: Visual Basic | Aşama 0 Word belgesi bir VBA makrosu içerir. | |

| T1106 | Yerel API | LunarWeb ve LunarMail çeşitli Windows API’lerini kullanır. | |

| T1204.002 | Kullanıcının Yürütmesi: Kötü Amaçlı Dosya | Yerel Sistemden Alınan Veriler | |

| Kalıcılık | T1137.006 | Office Uygulaması Başlatma: Eklentiler | LunarMail yükleyicisi bir Outlook eklentisi olarak kalıcıdır. |

| T1547 | Önyükleme veya Oturum Açma Otomatik Başlatma Yürütmesi | LunarWeb yükleyicisi, Grup İlkesi uzantısı olarak kalıcıdır. | |

| T1574 | Kaçırma Yürütme Akışı | LunarWeb yükleyicisi, sistem DLL’si tapiperf.dll değiştirilerek kalıcı hale getirilir. | |

| Savunmadan Kaçınma | T1027 | Karmaşık Dosyalar veya Bilgiler | LunarWeb ve LunarMail, diskte AES-256 şifrelidir. |

| T1027.003 | Gizlenmiş Dosyalar veya Bilgiler: Steganografi | LunarMail, sızıntı verilerini bir PNG görüntüsüne veya PDF belgesine dönüştürür. | |

| T1027.007 | Karmaşık Dosyalar veya Bilgiler: Dinamik API Çözünürlüğü | LunarMail, MAPI işlevlerini dinamik olarak çözer. | |

| T1027.009 | Gizlenmiş Dosyalar veya Bilgiler: Gömülü Yükler | LunarMail yükleyicisi, DOCX formatındaki bir belgeye katıştırılmış yüklere sahiptir. | |

| T1036.005 | Maskeleme: Meşru Ad veya Konumu Eşleştirin | LunarWeb ve LunarMail yükleme zincirleri tarafından kullanılan dosya adları meşru dosyaları taklit eder. | |

| T1070.004 | Gösterge Kaldırma: Dosya Silme | LunarWeb ve LunarMail, yükleme zincirlerini silerek kendilerini kaldırabilirler. | |

| T1070.008 | Gösterge Kaldırma: Posta Kutusu Verilerini Temizle | LunarMail, C&C iletişimleri için kullanılan e-posta mesajlarını siler. | |

| T1140 | Dosyaların veya Bilgilerin Gizlemesini Kaldırma/Kodunu Çözme | LunarWeb ve LunarMail, RC4’ü kullanarak dizelerinin şifresini çözer. | |

| T1480.001 | Uygulama Korkulukları: Çevresel Anahtarlama | LunarLoader, DNS alan adından türetilen bir anahtarı kullanarak yükünün şifresini çözer. | |

| T1620 | Yansıtıcı Kod Yükleme | LunarWeb ve LunarMail, yansıtıcı bir yükleyici kullanılarak yürütülür. | |

| Keşif | T1007 | Sistem Hizmeti Keşfi | LunarWeb hizmetlerin bir listesini alır. |

| T1016 | Sistem Ağ Yapılandırması Keşfi | LunarWeb ağ bağdaştırıcısı bilgilerini alır. | |

| T1057 | Süreç Keşfi | LunarWeb, çalışan işlemlerin bir listesini alır. | |

| T1082 | Sistem Bilgisi Keşfi | LunarWeb, işletim sistemi sürümü, BIOS sürümü, alan adı ve ortam değişkenleri gibi sistem bilgilerini alır. LunarMail ortam değişkenlerini alır. | |

| T1518.001 | Yazılım Keşfi: Güvenlik Yazılımı Keşfi | LunarWeb, WMI sorgusu aracılığıyla kurulu güvenlik çözümlerini keşfeder wmic /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get *. | |

| Toplamak | T1005 | LunarWeb ve LunarMail, toplanan verilerin sıkıştırılması için statik olarak bağlantılı bir Zlib kitaplığı kullanır. | LunarWeb ve LunarMail, güvenliği ihlal edilmiş makineden dosya yükleyebilir. |

| T1074.001 | Veri Aşamalandırması: Yerel Veri Aşamalandırma | LunarMail, verileri %TEMP% içindeki bir dizinde düzenler. | |

| T1113 | Ekran görüntüsü | LunarMail ekran görüntüleri yakalayabilir. | |

| T1114.001 | E-posta Koleksiyonu: Yerel E-posta Koleksiyonu | LunarMail, gönderilen e-posta mesajlarının alıcılarını toplar ve Outlook profillerinin e-posta adreslerini toplayabilir. | |

| T1560.002 | Toplanan Verileri Arşivle: Kütüphane aracılığıyla arşivle | LunarWeb ve LunarMail, toplanan verilerin sıkıştırılması için statik olarak bağlantılı bir Zlib kitaplığı kullanır. | |

| Komuta ve kontrol | T1001.002 | Veri Gizleme: Steganografi | LunarWeb, JPG veya GIF görsellerinde gizlenmiş komutları alabilir. LunarMail, PNG görsellerinde gizlenmiş komutları alır ve PNG görsellerinde veya PDF belgelerinde gizlenmiş verileri dışarı çıkarır. |

| T1001.003 | Veri Gizleme: Protokol Kimliğine Bürünme | LunarWeb, sahte bir Ana Bilgisayar başlığı ve bilinen URI’leri kullanarak C&C iletişimlerinde meşru etki alanlarını taklit eder. | |

| T1071.001 | Uygulama Katmanı Protokolü: Web Protokolleri | LunarWeb, C&C iletişimleri için HTTP’yi kullanır. | |

| T1071.003 | Uygulama Katmanı Protokolü: Posta Protokolleri | LunarMail, C&C iletişimleri için e-posta mesajlarını kullanır. | |

| T1090.001 | Proxy: Dahili Proxy | LunarWeb, C&C iletişimleri için bir HTTP proxy kullanabilir. | |

| T1095 | Uygulama Dışı Katman Protokolü | Aşama 0 makrosu, ICMP protokolünü kullanarak C&C sunucusuna ping gönderir. | |

| T1132.001 | Veri Kodlama: Standart Kodlama | LunarWeb, C&C sunucusundan base64 kodlu verileri alabilir. | |

| T1573.001 | Şifreli Kanal: Simetrik Kriptografi | LunarWeb ve LunarMail, C&C iletişimlerini AES-256 kullanarak şifreler. | |

| T1573.002 | Şifreli Kanal: Asimetrik Kriptografi | LunarWeb ve LunarMail, C&C iletişimlerinde kullanılan AES anahtarını RSA-4096 kullanarak şifreler. | |

| Süzme | T1020 | Otomatik Süzme | LunarWeb ve LunarMail, toplanan verileri otomatik olarak C&C sunucusuna aktarır. |

| T1030 | Veri Aktarımı Boyutu Sınırları | LunarWeb, 1,33 MB’ın üzerindeki sızdırılmış verileri birden çok küçük parçaya böler. LunarMail, sızdırılan verileri içeren e-posta eklerinin boyutunu sınırlar. | |

| T1041 | C2 Kanalı Üzerinden Süzme | LunarWeb ve LunarMail, C&C kanalı üzerinden veri sızdırıyor. |

On-Demand Webinar to Secure the Top 3 SME Attack Vectors: Watch for Free