Büyük metropol alanlarda turistleri fark etmek genellikle kolaydır çünkü çevredeki gökdelenlere yukarıya, yerel halka göre çok daha fazla bakma eğilimindedirler. Güvenlik uzmanları, aynı turist dinamiğinin, veri hırsızlığı ve fidye yazılımı gibi yıkıcı saldırılara yol açan neredeyse tüm bilgisayar izinsiz girişlerinde ölü bir eşantiyon olduğunu ve daha fazla kuruluşun, bu davranışı sergileyen yetkili kullanıcılar ve cihazlar tespit edildiğinde alarm veren basit sanal tuzaklar kurması gerektiğini söylüyor. .

Geçen ay yayınlanan bir blog yazısında, Cisco Talos ağ altyapısına yönelik yüksek karmaşıklıktaki saldırıların oranında endişe verici bir artış” görüldüğünü söyledi. Cisco’nun uyarısı, gezegendeki en iyi korunan ağlardan bazılarını hedef alan başarılı veri fidye ve devlet destekli siber casusluk saldırılarının ortasında geldi.

Ancak Cisco, artan karmaşıklığına rağmen, daha fazla kuruluşun ağ turisti gibi davranan yeni gelen siber suçluların açık işaretlerini aramaya başlaması durumunda veri hırsızlığına yol açan pek çok ilk izinsiz girişin tomurcuk halinde engellenebileceğini söylüyor.

“Burada konuşulması gereken en önemli şeylerden biri, gördüğümüz her vakada, tehdit aktörlerinin, ortamınızı anlamak (ve kontrol etmek) isteyen birinin atacağı türden ‘ilk adımlar’ atıyor olmasıdır. ” Cisco’nun ela burton yazdı “Gözlemlediğimiz örnekler arasında ‘show config’, ‘show interface’, ‘show route’, ‘show arp table’ ve ‘show CDP komşusu’ gerçekleştiren tehdit aktörleri yer alıyor. Tüm bu eylemler, saldırganlara bir yönlendiricinin ağa bakış açısının bir resmini ve sahip oldukları dayanak noktalarını anlamalarını sağlıyor.”

Cisco’nun uyarısı, eskiyen, ömrünü tamamlamış ağ yönlendiricilerindeki güvenlik açıklarını kötüye kullanan Çin ve Rusya’dan gelen casusluk saldırılarıyla ilgiliydi. Ancak çok önemli bir düzeyde, saldırganların ağınızda bu ilk dayanağı nasıl ve neden elde ettiği önemli değildir.

Ağ güvenlik duvarınızdaki veya dosya aktarım cihazınızdaki sıfır gün güvenlik açıkları olabilir. Daha acil ve birincil endişeniz şu olmalıdır: Bu ilk dayanağı ne kadar çabuk tespit edebilir ve ayırabilirsiniz?

Cisco’nun daha eski yönlendiricilere karşı sergileyen saldırganları tanımladığı turist davranışının aynısı, fidye yazılımı ve veri fidye saldırılarında da inanılmaz derecede yaygındır – saldırganlar kurbanın önemli ağ varlıklarını metodik olarak tanımlayıp tehlikeye attıkça genellikle günler veya haftalar içinde gizlice ortaya çıkarlar.

Bu sanal rehine durumları genellikle davetsiz misafirlerin, çalınan kimlik bilgilerine ve güvenliği ihlal edilmiş bilgisayarlara erişimi yeniden satan karanlık ağ aracılarından hedefin ağına erişim satın almasıyla başlar. Sonuç olarak, bu çalınan kaynaklar olası veri hırsızları tarafından ilk kez kullanıldıklarında, neredeyse her zaman saldırganlar, yerel sistemden kurbanın ağında tam olarak kim ve nerede olduklarını doğrulamasını isteyen bir dizi temel komut çalıştıracaktır.

Modern siber saldırılarla ilgili bu temel gerçeklik -siber suçluların neredeyse her zaman yabancı bir ağa ilk kez girdiklerinde kim ve nerede olduklarına “bakarak” kendilerini yönlendirmeleri- adlı yenilikçi bir güvenlik şirketinin iş modelini oluşturuyor. Düşünmekher türlü şüpheli faaliyete tanık olunduğunda bir uyarı gönderebilen, kullanımı kolay tuzak telleri veya “kanaryalar” verir.

Thinkst web sitesi, “Pek çok kişi, güvenliği ihlal edilmiş ana bilgisayarlarda (ve nadiren normal kullanıcılar/kullanım tarafından) saldırganlar tarafından ezici bir şekilde çalıştırılan bir avuç komut olduğuna dikkat çekti” diye açıklıyor. “Kod imzalama sunucunuzdaki bir kullanıcı whoami.exe’yi çalıştırdığında güvenilir bir uyarı vermek, 1. haftada (saldırganlar işin içine girmeden önce) bir güvenlik açığı yakalamakla CNN’ye yapılan saldırıyı öğrenmek arasındaki fark anlamına gelebilir.”

Bu kanaryalar – veya “kanarya belirteçleri” – normal dosyalara gömülmek içindir ve birisinin bir e-postayı açtığını izleyen bir web işaretçisi veya web böceği gibi davranır.

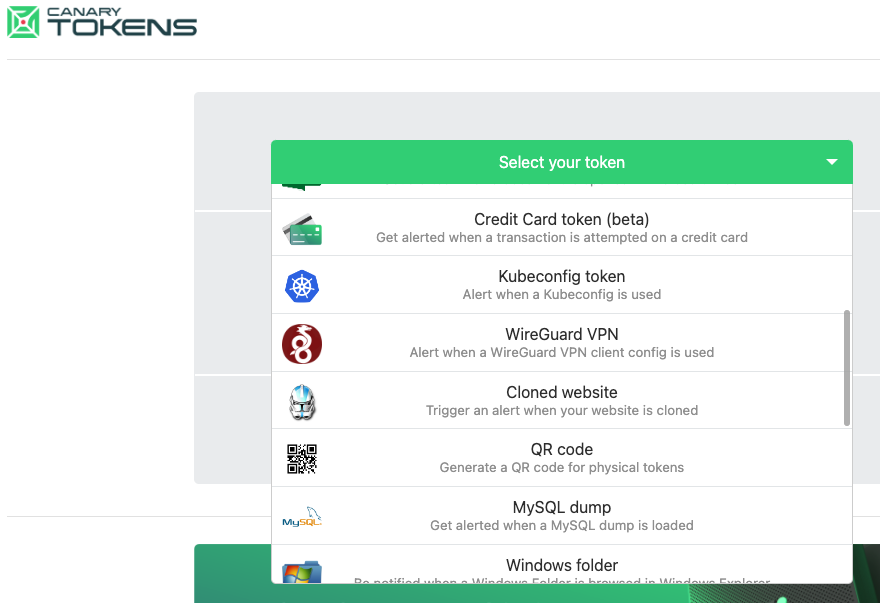

Thinkst Canary’den Canary Tokens web sitesi, yaklaşık iki düzine ücretsiz özelleştirilebilir kanaryayı listeler.

Canary Tokens belgeleri, “Bunu yaptığınızı hayal edin, ancak dosya okumaları, veritabanı sorguları, işlem yürütmeleri veya günlük dosyalarındaki kalıplar için” diyor. “Canarytokens, tüm bunları ve daha fazlasını yaparak, ayrı bal küpleri kurmak yerine üretim sistemlerinize tuzaklar yerleştirmenize olanak tanır.”

Thinkst, ağa izinsiz girenlerin kafasını karıştırmak, bozmak ve dolandırmak için tasarlanan sözde “aldatma” veya “bal küpü” hizmetleri sunan, gelişmekte olan bir endüstri ile birlikte çalışır. Ancak Thinkst’in kurucusu ve CEO’su KrebsOnSecurity ile yapılan bir röportajda Daha Fazla çoğu aldatma tekniğinin bir dereceye kadar kibir içerdiğini söyledi.

Meer, “Yani, ağınızda, içeri girmeye çalışan insanlarla casusa karşı casus oynayan aldatma ekipleriniz olacak ve bu, tüm bu karşı istihbarat olayı haline gelecek,” dedi. “Kimsenin bunun için gerçekten zamanı yok. Bunun yerine, kelimenin tam anlamıyla tersini söylüyoruz: Muhtemelen tüm bunlara sahipsiniz. [security improvement] sonsuza kadar sürecek projeler. Ama tüm bunları yaparken şu 10 kanaryayı bırakın, çünkü diğer her şeyi yapmak uzun zaman alacak.”

Buradaki fikir, ağınızın veya web uygulamalarınızın çok az sayıda yetkili kullanıcının girmesi gereken hassas alanlarına tuzaklar kurmaktır. Daha da önemlisi, kanarya jetonlarının kendisi bir saldırgan için işe yaramaz. Örneğin, bu AWS canary belirteci kesinlikle bulutunuzun dijital anahtarları gibi görünür, ancak belirtecin kendisi erişim sağlamaz. Bu sadece kötü adamlar için bir yem ve dokunulduğunda ve dokunulduğunda bir uyarı alırsınız.

Kanarya belirteçleriyle ilgili güzel bir şey, Thinkst’in onları ücretsiz vermesidir. canarytokens.org adresine gidin ve aşağıdakiler de dahil olmak üzere mevcut belirteçlerin açılır menüsünden seçim yapın:

-belirli bir URL ziyaret edildiğinde uyarı vermek üzere tasarlanmış bir web hatası / URL belirteci;

-bir ana bilgisayar adı istendiğinde uyarı veren bir DNS belirteci;

-belirli bir Amazon Web Services anahtarı kullanıldığında uyarı veren bir AWS belirteci;

-belirli bir Windows yürütülebilir dosyası veya DLL çalıştırıldığında uyarı vermek için bir “özel exe” belirteci;

– şüpheli bir Windows komutu çalıştırıldığında uyarı vermek için “hassas komut” belirteci.

-belirli bir Excel veya Word dosyasına erişildiğinde uyarı veren bir Microsoft Excel/Word belirteci.

Meer, “ıslak boya” işaretinin insanları yeni boyanmış bir yüzeye dokunmaya teşvik etmesi gibi, saldırganların da yabancı bir ağa girdiklerinde ve önemli dijital varlıklar gibi görünen şeylere rastladıklarında genellikle kendilerini alamadıklarını söylüyor.

Meer, “Bir saldırgan sunucunuza gelir ve bulut ortamınızın anahtarını bulursa, bunu bir kez denememeleri gerçekten çok zor,” dedi. “Ayrıca, bu tür aktörler bir ağa indiklerinde kendilerini yönlendirmeleri gerekiyor ve bunu yaparken kanaryalara takılıp kalacaklar.”

Meer, canary belirteçlerinin, güvenlik zayıflıkları için kendi bilgisayar sistemlerini ve ağlarını sürekli olarak araştırmak isteyen şirketler tarafından işe alınan veya istihdam edilen güvenlik uzmanları olan “kırmızı ekipler” oldukları kadar saldırganları çelme olasılığının yüksek olduğunu söylüyor.

“Canary belirteçlerinin kavramı ve kullanımı, bir nihai hedef için alternatif araçlar bulmak yerine, bir etkileşim sırasında kazanılan kimlik bilgilerini kullanma konusunda beni çok tereddüt etti.” yazdı Shubham Şahbir penetrasyon test cihazı ve güvenlik firmasının kurucu ortağı Varlık notları. “Eğer amaç saldırganlar için harcanan süreyi artırmaksa, canary belirteçleri iyi çalışır.”

Thinkst, yerel ağa canary token sunucusu olarak kurulmak üzere tasarlanmış küçük bir donanım aygıtı tarafından desteklenen, Thinkst’in ücretli bir sürümü olan Canary Tools’u satarak para kazanıyor.

Meer, “Sofistike bir savunma ekibiniz varsa, bu şeyleri gerçekten ilginç yerlere koymaya başlayabilirsiniz,” dedi. “Herkes işlerinin basit olduğunu söylüyor ama biz buna takıntılıyız. Gerçekten o kadar basit olmalı ki insanlar onu mahvedemez. Ve işe yararsa, güvenlik paranızın karşılığını en iyi şekilde alacaksınız.”

Daha fazla okuma:

Karanlık Okuma: Kimlik Bilgisi Kanaryaları Saldırganlar için Mayın Tarlası Oluşturuyor

NCC Grubu: Bir Thinkt Canary’yi Etkileşimli Bir Bal Küpü Olacak Şekilde Genişletmek

Cruise Automation’ın kanarya belirteçlerini dağıtma deneyimi