Aaron Bray, Kurucu Ortak ve CEO

Birkaç hafta önce PyPI, “Geçen hafta dizinde oluşturulan kötü niyetli kullanıcıların ve kötü niyetli projelerin hacmi” nedeniyle kullanıcıların kaydolma ve yeni paketler yükleme yeteneğini geçici olarak devre dışı bıraktığını duyurdu. PyPI, hareketin biraz abartılı olduğunu belirtse de, saldırganların yazılım tedarik zincirini zehirlemek ve geliştirici ortamlarını tehlikeye atmak amacıyla açık kaynak ekosistemindeki tekniklerini geliştirdiği bir zamanda geldiği için manşetlere taşındı. Ve çalışıyor.

Kapanmadan önce, doğru şeyi yapmaya çalışan herhangi bir paket yöneticisini alt edecek kalıcı bir saldırı vardı: GitHub’daki kötü bir aktör, depolarını Python’da yazılmış ve PyPI’da barındırılan kötü amaçlı yazılımla bağladı. Kötü amaçlı yazılımı PyPI’den kaldırıldıktan dakikalar sonra, aynı kötü amaçlı yazılım PyPI’da biraz farklı bir adla yeniden doğar. Saldırganlar, insanların en iyi çabalarını engellemek için otomasyonu benimsediklerinden, bu bir kısır döngüdür.

Durum, işletmelerin şu anda uzlaşmaya başladığı birkaç temel zorluğun altını çiziyor:

- Kuruluşların internette yabancılar tarafından yayınlanan ücretsiz ve açık kaynaklı yazılımlara körü körüne güvenmelerinden kaynaklanan risklerin altını çiziyor. Bu, tüm alt kullanıcıları ve yararlanıcıları için muazzam miktarda değer oluşturdukları için kesinlikle paket kayıtlarını küçümsemek anlamına gelmez, ancak bir saldırı vektörü olarak ele alınma konusundaki hassasiyetlerini vurgular.

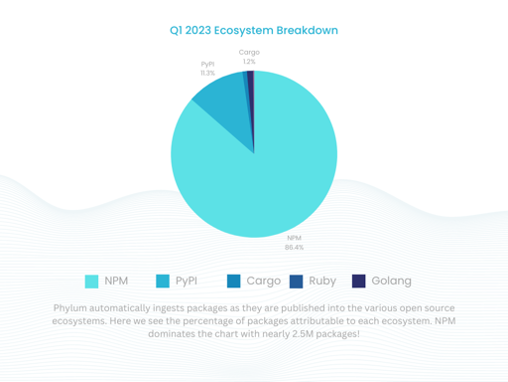

- Açık kaynak ekosistemindeki kötü aktörlerin ne kadar yaygın hale geldiğini kanıtlıyor. Ekibim yaklaşık bir buçuk yıl önce açık kaynak ekosistemini ilk kez izlemeye başladığında, kötü amaçlı paketlerde sık sık ani artışlar görüyorduk. yüzlerce her ay. Şimdi, 2023’ün sadece ilk çeyreğinde, neredeyse 900.000 nesnel olarak kötü olan paketler – açıkça kötü amaçlı veya spam.

- Çoğu şirketin elinde bulunan araçlar ve süreçler, saldırganların açık kaynak ekosisteminde uyguladıkları taktiklere karşı savunma yapacak donanıma sahip değildir. Girişimlerin çoğu ya taramaya odaklanır envanterYazılım Malzeme Listesi’nin (SBOM’ler) veya SLSA çerçevesinin oluşturulması ve yönetimi gibi düzenleyici veya sektörel girişimlere uymak veya tasdik geliştirme süreci sırasında varlıkların kurcalanmamasını sağlamaya odaklanır. Bu, yazılım bileşenlerini oluşturmaya dahil olan girdiler, çabalar ve bireyler ve bunların beklendiği gibi davranıp davranmayacakları konusunda bir kör nokta bırakır.

Bu yeni gerçeklik, şirketlerin kendilerine şu soruyu sormalarına neden oluyor: Uygulamalarımızı oluşturmak için güvendiğimiz açık kaynaklı paketlere nasıl güvenebiliriz? Ve alışık olduğumuz inovasyon hızını engellemeden yazılım tedarik zincirimizi nasıl güvence altına alabiliriz?

Temel olarak, bir iş riski açısından kuruluşlar kendilerini köşeye sıkıştırmıştır. Açık kaynak bileşenlerinin kullanımı son yıllarda hızla arttı ve endüstri araştırmaları, ortalama bir projenin bileşimini geniş bir dikey yelpazede %10-30’luk yetersiz bir özel kodla %70-90 açık kaynak arasında bir yere koyuyor. Daha da kötüsü, tehdit aktörleri bu ekosistemlerde ve yazılım tedarik zincirinde her zamankinden daha aktif. saldırılar her ikisi de daha yaygın olmaya devam etti Ve daha hedefli. Bu sorunlar, bir “siyah kuğu olayı” olmaktan ziyade, geliştiricilerin artık seçtikleri bir paketin yasal veya kötü amaçlı olduğundan emin olmakta zorlandıkları ve güvenlik ekiplerinin olay sırasında hangi şeylerin yüklendiği konusunda tamamen karanlıkta kaldığı bir noktaya yükseldi. yazılım geliştirme süreci.

Açık kaynak kullanımının ve güveninin trend çizgisi yalnızca zaman geçtikçe artacak şekilde ayarlanmıştır. Aslında, son derece katı yönergeler altında çalışan DoD’nin CIO’su bile açık kaynaklı yazılımlara daha fazla güvenilmesini zorunlu kıldı. Bunu akılda tutarak, sadece hatırlamak önemlidir ne kadar zor izleme, bu denklemdeki hizmet sağlayıcılar içindir. Python ekosisteminin ana ağırlık merkezi olan PyPI’de paketlerin yönetişimi ve kürasyonu, neredeyse tamamen birkaç gönüllü kişi tarafından yönetiliyor. Çoğu paket kaydı, özellikle yönetilmesi gereken paket yayınlarının hacmi düşünüldüğünde, benzer şekilde yetersizdir. Desteklediğimiz ekosistemlerde her gün ortalama 50.000 paket yayınlandığını görüyoruz.

Saldırganlar bu ekosistemleri hedef almaya devam ederken ve yeni yapay zeka ve otomasyon yenilikleri ortaya çıktıkça, paket kayıt şirketlerinin bu yükü tek başına yönetmesini nasıl bekleyebiliriz?

Günün sonunda kuruluşların geliştiricilerini ve geçim kaynaklarının temelini oluşturan uygulamaları korumak için daha fazla sorumluluk taşıması gerekiyor. İşletmelerin kod güvenliğini sağlama ve yazılım tedarik zincirlerini koruma hakkında bildiklerini düşündükleri her şeyi sorgulamaya başlamalarının zamanı geldi. Bir paket kayıt defteri bir dahaki sefere kapandığında, bu iyi olabilir. Sonra ne?

Yazar

Aaron Bray, Phylum’un Kurucu Ortağı ve CEO’su

Aaron, yazılım mühendisliği ve bilgi güvenliği alanlarında çalışan 14 yıllık deneyime sahiptir. Aaron’un geçmişteki araştırmaları, program sentezi, kötü amaçlı yazılım çeşitliliği, yazılım anormalliği tespiti ve doğal dil işleme tekniklerinin ikili analize uygulanmasına odaklanmıştır.

reklam