Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), yakın zamanda Amerika Birleşik Devletleri’ndeki kritik bir altyapı kuruluşunda gerçekleştirilen Kırmızı Takım Değerlendirmesinden (RTA) elde edilen bulguları ayrıntılı olarak açıkladı.

Üç ay boyunca gerçekleştirilen değerlendirmede, kuruluşun siber güvenlik savunmasını, tespit yeteneklerini ve müdahale hazırlığını değerlendirmek için gerçek dünyadaki siber saldırılar simüle edildi.

Bu kapsamlı analiz, kullanılan taktiklere, tekniklere ve prosedürlere (TTP’ler) ve siber güvenlik direncini artırmak için öğrenilen derslere ışık tutuyor.

Kırmızı Takım Değerlendirmesinin Amacı ve Kapsamı

CISA’nın kırmızı takım değerlendirmeleri, güvenlik açıklarını belirlemek ve kurumsal savunmaları test etmek için karmaşık düşman taktiklerini simüle etmeyi amaçlamaktadır.

Kritik bir altyapı kuruluşu olan hedef kuruluş, siber güvenlik risklerini daha iyi anlamak için bu RTA’yı talep etti.

KOBİ ve MSP Siber Güvenlik Liderleri için 2024 MITRE ATT&CK Sonuçlarından Yararlanma – Ücretsiz Web Seminerine Katılın

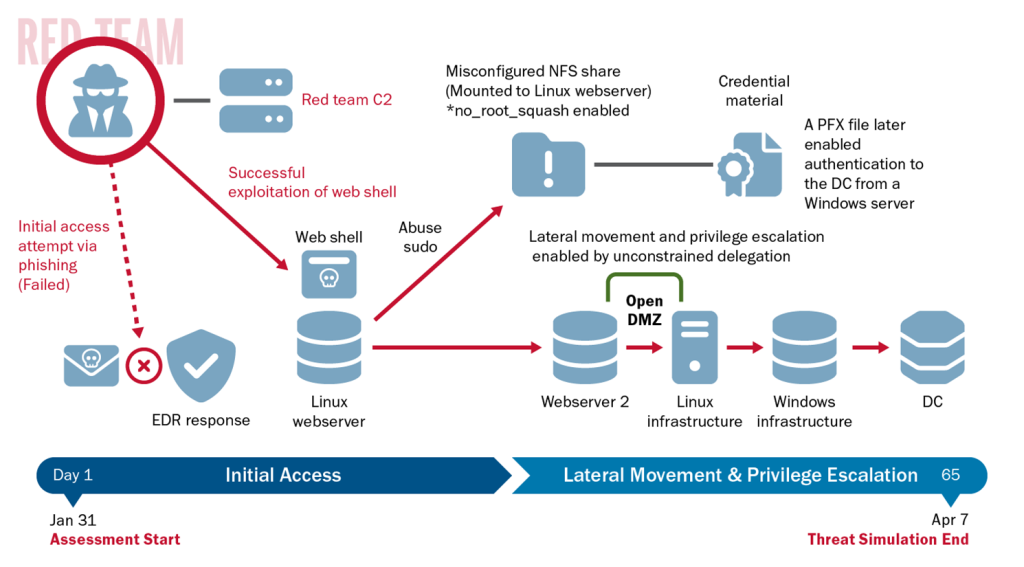

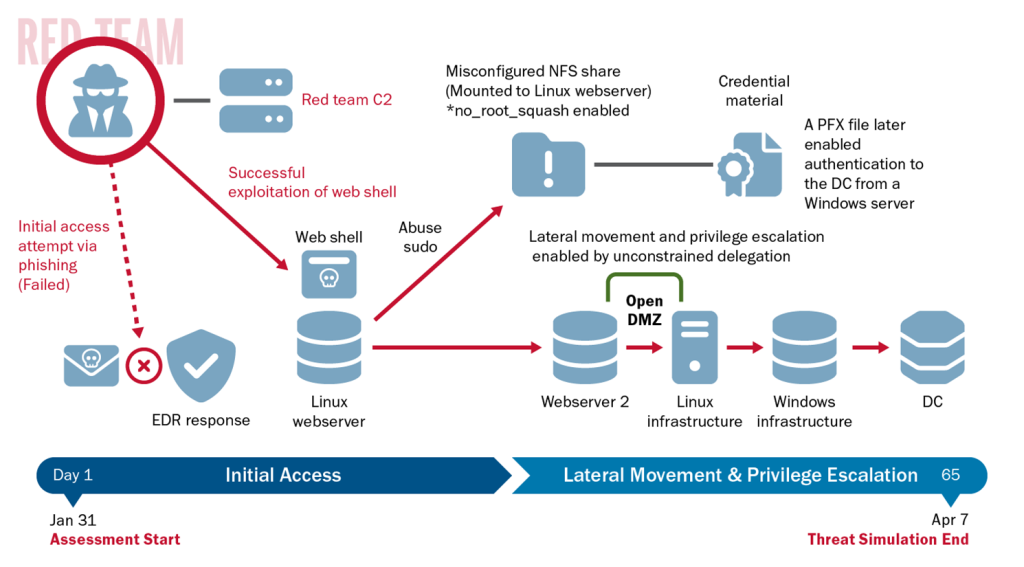

Değerlendirme sırasında kırmızı ekip, kuruluşun teknoloji ortamına ilişkin önceden bilgi sahibi olmadan faaliyet gösterdi. Değerlendirme iki aşamaya ayrıldı:

- Aşama I (Düşman Simülasyonu): Kırmızı ekip, kuruluşun ağına sızmaya, kalıcılığı korumaya, tespit edilmekten kaçınmaya ve hassas iş sistemlerine (SBS’ler) erişmeye çalıştı.

- Aşama II (Savunmacı Tepki Testi): Kırmızı ekip, kuruluşun şüpheli faaliyetlere verdiği tepkiyi değerlendirmek için ölçülebilir olayları tetikledi.

Bulgular MITRE ATT&CK® çerçevesiyle eşlendi ve ağ savunucuları ve yazılım üreticileri için güvenlik açıklarını azaltmaya yönelik öneriler içeriyordu.

Temel Bulgular: Taktikler, Teknikler ve Prosedürler (TTP’ler)

Kırmızı ekip, kuruluşun ağ varlıkları, çalışanları ve savunma araçları hakkında ayrıntıları toplamak için açık kaynak keşifleriyle başladı.

Kuruluşun güçlü e-posta savunması nedeniyle ilk hedef odaklı kimlik avı girişimleri başarısız oldu. Bununla birlikte, daha fazla keşif, yama yapılmamış, internete bakan bir Linux sunucusunda önceden var olan bir web kabuğunu ortaya çıkardı.

Önceki bir Güvenlik Açığı Açıklama Programından (VDP) kalan bu güvenlik açığı, kırmızı ekibin ilk erişim elde etmesine olanak sağladı.

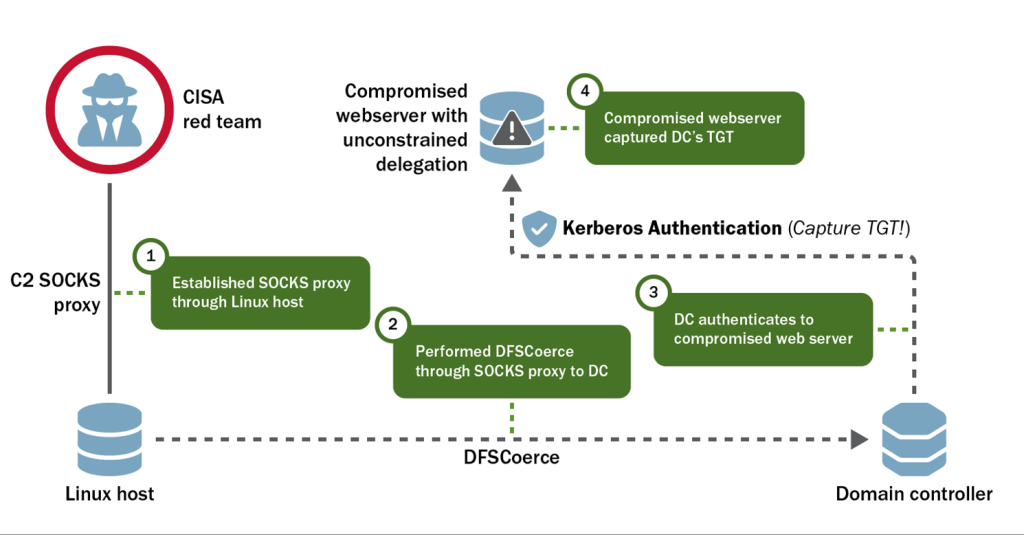

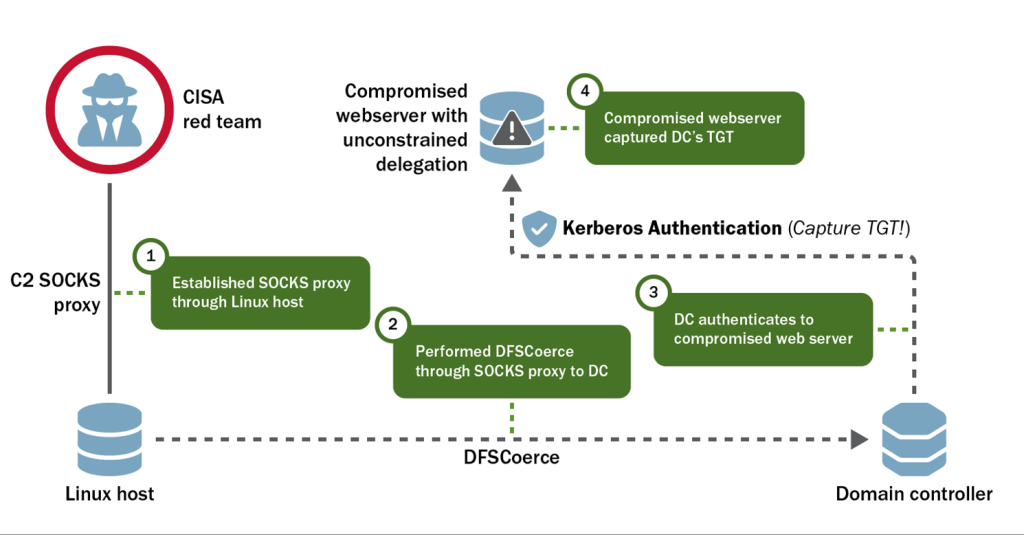

Kırmızı ekip, erişim elde ettikten sonra, ayrıcalıkları artırmak ve kimlik bilgileri elde etmek için Ağ Dosya Sistemi (NFS) paylaşımındaki yanlış yapılandırmalardan yararlandı.

SSH özel anahtarlarından, etki alanı denetleyicilerinde sınırsız yetkilendirmeden ve Kerberos bilet verme biletlerinden (TGT’ler) yararlanarak kuruluşun askerden arındırılmış bölgesinden (DMZ) iç ağına yatay olarak geçtiler. Kırmızı takım aşağıdaki gibi ileri teknikler kullandı:

- Ayrıcalıkları yükseltmek için sudo yanlış yapılandırmalarından yararlanılıyor.

- kullanarak Kırmızı Kerberos biletlerini yakalama aracı.

- Etki alanı hesaplarını taklit etmek için “altın biletler” oluşturmak.

Komuta ve kontrol (C2) için ekip, HTTPS iletişimlerini, etki alanı yönlendirme gibi gizleme tekniklerini ve bulut tabanlı yeniden yönlendiriciler gibi üçüncü taraf altyapısını kullandı.

Bu yöntemler, savunmacıların kötü niyetli faaliyetleri kırmızı takıma atfetmelerini zorlaştırdı.

Defender Zorlukları ve Ağ Güvenlik Açıkları

Kuruluşun Uç Nokta Tespit ve Yanıt (EDR) araçları birçok kırmızı ekip etkinliğini tespit edemedi. Bazı uyarılar oluşturulmuş olmasına rağmen ağ savunucuları tarafından bunlara göre işlem yapılmadı. Temel sorunlar şunları içeriyordu:

- S4U2Self ve DCSync etkinliği gibi Active Directory (AD) ve Kerberos anormalliklerinin izlenmemesi.

- Linux ve Windows etki alanları arasında yanal harekete olanak sağlayan yetersiz bölümleme.

- DMZ’de izinsiz giriş tespit sistemi (IDS) bulunmadığından, kötü amaçlı trafik tespit edilmeden kalır.

Kuruluşun etkinleştirme kararı no_root_squash eski NFS paylaşımlarındaki hassas kimlik bilgileri açığa çıkarken, eski Windows Server 2012 R2 sistemleri daha fazla istismar için bir giriş noktası sağladı.

Kuruluşun sonunda web kabuğunu tespit etmesine ve kırmızı ekibin erişiminin çoğunu sonlandırmasına rağmen, bu eylemler gecikti. Kritik güvenlik açıklarının derhal giderilememesi, kırmızı ekibin kararlılığını korumasına olanak sağladı.

CISA, alan adı ihlali olasılığını azaltmak için yazılım ürünlerinde daha sıkı kontrollerin uygulanmasını önerdi. Buna güvenli varsayılan yapılandırmalar, ayrıcalıklı eylemler için yerleşik izleme ve gelişmiş günlük kaydı özellikleri dahildir.

Kırmızı Takım Başarıları ve Savunmacı Kazanır

Zorluklara rağmen kuruluş, tehditleri azaltmada kısmi başarı gösterdi:

- İlk erişim için kullanılan web kabuğunu tespit edip düzelttiler.

- Ağ savunucuları, tehdit avcılığı ve NetFlow analizi yoluyla Linux ana bilgisayarlarındaki kalıcı implantları tespit etti.

- Bazı savunma araçları, başlangıçtaki kimlik avı yüklerini başarıyla engelledi.

Ancak kırmızı ekibin EDR çözümlerini atlama ve ağlar arasında yanal olarak hareket etme yeteneği, daha iyi görünürlük ve yanıt yeteneklerine olan ihtiyacın altını çizdi.

CISA kırmızı takım değerlendirmesi, hedeflenen kuruluş için kritik bir öğrenme fırsatı sunarak tespit, yanıt ve konfigürasyon yönetimindeki zayıflıkları ortaya çıkardı.

CISA, TTP’lerini ve kuruluşun savunma eylemlerini belgeleyerek, ağ savunucularını sektörler genelinde siber güvenlik duruşlarını güçlendirmek için eyleme dönüştürülebilir bilgilerle donattı.

Analyze cyber threats with ANYRUN's powerful sandbox. Black Friday Deals : Get up to 3 Free Licenses.