Truva atına bulaşmış Tor Tarayıcı yükleyicilerindeki artış, virüslü kullanıcıların kripto para birimi işlemlerini çalan pano ele geçiren kötü amaçlı yazılımla Rusları ve Doğu Avrupalıları hedefliyor.

Kaspersky analistleri, bu saldırının yeni veya özellikle yaratıcı olmamasına rağmen, hala etkili ve yaygın olduğu ve dünya çapında birçok kullanıcıyı etkilediği konusunda uyarıda bulunuyor.

Bu kötü niyetli Tor yükleyicileri dünya çapındaki ülkeleri hedeflerken, Kaspersky çoğunun Rusya ve Doğu Avrupa’yı hedeflediğini söylüyor.

Kaspersky, “Bunu, Tor Projesi’nin kendisi tarafından bildirilen, 2021’in sonunda Rusya’da Tor Projesi web sitesinin yasaklanmasıyla ilişkilendiriyoruz.”

“İkincisine göre Rusya, 2021’de Tor kullanıcı sayısına göre en büyük ikinci ülkeydi (günlük 300.000’den fazla kullanıcı veya tüm Tor kullanıcılarının %15’i ile).”

Kötü amaçlı Tor Tarayıcı yükleyicileri

Tor Tarayıcı, kullanıcıların IP adreslerini gizleyerek ve trafiklerini şifreleyerek web’de anonim olarak gezinmelerine olanak tanıyan özel bir web tarayıcısıdır.

Tor ayrıca, standart arama motorları tarafından indekslenmeyen veya normal tarayıcılar aracılığıyla erişilemeyen “karanlık web” olarak bilinen özel soğan alanlarına erişim için de kullanılabilir.

Kripto para birimi sahipleri, Tor tarayıcısını kripto para birimleriyle işlem yaparken gizliliklerini ve anonimliklerini geliştirmek veya kripto olarak ödenen yasa dışı karanlık web pazarı hizmetlerine erişmek istedikleri için kullanabilirler.

Trojanlaştırılmış Tor kurulumları, genellikle resmi satıcı Tor Project’in “güvenliği güçlendirilmiş” sürümleri olarak tanıtılır veya Tor’un yasak olduğu ülkelerdeki kullanıcılara gönderilir, bu da resmi sürümün indirilmesini zorlaştırır.

Kaspersky, bu yükleyicilerin, çoğu durumda güncelliğini yitirmiş olsa da Tor tarayıcısının standart bir sürümünü ve kullanıcının sisteminde kendi kendine ayıklanacak şekilde ayarlanan parola korumalı bir RAR arşivinin içine gizlenmiş ekstra bir yürütülebilir dosya içerdiğini söylüyor.

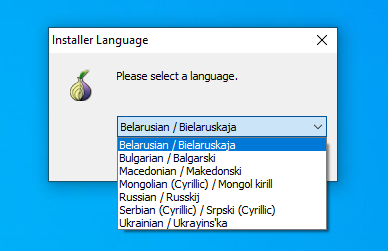

Yükleyiciler ayrıca ‘torbrowser_ru.exe’ gibi adlarla yerelleştirilir ve kullanıcıların tercih ettikleri dili seçmelerine olanak tanıyan dil paketleri içerir.

Kaynak: Kaspersky

Standart Tor tarayıcı ön planda başlatılırken, arşiv arka planda kötü amaçlı yazılımı ayıklar ve onu yeni bir süreç olarak çalıştırırken aynı zamanda sistem otomatik başlatmasına kaydeder. Ek olarak, kötü amaçlı yazılım, ihlal edilen sistemde saklanmak için bir uTorrent simgesi kullanır.

.jpg)

Kaynak: Kaspersky

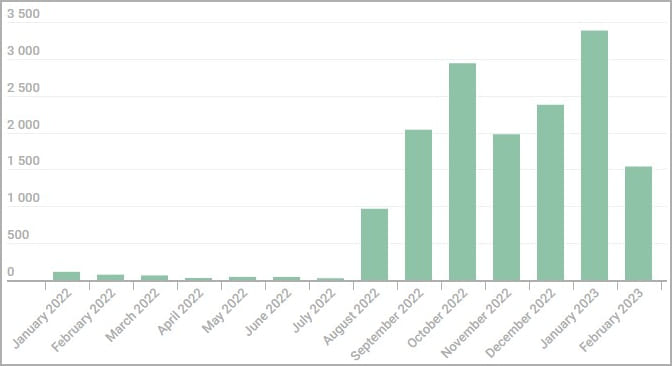

Kaspersky, güvenlik ürünleri kullanıcılarından alınan verilere göre Ağustos 2022 ile Şubat 2023 arasında 52 ülkede bu Tor yükleyicilerinin 16.000 çeşidini tespit etti.

Çoğunluk Rusya ve Doğu Avrupa’yı hedef alırken, ABD, Almanya, Çin, Fransa, Hollanda ve İngiltere’yi de hedef aldıkları görüldü.

Kaynak: Kaspersky

Pano kaçırma

Kripto para adreslerinin yazılması uzun ve karmaşık olduğundan, bunların önce panoya kopyalanması ve ardından başka bir programa veya web sitesine yapıştırılması yaygın bir uygulamadır.

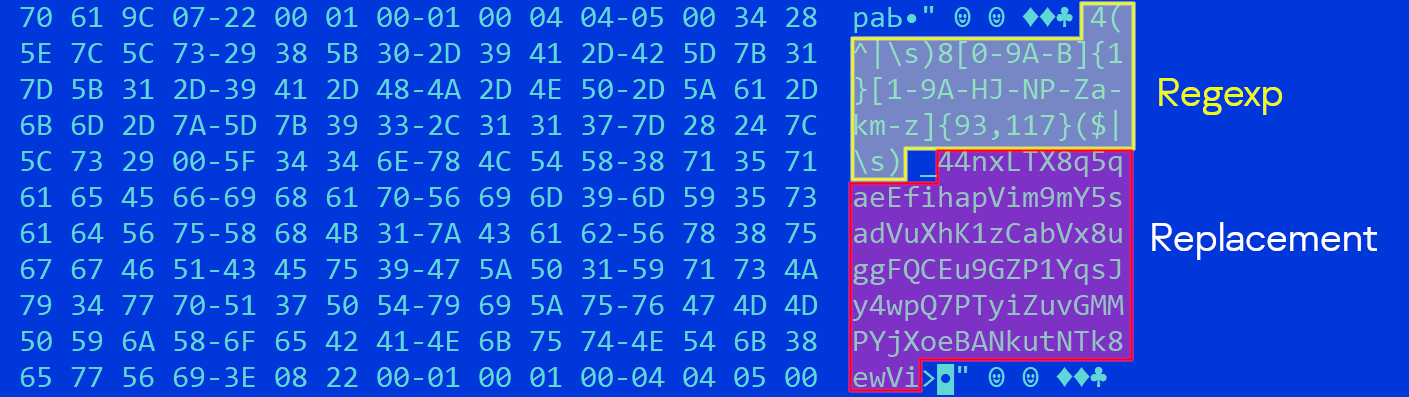

Kötü amaçlı yazılım, normal ifadeleri kullanarak tanınabilir kripto cüzdan adresleri için panoyu izler ve bir tane algılandığında, onu tehdit aktörlerinin sahip olduğu ilişkili bir kripto para birimi adresiyle değiştirir.

Kullanıcı kripto para adresini yapıştırdığında, bunun yerine tehdit aktörünün adresi yapıştırılacak ve saldırganların gönderilen işlemi çalmasına izin verilecek.

Kaynak: Kaspersky

Kaspersky, tehdit aktörünün her kötü amaçlı yazılım örneğinde sabit kodlu bir listeden rastgele seçilen binlerce adres kullandığını söylüyor. Bu, cüzdan izlemeyi, raporlamayı ve yasaklamayı zorlaştırır.

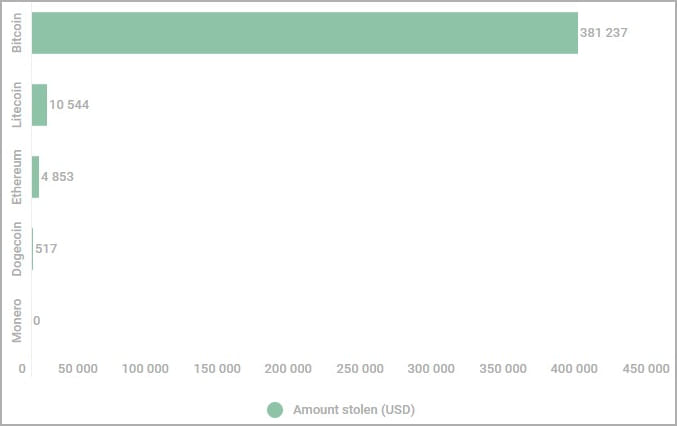

Siber güvenlik şirketi, değiştirilen adresleri çıkarmak için topladığı yüzlerce kötü amaçlı yazılım örneğini paketinden çıkardı ve bunların, izlenemeyen Monero hariç yaklaşık 400.000 $ çaldıklarını tespit etti.

Kaynak: Kaspersky

Bu, yalnızca belirli bir kötü amaçlı yazılım yazarı tarafından yürütülen tek bir kampanyadan çalınan paradır ve neredeyse kesinlikle farklı yazılımlar için truva atı yükleyicileri kullanan başka kampanyalar vardır.

Pano korsanlarından korunmak için yalnızca güvenilir/resmi kaynaklardan, bu durumda Tor Projesi web sitesinden yazılım yükleyin.

Bir kesme makinesinin size bulaşıp bulaşmadığını kontrol etmek için basit bir test, bu adresi kopyalayıp Not Defterinize yapıştırmaktır: bc1heymalwarehowaboutyourreplacethisaddress.

Değiştirilirse, sisteminizin güvenliği ihlal edilmiş demektir.