TrickMo Android bankacılık truva atının 16 damlalık ve 22 ayrı komuta ve kontrol (C2) altyapısına bağlı, Android PIN’lerini çalmak için tasarlanmış yeni özelliklere sahip kırk yeni çeşidi doğada tanımlandı.

Bu, Cleafy’nin şu anda dolaşımda olan tüm varyantları olmasa da bazılarını inceleyen daha önceki bir raporunun ardından Zimperium tarafından rapor ediliyor.

TrickMo ilk olarak 2020 yılında IBM X-Force tarafından belgelendi ancak en az Eylül 2019’dan bu yana Android kullanıcılarına yönelik saldırılarda kullanıldığı düşünülüyor.

Sahte kilit ekranı Android PIN’lerini çalıyor

Yeni TrickMo sürümünün temel özellikleri arasında tek seferlik şifre (OTP) müdahalesi, ekran kaydı, veri sızdırma, uzaktan kontrol ve daha fazlası yer alıyor.

Kötü amaçlı yazılım, kendisine ek izinler vermek ve gerektiğinde istemlere otomatik olarak dokunmak için güçlü Erişilebilirlik Hizmeti iznini kötüye kullanmaya çalışıyor.

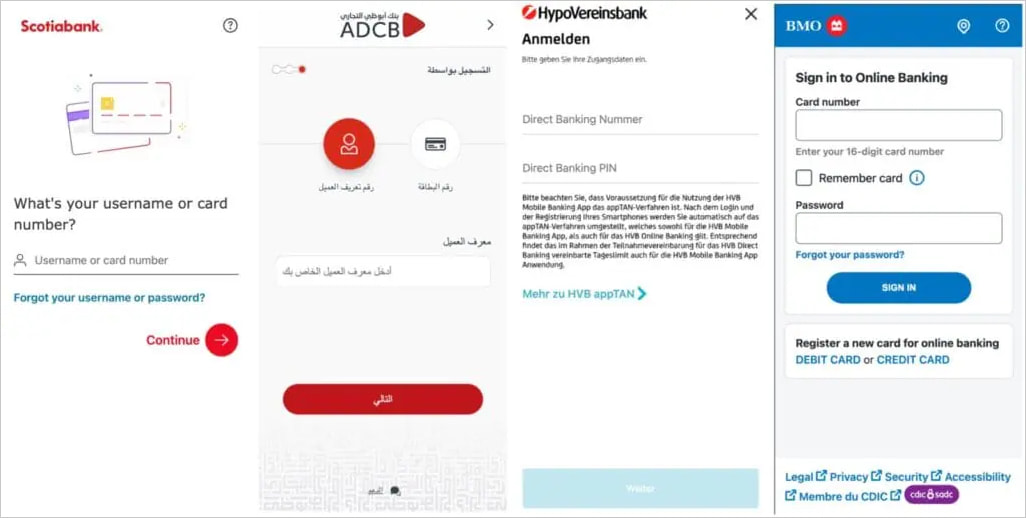

Bir bankacılık truva atı olarak, hesap kimlik bilgilerini çalmak ve saldırganların yetkisiz işlemler gerçekleştirmesini sağlamak için kullanıcılara çeşitli bankalara ve finans kurumlarına kimlik avı giriş ekranları katmanları sunar.

Kaynak: Zimperium

Bu yeni varyantları inceleyen Zimperium analistleri, aynı zamanda, kullanıcının kilit açma düzenini veya PIN’ini çalmak için tasarlanmış, gerçek Android kilit açma istemini taklit eden yeni bir aldatıcı kilit açma ekranının da olduğunu bildiriyor.

Zimperium, “Aldatıcı Kullanıcı Arayüzü, harici bir web sitesinde barındırılan ve cihazda tam ekran modunda görüntülenen, meşru bir ekran gibi görünmesini sağlayan bir HTML sayfasıdır” diye açıklıyor.

“Kullanıcı kilit açma modelini veya PIN’ini girdiğinde, sayfa, yakalanan PIN veya model ayrıntılarını benzersiz bir cihaz tanımlayıcıyla (Android Kimliği) birlikte bir PHP komut dosyasına iletir.”

Kaynak: Zimperium

PIN’in çalınması, saldırganların, cihaz aktif olarak izlenmediği zamanlarda, muhtemelen geç saatlerde, cihazda sahtekarlık yapmak üzere cihazın kilidini açmasına olanak tanır.

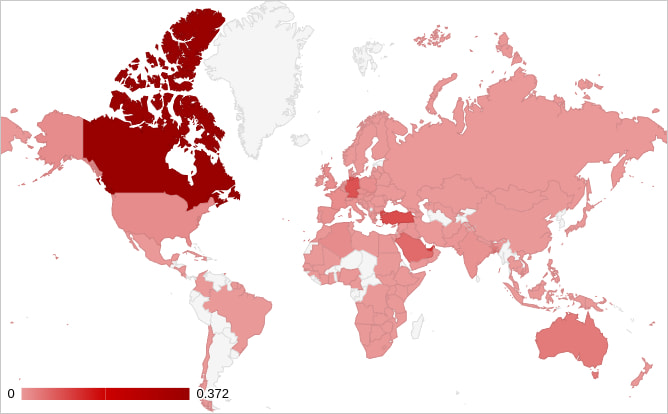

Maruz kalan kurbanlar

Uygun şekilde güvence altına alınmayan C2 altyapısı nedeniyle Zimperium, çoğu Kanada’da bulunan ve önemli sayıda kişi Birleşik Arap Emirlikleri, Türkiye ve Almanya’da bulunan en az 13.000 kurbanın bu kötü amaçlı yazılımdan etkilendiğini de tespit edebildi.

Kaynak: Zimperium

Zimperium’a göre bu sayı “birkaç C2 sunucusuna” karşılık geliyor, dolayısıyla TrickMo kurbanlarının toplam sayısı muhtemelen daha yüksek.

Zimperium, “Analizimiz, kötü amaçlı yazılım kimlik bilgilerini başarıyla sızdırdığında IP listesi dosyasının düzenli olarak güncellendiğini ortaya çıkardı” diye açıklıyor.

“Bu dosyalarda, çok sayıda güvenliği ihlal edilmiş cihaza ve Tehdit Aktörü tarafından erişilen önemli miktarda hassas veriye işaret eden milyonlarca kayıt keşfettik.”

Cleafy, kurban verilerini daha geniş siber suç topluluğunun erişimine açık hale getirebilecek yanlış yapılandırılmış C2 altyapısı nedeniyle daha önce kamuoyundan tehlike göstergelerini gizlemişti. Zimperium artık her şeyi bu GitHub deposuna göndermeyi seçti.

Ancak TrickMo’nun hedefleme kapsamı, VPN, akış platformları, e-ticaret platformları, ticaret, sosyal medya, işe alım ve kurumsal platformlar dahil olmak üzere bankacılığın ötesindeki uygulama türlerini (ve hesaplarını) kapsayacak kadar geniş görünüyor.

Cleafy, mağdur verilerini daha geniş siber suç topluluğuna ifşa edebilecek yanlış yapılandırılmış C2 altyapısı nedeniyle daha önce kamudan ödün verildiğine dair göstergeleri gizlemişti, ancak Zimperium artık her şeyi bu GitHub deposunda yayınlamayı tercih etti.

TrickMo şu anda kimlik avı yoluyla yayılıyor; bu nedenle, bulaşma olasılığını en aza indirmek için, SMS veya tanımadığınız kişilerin doğrudan mesajları aracılığıyla gönderilen URL’lerden APK indirmekten kaçının.

Google Play Koruma, TrickMo’nun bilinen türlerini tespit edip engeller; bu nedenle, kötü amaçlı yazılımlara karşı savunmada bunun cihazda etkin olmasını sağlamak çok önemlidir.