Açığa çıkan bir Trello API, özel e-posta adreslerinin Trello hesaplarına bağlanmasına olanak tanıyarak hem genel hem de özel bilgiler içeren milyonlarca veri profilinin oluşturulmasına olanak tanır.

Trello, Atlassian’a ait olan ve işletmeler tarafından verileri ve görevleri panolar, kartlar ve listeler halinde düzenlemek için yaygın olarak kullanılan bir çevrimiçi proje yönetimi aracıdır.

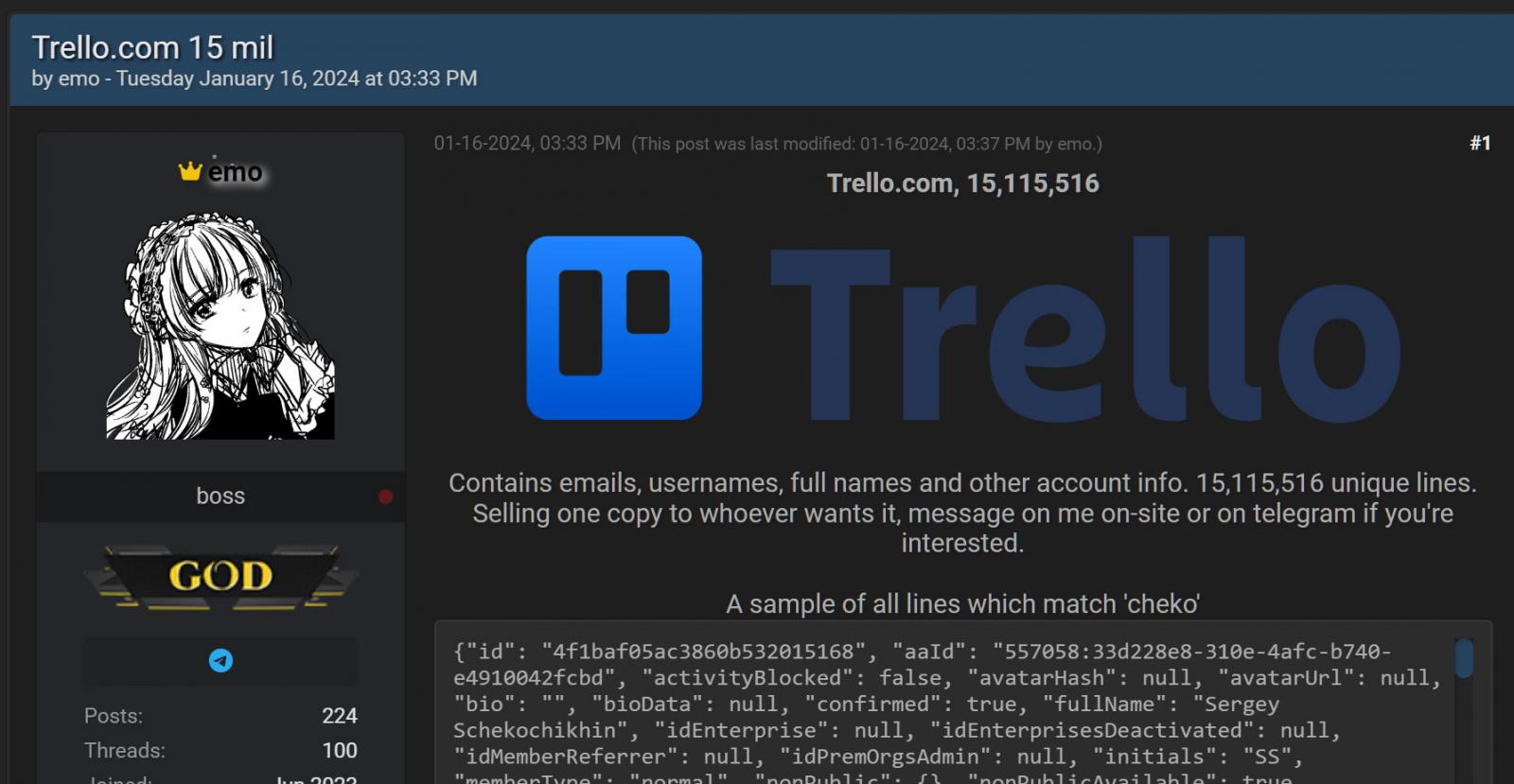

Trello veri sızıntısı haberi geçen hafta ’emo’ takma adını kullanan bir kişinin popüler bir bilgisayar korsanlığı forumunda 15.115.516 Trello üyesinin verilerini satmaya kalkışmasıyla geldi.

Bilgisayar korsanlığı forumundaki gönderide “E-postalar, kullanıcı adları, tam adlar ve diğer hesap bilgilerini içerir. 15.115.516 benzersiz satır” yazıyor.

“Bir kopyasını isteyene satıyorum, eğer ilgileniyorsanız bana siteden veya telgraftan mesaj atın.”

Kaynak: BleepingComputer

Bu profillerdeki verilerin neredeyse tamamı herkese açık olsa da profillerle ilişkili e-posta adresleri kamuya açık değildir.

BleepingComputer geçen hafta veri sızıntısıyla ilgili olarak Trello ile iletişime geçtiğinde, bize bunun Trello’nun sistemlerine yetkisiz erişim yoluyla değil, kamuya açık veriler kazınarak toplandığı söylendi.

Trello’nun sahibi Atlassian geçen hafta BleepingComputer’a şöyle konuştu: “Tüm kanıtlar, bir tehdit aktörünün önceden var olan bir e-posta adresi listesini halka açık Trello kullanıcı profilleriyle karşılaştırarak test ettiğini gösteriyor.”

“Kapsamlı bir araştırma yürütüyoruz ve Trello’ya veya kullanıcı profillerine yetkisiz erişime dair herhangi bir kanıt bulamadık.

Ancak tehdit aktörünün e-posta adreslerini nasıl doğrulayabildiğine dair hikayenin daha fazlası olduğu anlaşılıyor.

Açığa çıkan bir API’nin kötüye kullanılması

Emo ile yapılan bir görüşmede BleepingComputer, e-posta adreslerini genel Trello profilleriyle ilişkilendirmek için herkese açık bir API’nin kullanıldığını öğrendi.

Trello, geliştiricilerin hizmeti uygulamalarına entegre etmelerine olanak tanıyan bir REST API’si sunar. API uç noktalarından biri, geliştiricilerin, kullanıcıların Trello kimliğine veya kullanıcı adına göre bir profil hakkındaki genel bilgileri sorgulamasına olanak tanır.

Ancak emo, bu API uç noktasını bir e-posta adresi kullanarak da sorgulayabileceğinizi ve ilişkili bir hesap varsa genel profil bilgilerini alabileceğinizi keşfetti.

Emo ayrıca API’nin herkese açık olarak erişilebilir olduğunu, yani bir Trello hesabına giriş yapmadan veya bir API kimlik doğrulama anahtarı kullanmadan sorgulanabileceğini söyledi.

Tehdit aktörü daha sonra 500 milyon e-posta adresinden oluşan bir liste oluşturdu ve bunları bir Trello hesabıyla ilişkili olup olmadıklarını belirlemek için API’ye gönderdi.

BleepingComputer’a Trello’nun API’sinin IP adresi başına hız sınırlaması olduğu söylense de tehdit aktörü, API’yi sürekli sorgulamaya devam etmek amacıyla bağlantıları döndürmek için proxy sunucuları satın aldıklarını söyledi.

API, o zamandan beri kimlik doğrulama gerektirecek şekilde sıkılaştırıldı ancak hâlâ ücretsiz hesap oluşturan herkes tarafından kullanılabilir.

BleepingComputer, kötüye kullanımı önlemek için API’yi daha da güvenli hale getirip getirmeyeceklerini öğrenmek için Trello ile iletişime geçti ve aşağıdaki beyanı paylaştı:

“Trello REST API tarafından etkinleştirilen Trello kullanıcılarının, üyeleri veya konukları e-posta adresleriyle genel panolarına davet etmelerine olanak sağlandı. Ancak, bu araştırmada ortaya çıkarılan API’nin kötüye kullanımı göz önüne alındığında, API’de kimlik doğrulaması yapılmayacak şekilde bir değişiklik yaptık. kullanıcılar/hizmetler, başka bir kullanıcının genel bilgilerini e-posta yoluyla talep edemez. Kimliği doğrulanmış kullanıcılar, bu API’yi kullanarak yine başka bir kullanıcının profilinde herkese açık olan bilgileri talep edebilir. Bu değişiklik, API’nin kötüye kullanımını önlemekle ‘herkese açık bir panoya davet etme’ seçeneğini korumak arasında bir denge kurar. “E-postayla” özelliği kullanıcılarımız için çalışıyor. API’nin kullanımını izlemeye ve gerekli önlemleri almaya devam edeceğiz.”

Veriler zaten herkese açık olduğundan, herkese açık verilerin toplanması genellikle bir endişe kaynağı olmasa da, Trello hesaplarıyla ilişkili e-posta adreslerinin yalnızca hesap sahibi tarafından bilinmesi amaçlanmıştı.

Bu nedenle, e-posta gibi özel verileri genel profile bağlamak sızıntının ciddiyetini artırır.

Ayrıca bu bilgiler, şifreler gibi daha hassas bilgileri çalmak için Trello’yu taklit eden hedefli kimlik avı kampanyalarında kullanılabilir.

İlgililer için Trello sızıntısı Eklendi Herkesin sızdırılan 15 milyon e-posta adresi arasında olup olmadığını kontrol etmesine olanak tanıyan Have I Been Pwned veri ihlali bildirim hizmetine.

Benzer bir sızıntı, 2021’de tehdit aktörlerinin, kullanıcıların e-posta adreslerini ve telefon numaralarını girip bunların bir Twitter kimliğiyle ilişkili olup olmadığını doğrulamalarına olanak tanıyan bir Twitter API hatasından yararlanmasıyla meydana geldi.

Tehdit aktörleri, kimlik için genel Twitter verilerini kazımak için başka bir API kullandı ve genel verileri Twitter kullanıcılarının ilgili özel e-posta adresleri ve telefon numaralarıyla birleştirdi.

Twitter bu kusuru Ocak 2022’de düzeltti ancak o zamana kadar artık çok geçti; birden fazla tehdit aktörü sonuçta 200 milyondan fazla Twitter profilinin verilerini sızdırıyordu.