ABD devlet kurumları ve yasa yapıcılarının TP-Link’in ürünlerini ABD’de yasaklamayı düşündüğü bildirilirken, şirketin şu anda siber saldırganlar tarafından en çok güvenlik açığından yararlanılan ağ sağlayıcıları listesinde üst sıralarda yer alacağı düşünülebilir.

Uzak bir ihtimal değil.

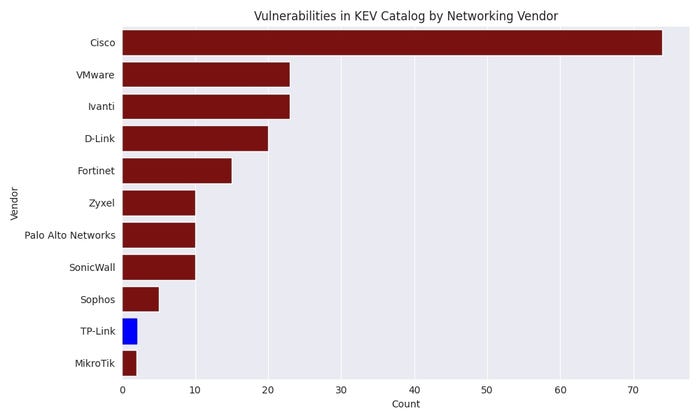

Ürünleri tüketiciler ve küçük işletmeler arasında popüler olan Çinli firmanın şu anda Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından hazırlanan Bilinen İstismara Uğrayan Güvenlik Açıkları (KEV) listesinde iki güvenlik sorunu var; Cisco Systems için 74, Ivanti için 23. ve D-Link için 20.

Ancak ABD hükümet yetkililerinin endişesi, bilinen güvenlik açıklarından ziyade, yönlendiricilerinin ABD’deki (pazarın yaklaşık üçte ikisini oluşturduğu) popülerliği ve şirketin bu güvenlik önlemlerine ne ölçüde bağlı olduğu gibi bilinmeyen risklerle ilgili. Çin hükümeti.

Genişletilmiş Nesnelerin İnterneti (IoT) güvenliği CEO’su Thomas Pace, hiçbir araştırmacı TP-Link yönlendiricilerinde belirli bir arka kapı veya sıfır gün güvenlik açığını belirtmemiş olsa da, siyasi ve ekonomik rakip olan bir ülkenin ürünlerini kısıtlamanın mantıksız olmadığını söylüyor. NetRise firması ve ABD Enerji Bakanlığı’nın eski siber güvenlik başkanı.

“Benim için değeri [of a ban] neredeyse saf teknik siber güvenlik değerinden ziyade ekonomi politikası değeriyle ilgilidir” diyor ve şöyle devam ediyor: “Bana göre, bunları X, Y ve Z nedenlerinden dolayı satın almamanız gerektiğini söylemenin bir değeri var [and to make it] Küçük işletmelerin veya herhangi birinin bu şirketlerin cihazlarını ele geçirmesi daha zor.”

TP-Link — Güvenlik Açığı Öne Çıkan Bir Ürün Değil

Nisan 2024’te, iki TP-Link güvenlik açığından biri, tehdit aktörleri tarafından en çok güvenlik açığı taramasının dikkatini çekti. bir analiz bulut ve uygulama güvenliği firması F5 tarafından. Sorun, TP-Link’in Archer AX21 yönlendiricisine yönelik bir komut ekleme güvenlik açığıdır (CVE-2023-1389), kimliği doğrulanmamış bir saldırganın basit bir POST isteği yoluyla bir cihazı kolayca tehlikeye atmasına olanak tanır.

TP-Link, bilinen güvenlik açıklarına sahip ağ sağlayıcıları listesinde alt sıralarda yer alıyor. Kaynak: CISA verilerinden yazar

Başka bir olayda, güvenlik firması Check Point Software Technologies, TP-Link cihazlarının aynı zamanda adı verilen bir implantla da ele geçirildiğini keşfetti. Camaro Ejderhası. Check Point Research araştırma lideri Itay Cohen, implante edilen bileşenlerin şirket tarafından gönderilen orijinal yazılımda değil, değiştirilmiş TP-Link ürün yazılımı görüntülerinde keşfedildiğini söylüyor.

Ancak Cohen, implantların cihaz yazılımından bağımsız bir şekilde yazıldığını ve herhangi bir ürüne veya satıcıya özel olmadığını vurguluyor.

“Bu tür saldırıların özellikle hassas ağları değil, normal konut ve ev ağlarını hedef aldığını belirtmekte fayda var” diyor. “Dolayısıyla, bir ev yönlendiricisine virüs bulaşması, ev sahibinin belirli bir hedef olduğu anlamına gelmiyor; cihazın yalnızca bir hedef olduğu anlamına geliyor.” saldırganlar için son anlamına geliyor“

Bu tür güvenlik açıkları ve implantların oluşturduğu tehdit gerçektir, ancak KEV kataloğundaki veriler, diğer üreticilerin de güvenlik açıklarından faydalanma olasılığının yüksek olduğunu ve bunlardan daha fazlasının bulunduğunu gösteriyor. Genişletilmiş IoT siber güvenlik sağlayıcısı Phosphorus Cybersecurity’nin baş ürün sorumlusu Sonu Shankar, bundan çıkarılacak ders, gömülü cihazlardaki güvenlik açıklarının herhangi bir üreticiye veya menşe ülkeye özgü olmadığıdır, diyor.

“Ulus devlet aktörleri, Amerikalı üreticiler tarafından satılanlar da dahil olmak üzere, dünya çapındaki şirketlerin cihazlarındaki zayıflıklardan sıklıkla yararlanıyor” diyor. “Güçlü parolaların kullanımı, zamanında ürün yazılımı yama uygulanması veya uygun yapılandırmalar gibi temel güvenlik hijyeninden yoksun cihazlar, siber saldırılar için kolay hedefler haline gelebilir.”

TP-Link, Dark Reading’e gönderdiği açıklamada bu gerçeği vurguladı.

Bir şirket sözcüsü, “Birçok tüketici elektroniği markası bilgisayar korsanlarının hedefi oluyor ve hükümetin tüm üreticileri aynı standartta tutma çabalarını destekliyoruz” dedi. “Güvenlik uygulamalarımızın endüstri güvenlik standartlarıyla tamamen uyumlu olduğunu göstermek ve Amerikan pazarına, Amerikalı tüketicilere ve ABD ulusal güvenlik risklerini ele almaya devam eden bağlılığımızı göstermek için federal hükümetle etkileşime geçme fırsatlarını memnuniyetle karşılıyoruz.”

Çin Hükümeti Gözetimi Yaygındır

Ancak bu iddialar Çin hükümetinin şirketin operasyonları üzerindeki etkisini en aza indiriyor olabilir: Çoğu Batılı şirket, Çinli yetkililerin Çin’in ticari sektörlerini ve siber güvenlik firmalarını hükümet politikası ve ulusal stratejisinin bir bileşeni olarak ne ölçüde izlediğini anlamıyor, NetRise’s Pace diyor.

“Bu tamamen farklı bir iş kültürü” diyor. “Her şirkette ÇHC’den bir üye vardır; bu bir görüş bile değil, bu böyle. Ve eğer onların nüfuzlarını kullanmak için orada olmadıklarını düşünüyorsanız, o zaman inanılmaz derecede saf bir insansınız, çünkü yaptıkları tam olarak bu [including] İstihbarat toplama amacıyla.”

Tehdit istihbaratı analistleri, Çin hükümetinin ulusal strateji belgelerini ve rakip ulusların altyapısını tehlikeye atma çabalarının arttığını gösteren kanıtları işaretledi. Volt Tayfunu ve Tuz Tayfunu.

Check Point, analizinde şunları belirtti: “Son yıllarda Çinli tehdit aktörlerinin, hem dayanıklı hem de daha anonim C2 altyapıları oluşturmayı ve hedeflenen belirli ağlarda yer edinmeyi amaçlayan uç cihazlardan ödün vermeye yönelik ilgisinin arttığını görüyoruz.” “İmplante edilen bileşenlerin cihaz yazılımından bağımsız yapısının keşfedilmesi, çok çeşitli cihazların ve satıcıların risk altında olabileceğini gösteriyor.”

Çin’in ağ ürünleri ABD hükümetinin hedefinde olan tek kişi değil. Antivirüs firması Kaspersky’nin ürünleri yasaklandı Bir Rus şirketi olduğu göz önüne alındığında, ulusal güvenlik kaygıları nedeniyle.

Ev Yönlendiricilerinin Küresel Siber Gerçekliği: Alıcı Dikkatli Olsun

Phosphorus Cybersecurity’den Shankar, şirketlerin ve tüketicilerin gerekli özeni göstermeleri, cihazlarını en son güvenlik yamalarıyla güncel tutmaları ve kritik donanım üreticisinin ikincil amaçları olup olmadığını düşünmeleri gerektiğini söylüyor.

“IoT’ye yapılan başarılı saldırıların büyük çoğunluğu, statik, değiştirilmemiş varsayılan şifreler veya yama yapılmamış donanım yazılımı gibi önlenebilir sorunlardan kaynaklanıyor ve sistemleri açıkta bırakıyor” diyor. “İşletme operatörleri ve tüketici son kullanıcıları için çıkarılacak temel sonuç açıktır: Temel güvenlik hijyenini benimsemek, hem fırsatçı hem de karmaşık saldırılara karşı kritik bir savunmadır. Ön kapıyı açık bırakmayın.”

Ağ cihazlarının menşei veya tedarik zincirlerinin güvenliği konusunda endişe duyan şirketler için, cihazları yönetecek güvenilir bir üçüncü taraf bulmak makul bir seçenektir. NetRise’dan Pace, gerçekte neredeyse her cihazın izlenmesi ve güvenilmemesi gerektiğini söylüyor.

“Cihaz güvenliği söz konusu olduğunda çılgın bir dünya var” diyor. “Hakkında hiçbir şey bilmediğiniz ve aslında hakkında hiçbir şey bilmediğiniz bu cihazı, Windows’tan farklı olarak kabul ediyorsunuz. [or another operating system] … yazılımın riskini azaltmak için önüne üç aracı ve bir güvenlik duvarı da kurabilirsiniz.”