Akıllı ampulün güvenlik açıkları, İtalya ve Birleşik Krallık’tan siber güvenlik araştırmacıları tarafından tespit edildi.

Özet

- Güvenlik araştırmacıları, TP-Link Tapo L530E akıllı ampulde ve ilgili Tapo uygulamasında güvenlik açıkları buldu.

- Bu güvenlik açıkları, saldırganların kullanıcıların WiFi şifrelerini çalmasına ve ağlarına yetkisiz erişim elde etmesine olanak sağlayabilir.

- Güvenlik açıkları, yüksek ve orta önem derecesinde derecelendirilir ve akıllı ampulün hem donanımını hem de yazılımını etkiler.

- TP-Link güvenlik açıklarını kabul etti ve bir düzeltme üzerinde çalışıyor.

- Bu arada, kullanıcılara akıllı ampullerinin aygıt yazılımını güncellemeleri ve güçlü parolalar kullanmaları önerilir.

Genişleyen ev otomasyonu çağında, cihazları uzaktan kontrol etme ve enerji tüketimini optimize etme kolaylığı, ortaya çıkan bir endişeyle karşılanıyor: birbirine bağlı akıllı cihazların güvenliği.

İtalya ve Birleşik Krallık’tan güvenlik araştırmacıları tarafından yakın zamanda yapılan bir araştırma, popüler TP-Link Tapo L530E akıllı ampuldeki ve ilgili Tapo uygulamasındaki potansiyel güvenlik açıklarını aydınlatarak, kullanıcıları WiFi şifrelerinin kötü niyetli kişiler tarafından çalınma riskine maruz bıraktı.

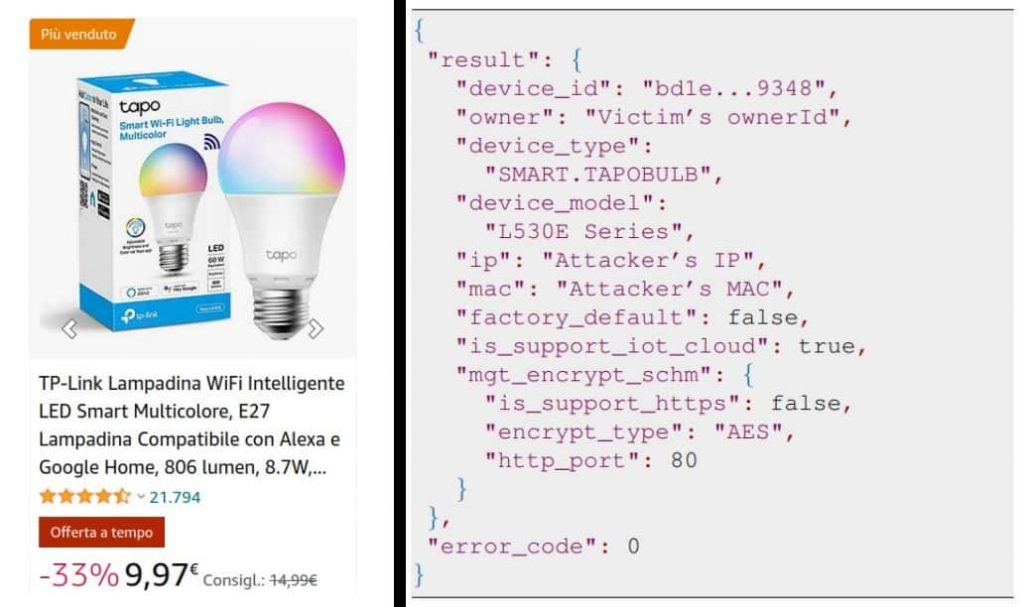

Evlerde yaygın olarak görülen ve Amazon gibi büyük pazar yerlerinde bulunan TP-Link Tapo L530E akıllı ampul, geniş çapta benimsenmesi nedeniyle araştırmacılar için bir odak noktası haline geldi. Universita di Catania ve Londra Üniversitesi’nden uzmanlar tarafından yürütülen çalışma (PDF), birçoğu yetersiz kimlik doğrulama önlemleri ve güvensiz veri iletimi sergileyen Nesnelerin İnterneti (IoT) cihazlarının geniş dünyasında yaygın olan daha geniş güvenlik risklerinden bahsediyor. uygulamalar.

TP-Link Tapo L530E akıllı ampul ve Tapo uygulamasında aşağıdaki dört farklı güvenlik açığı tespit edilmiştir ve her biri kendi benzersiz güvenlik sonuçlarını sunar:

Yanlış Kimlik Doğrulama:

Birincil güvenlik açığı, oturum anahtarı değişimi işlemi sırasında yanlış kimlik doğrulamasından kaynaklanmaktadır. Bu kusur, cihazın yakınında bulunan saldırganların cihazın kimliğine bürünmesine izin vererek Tapo kullanıcı şifrelerinin ve Tapo cihazları üzerindeki kontrolün ele geçirilmesine neden olur. 8,8’lik yüksek önem düzeyine sahip CVSS v3.1 puanıyla, bu istismar önemli bir riski temsil eder.

Sabit Kodlanmış Zayıflık:

Yine CVSS v3.1 puanı 7,6 olan yüksek önem düzeyine sahip ikinci güvenlik açığı, sabit kodlanmış kısa sağlama toplamı paylaşılan bir sırrın sonucudur. Kötü niyetli aktörler, kaba kuvvet tekniklerini kullanarak veya Tapo uygulamasını kaynak koda dönüştürerek bu kusurdan yararlanabilir.

öngörülebilir şifreleme:

Orta derecede önem derecesine sahip üçüncü kusur, uygulamasında rastgelelik olmaması nedeniyle simetrik şifrelemenin öngörülebilir doğasıyla ilgilidir.

Tekrar Saldırıları:

Son olarak, dördüncü güvenlik açığı, saldırganların cihaz işlevlerini manipüle etmek için daha önce ele geçirilen mesajları etkili bir şekilde kopyalayarak yeniden oynatma saldırıları gerçekleştirmesine olanak tanır.

Yukarıdaki güvenlik açıklarını göz önünde bulunduran araştırmacılar, kötü niyetli bir aktörün kullanmaya meyilli olabileceği birkaç senaryo sergiledi. İlk senaryoda, bir saldırgan akıllı ampulü taklit etmek ve bir kullanıcının Tapo hesabını tehlikeye atmak için birinci ve ikinci güvenlik açıklarından yararlanır.

Saldırgan, Tapo uygulamasına sızarak, aynı ağa bağlı tüm cihazlara yetkisiz erişim sağlayarak SSID ve parola dahil olmak üzere kritik WiFi bilgilerini çıkarabilir. Bu saldırı, cihazın kurulum modunda olmasını gerektirse de, saldırganlar ampulün işlevselliğini kolayca bozabilir ve bir sıfırlama isteyebilir, böylece saldırının yürütülmesini sağlayabilir.

İkinci senaryo için araştırmacılar, Ortadaki Adam (MITM) saldırılarını derinlemesine inceleyerek, saldırganların Tapo uygulaması ile ampul arasındaki iletişimleri ele geçirme ve manipüle etme potansiyelini gözler önüne serdi.

Saldırganlar, ilk güvenlik açığından yararlanarak RSA şifreleme anahtarlarını ele geçirebilir ve bu anahtarlar daha sonra başka veri alışverişlerinin kodunu çözmek için kullanılabilir. Ayrıca, kurulum işlemi sırasında hassas bilgileri çıkarmak için MITM saldırılarında yapılandırılmamış Tapo cihazları kullanılabilir.

Bu soruşturmanın bulguları sorumlu bir şekilde TP-Link’e ifşa edilmiş ve satıcının onayı istenmiştir. Güvenlik açıkları için düzeltmelerin hem uygulamada hem de ampulün donanım yazılımında uygulanacağına dair güvenceler verildi. Bununla birlikte, bu düzeltmelerin kullanılabilirliği ve hala hassas olan sürümler hakkında belirli ayrıntılar açıklanmadı.

Kullanıcıların izlemesi gereken bazı ek güvenlik yönergeleri şunlardır:

- Akıllı ampullerinizi yalnızca güvenilir ağlara bağlayın.

- Akıllı ampullerinizi en son bellenim ile güncel tutun.

- Akıllı ampul uygulamalarıyla hangi bilgileri paylaştığınıza dikkat edin.

- Akıllı ampul hesaplarınız için güçlü parolalar kullanın ve çok faktörlü kimlik doğrulamayı etkinleştirin.

- Akıllı ampulünüzün ele geçirildiğini düşünüyorsanız parolalarınızı değiştirin ve cihazlarınızı sıfırlayın.

Bu güvenlik açıkları ve genişleyen IoT cihazları alanı ışığında, bu tür cihazları kritik ağlardan izole etmek, ürün yazılımı ve uygulama sürümlerini güncellemek ve güçlü parolalar ve çok faktörlü kimlik doğrulama yoluyla hesap korumasını desteklemek önerilen uygulamalar olmaya devam ediyor.

İLGİLİ MAKALELER

- IoT cihazları, yetkililerin ceza davalarını çözmesine yardımcı olabilir

- Bilgisayar korsanları, kötü amaçlı yazılımları yaymak için Philips akıllı ampullerdeki kusurları kullanabilir

- Bilgisayar korsanları, akıllı telefondan tıklamaları kaydederek kilit anahtarlarınızı klonlayabilir

- Whitehat hacker, Airbnb ve otellerde gizli kameraların nasıl tespit edileceğini gösteriyor

- Lampon saldırısı, asılı ampul aracılığıyla gizli konuşmaları kurtarır