TP-Link Archer C5400X oyun yönlendiricisi, kimliği doğrulanmamış, uzaktaki bir saldırganın cihazda komutlar yürütmesine olanak verebilecek güvenlik kusurlarına karşı savunmasızdır.

TP-Link Archer C5400X, oyun ve diğer zorlu uygulamalar için sağlam performans ve gelişmiş özellikler sağlamak üzere tasarlanmış, üst düzey bir üç bantlı oyun yönlendiricisidir ve ürünün çevrimiçi mağazalardaki kullanıcı incelemelerinin sayısına göre, öyle görünüyor ki oyuncular arasında popüler bir seçim.

Yönlendiricilerde keyfi komut yürütme, yönlendiricilerin ele geçirilmesine, verilere müdahale edilmesine, DNS ayarlarının değiştirilmesine ve potansiyel olarak dahili ağların ihlal edilmesine yol açabilir.

Güvenlik açığı ayrıntıları

TP-Link Archer C5400X’teki kusur CVE-2024-5035 (CVSS v4 puanı: 10,0, “kritik”) olarak izleniyor ve OneKey’deki analistler tarafından ikili statik analiz yoluyla tanımlanıyor.

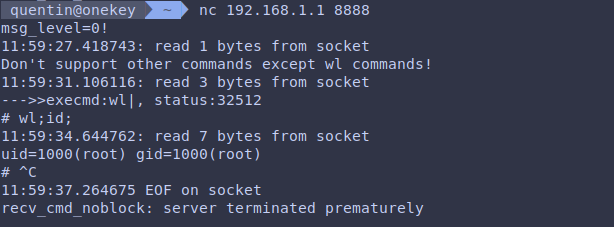

Araştırmacılar, ‘rftest’ ikili dosyasının, TCP bağlantı noktaları 8888, 8889 ve 8890’da komut enjeksiyonuna ve arabellek taşmalarına karşı savunmasız bir ağ hizmetini ortaya çıkardığını buldu.

‘Rftest’ hizmeti, kablosuz arayüz öz değerlendirmesini ve ilgili görevleri gerçekleştirmek için bu bağlantı noktalarında bir ağ dinleyicisini çalıştırır.

Kabuk metakarakterlerini kullanan bir saldırgan, bu bağlantı noktalarına özel hazırlanmış mesajlar göndererek, yükseltilmiş ayrıcalıklarla rastgele komut yürütme olanağına sahip olabilir.

Kabuk meta karakterleri, komut satırı kabuklarında daha iyi işlev kontrolü sağlamak için kullanılan noktalı virgül, ve işareti ve dikey çizgi gibi özel karakterlerdir. Ancak, kullanıcı girişi yetkisiz eylemleri önlemek için uygun şekilde temizlenmediğinde komut yürütme amacıyla da kötüye kullanılabilirler.

Kaynak: OneKey

Düzeltme mevcut

Bahsedilen bağlantı noktaları açık olduğundan ve yönlendiricinin varsayılan yapılandırmasındaki ‘rftest’ hizmeti tarafından aktif olarak kullanıldığından, 1.1.1.6 aracılığıyla güvenlik açığı bulunan aygıt yazılımı sürümlerini kullanan cihazın tüm kullanıcılarını etkiler.

OneKey analistleri bulgularını 16 Şubat 2024’te TP-Link’in PSIRT’sine bildirirken, satıcının beta yaması 10 Nisan 2024’e kadar hazırdı.

Son olarak, güvenlik güncellemesi geçen hafta sonlarında, 24 Mayıs 2024’te, CVE-2024-5035’i etkili bir şekilde ele alan Archer C5400X(EU)_V1_1.1.7 Build 20240510’un piyasaya sürülmesiyle geldi.

Uygulanan düzeltme, kabuk metakarakterleri içeren tüm komutların atılmasıydı, böylece bunlar gelen tüm iletilerde filtrelenir.

Kullanıcıların donanım yazılımı güncellemesini TP-Link’in resmi indirme portalından indirmeleri veya güncellemeyi gerçekleştirmek için yönlendirici yönetici panelini kullanmaları önerilir.