TP-Link’in HomeShield işlevinde, Archer, Deco ve Tapo serisi yönlendiriciler de dahil olmak üzere bir dizi cihazı etkileyen önemli bir güvenlik açığı tespit edildi.

CVE-2024-53375 olarak etiketlenen bu güvenlik açığı, saldırganların cihazın donanım yazılımındaki bir kusurdan yararlanmasına olanak tanıyarak, yetkisiz kullanıcılar tarafından kötü amaçlı komutların verilmesine yol açabilir.

Bu makalede, bu güvenlik açığının ayrıntıları, sonuçları ve bu güvenlik açığının azaltılması için gerekli adımlar incelenmektedir.

Güvenlik Açığı Anlamak

Güvenlik açığı, TP-Link yönlendiricilerinin donanım yazılımında, özellikle de sistem komutlarının yürütülmesiyle ilgili işlevlerde bulunuyor.

KOBİ ve MSP Siber Güvenlik Liderleri için 2024 MITRE ATT&CK Sonuçlarından Yararlanma – Ücretsiz Web Seminerine Katılın

Hem eski hem de en yeni aygıt yazılımı sürümlerinde (Kasım 2024 itibarıyla) keşfedilen bu kusur, cihazlarda Uzaktan Kod Yürütülmesine (RCE) yol açabilir.

Thottysploity’nin raporuna göre asıl sorun, TP-Link’in avira.lua dosyasıyla ilişkili bir işlevde yatıyor; burada uygun şekilde arındırılmış bir değişken olanownerId, os.execute işlevine aktarılıyor.

Bu gözetim, saldırganların kök ayrıcalıklarıyla rastgele komutlar yürütmesine ve cihaz üzerinde tam kontrol sahibi olmasına olanak tanır.

Sömürü Süreci

Çevrimiçi olarak kullanılabilen mevcut yararlanma çerçeveleri sayesinde kimlik doğrulama süreci zaten kolaylaştırılmış olsa da, saldırganın bu güvenlik açığından yararlanabilmesi için kendi kimliğini doğrulaması gerekir.

Saldırgan,ownerId parametresini manipüle eden, /etc/passwd ve /etc/shadow gibi hassas dosyalara erişim sağlayan ve kullanıcı kimlik bilgilerini etkili bir şekilde açığa çıkaran kötü amaçlı bir veri yükü oluşturabilir. Aşağıda, istismar için kullanılan örnek kod pasajı verilmiştir:

-- Vulnerable Lua code in avira.lua

local function tmp_get_sites(data)

local ownerId = data.ownerId -- This is where the vulnerability lies

os.execute("command with " .. ownerId) -- Malicious command injection point

end

-- Exploit code

local payload = {

ownerId = "malicious command",

other_params = "values"

}

-- Function call that triggers the vulnerability

tmp_get_sites(payload)Teknik Analiz ve Kod Yürütme

Aygıt yazılımı analizi, binwalk ve qemu-arm-static gibi araçları kullanarak aygıt yazılımının çıkarılmasını ve taklit edilmesini içeriyordu.

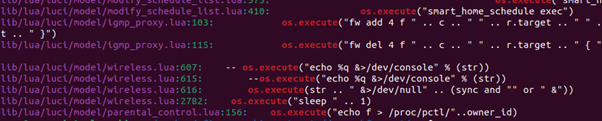

Güvenlik araştırmacıları, bellenimin dosya sistemini derinlemesine incelemeyi ve os.execute’un kötüye kullanılmasına yol açan savunmasız kod yollarını belirlemeyi başardılar.

Bu ayrıntılı inceleme, belirli kötüye kullanım durumlarını ortaya çıkararak güvenilir bir kavram kanıtı istismarı oluşturmalarına olanak tanıdı. Aşağıda, ürün yazılımını çıkarmak için kullanılan örnek bir komut verilmiştir:

binwalk -e firmware.binFirmware’i çıkardıktan ve taklit ettikten sonra, araştırmacılar dosya sisteminde gezinebildi ve özellikle Lua komut dosyalarının bulunduğu /usr/lib/lua/luci dizinindeki önemli güvenlik açığı noktalarını belirleyebildi.

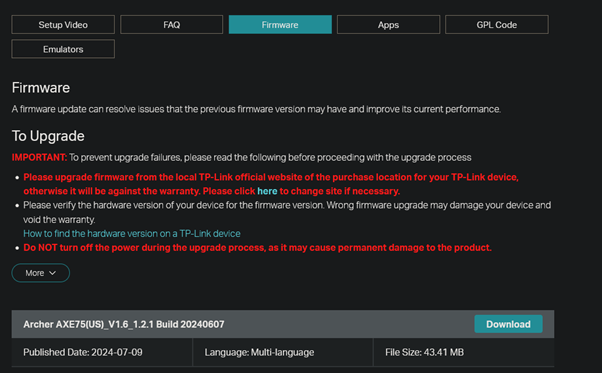

Bu güvenlik açığını gidermek için, TP-Link kullanıcılarına, TP-Link bir düzeltme eki yayınlar yayınlamaz yönlendirici donanım yazılımlarını güncellemeleri önerilir. Bu arada, önerilen bazı hafifletme stratejileri aşağıda verilmiştir.

Enjeksiyon saldırılarını önlemek için Lua’daki tonumber gibi işlevler kullanılarak sahip kimliği gibi tüm giriş verilerinin uygun şekilde doğrulandığından ve temizlendiğinden emin olun.

TP-Link HomeShield güvenlik açığı, ürün yazılımı geliştirmede doğru giriş doğrulamanın kritik öneminin altını çiziyor.

TP-Link’in yakında bir yama yayınlaması beklenirken, kullanıcıların dikkatli olması ve önerilen güvenlik uygulamalarını uygulamaları gerekiyor.

Kullanıcılar bu sorunları anlayıp ele alarak cihazlarını ve kişisel bilgilerini potansiyel siber tehditlere karşı daha iyi koruyabilirler.

Analyse Advanced Malware & Phishing Analysis With ANY.RUN Black Friday Deals : Get up to 3 Free Licenses.