İtalya ve İngiltere’den araştırmacılar, TP-Link Tapo L530E akıllı ampulde ve TP-Link’in Tapo uygulamasında, saldırganların hedeflerinin WiFi şifresini çalmasına izin verebilecek dört güvenlik açığı keşfetti.

TP-Link Tapo L530E, Amazon da dahil olmak üzere birçok pazarda en çok satan akıllı ampuldür. TP-link Tapo, Google Play’de 10 milyon kez yüklenmiş bir akıllı cihaz yönetim uygulamasıdır.

Universita di Catania ve Londra Üniversitesi’nden araştırmacılar, popülerliği nedeniyle bu ürünü incelediler. Bununla birlikte, makalelerinin amacı, tüketiciler tarafından kullanılan ve çoğu riskli veri iletimi ve yetersiz kimlik doğrulama önlemlerini takip eden milyarlarca akıllı IoT cihazındaki güvenlik risklerinin altını çizmektir.

Akıllı ampul kusurları

İlk güvenlik açığı, Tapo L503E’de yanlış kimlik doğrulaması ile ilgilidir ve saldırganların oturum anahtarı değişimi adımı sırasında cihazın kimliğine bürünmesine izin verir.

Bu yüksek önem dereceli güvenlik açığı (CVSS v3.1 puanı: 8.8), yakındaki bir saldırganın Tapo kullanıcı parolalarını almasına ve Tapo cihazlarını manipüle etmesine olanak tanır.

İkinci kusur aynı zamanda, saldırganların kaba kuvvet yoluyla veya Tapo uygulamasını kaynak koda dönüştürerek elde edebilecekleri, sabit kodlanmış kısa sağlama toplamı paylaşılan bir sırdan kaynaklanan yüksek önem düzeyine sahip bir sorundur (CVSS v3.1 puanı: 7.6).

Üçüncü sorun, simetrik şifreleme sırasında kriptografik şemayı tahmin edilebilir kılan rastgelelik eksikliği ile ilgili orta düzeyde bir kusurdur.

Son olarak, dördüncü bir sorun, alınan mesajların güncelliği için kontrollerin olmaması, oturum anahtarlarının 24 saat boyunca geçerli tutulması ve saldırganların bu süre boyunca mesajları yeniden oynatmasına izin verilmesinden kaynaklanmaktadır.

Saldırı senaryoları

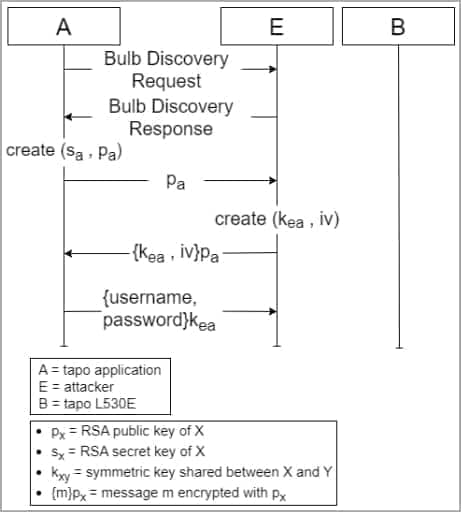

En endişe verici saldırı senaryosu, ampul kimliğine bürünme ve 1. ve 2. güvenlik açıklarından yararlanarak Tapo kullanıcı hesabı ayrıntılarının alınmasıdır.

Daha sonra saldırgan, Tapo uygulamasına erişerek kurbanın WiFi SSID’sini ve şifresini çıkarabilir ve bu ağa bağlı tüm diğer cihazlara erişim sağlayabilir.

Saldırının çalışması için cihazın kurulum modunda olması gerekir. Bununla birlikte, saldırgan ampulün kimliğini devre dışı bırakarak kullanıcıyı işlevini geri kazanması için ampulü yeniden kurmaya zorlayabilir.

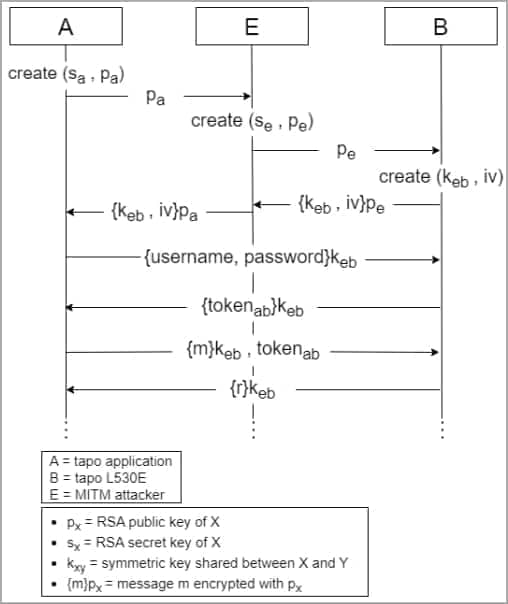

Araştırmacılar tarafından araştırılan başka bir saldırı türü, yapılandırılmış bir Tapo L530E cihazıyla yapılan MITM (Ortadaki Adam) saldırısıdır. veri değişimi.

Kurulum sırasında WiFi’ye bağlanarak, iki ağ arasında köprü kurarak ve keşif mesajlarını yönlendirerek ve sonunda Tapo şifrelerini, SSID’leri ve WiFi şifrelerini kolayca çözülebilir base64 kodlu biçimde alarak güvenlik açığından bir kez daha yararlanarak yapılandırılmamış Tapo cihazlarıyla MITM saldırıları da mümkündür.

Son olarak, güvenlik açığı 4, saldırganların cihazda işlevsel değişiklikler elde etmek için daha önce koklanan mesajları kopyalayarak tekrar saldırıları başlatmasına olanak tanır.

Açıklama ve düzeltme

Üniversite araştırmacıları bulgularını sorumlu bir şekilde TP-Link’e açıkladı ve satıcı hepsini kabul etti ve yakında hem uygulamada hem de ampulün donanım yazılımında düzeltmeler uygulayacaklarını bildirdi.

Ancak belge, bu düzeltmelerin zaten kullanıma sunulup sunulmadığını ve hangi sürümlerin saldırılara karşı savunmasız kaldığını açıklamıyor.

BleepingComputer, güvenlik güncellemeleri ve etkilenen sürümler hakkında daha fazla bilgi edinmek için TP-Link ile iletişime geçti ve haber alır almaz bu gönderiyi güncelleyecek.

IoT güvenliği için genel bir tavsiye olarak, bu tür cihazları kritik ağlardan ayrı tutmanız, mevcut en son üretici yazılımı güncellemelerini ve yardımcı uygulama sürümlerini kullanmanız ve hesapları MFA ve güçlü parolalarla korumanız önerilir.